駭客針對軟體供應鏈發動攻擊,從而對其使用者下手的情況,最近幾年最為重大的事故莫過於SolarWinds的供應鏈攻擊,去年美國證券交易委員會(SEC)指控,該公司長期忽略內部安全風險而釀禍,並對其提告。

但一般用戶使用的應用程式,也有可能遭遇類似的攻擊。現在有研究人員揭露一起軟體供應鏈攻擊,駭客的目標是中國IT業者提供的即時通訊軟體、辦公室軟體、輸入法用戶,且已有企業組織受害。

【攻擊與威脅】

中國駭客組織Blackwood發動軟體供應鏈攻擊,針對中國、日本、英國散布Nspx30間諜程式

資安業者ESET揭露中國駭客組織Blackwood的供應鏈攻擊行動,駭客鎖定騰訊QQ、WPS Office、搜狗拼音等中國知名應用程式的更新機制下手,透過對手中間人攻擊(AiTM)的手法,部署名為Nspx30的間諜程式,且已有中國製造及貿易業者、日本工程及製造業者受害,同時該組織也對中國、日本、英國的使用者發動攻擊。

資安業者ESET揭露中國駭客組織Blackwood的供應鏈攻擊行動,駭客鎖定騰訊QQ、WPS Office、搜狗拼音等中國知名應用程式的更新機制下手,透過對手中間人攻擊(AiTM)的手法,部署名為Nspx30的間諜程式,且已有中國製造及貿易業者、日本工程及製造業者受害,同時該組織也對中國、日本、英國的使用者發動攻擊。

此惡意程式內含多種類型元件,包含惡意程式植入工具(Dropper)、安裝工具、載入工具、流程自動化程式(Orchestrator)、後門程式等。研究人員指出,一旦駭客在上述的軟體更新伺服器植入Nspx30,使用者在執行應用程式更新的過程裡,若是使用未加密的HTTP通訊協定,電腦就有可能下載該惡意程式,並部署植入工具的DLL程式庫檔案,從而在受害電腦執行瑞星防毒軟體的主程式RsStub.exe,並以DLL側載的方式啟動comx3.dll,然後執行流程自動化程式,從百度搜尋引擎下載後門程式msfmtkl.dat。

值得留意的是,駭客將Nspx30列入多款中國防毒軟體白名單,使其攻擊行動更難被察覺。

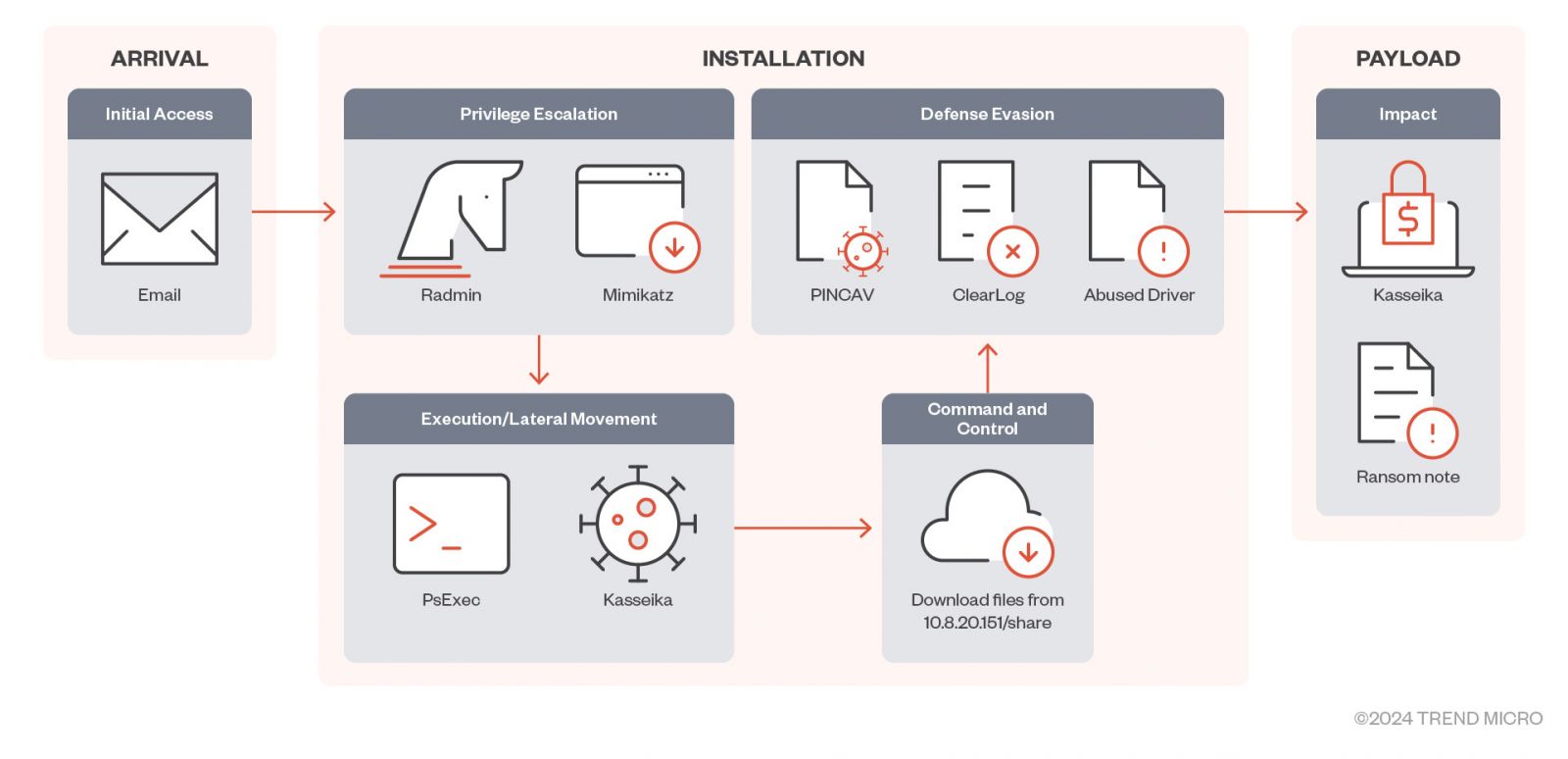

資安業者趨勢科技揭露名為Kasseika的勒索軟體,駭客為了能讓加密檔案流程順利,採取自帶驅動程式(BYOVD)手法,濫用義大利防毒軟體TG Soft Virt.IT的元件來停止相關的端點防護運作。

資安業者趨勢科技揭露名為Kasseika的勒索軟體,駭客為了能讓加密檔案流程順利,採取自帶驅動程式(BYOVD)手法,濫用義大利防毒軟體TG Soft Virt.IT的元件來停止相關的端點防護運作。

研究人員看到攻擊者透過網路釣魚的方式取得初期入侵的管道,並從其中1名員工的帳號收集帳密資料,接著利用遠端管理工具PsExec取得特殊權限,並在目標組織的內部網路橫向移動。

而對於駭客執行勒索軟體的過程,研究人員指出,駭客透過批次檔來載入惡意程式,但在執行之前會先檢查是否存在名為Martini.exe的處理程序,假若發現電腦安裝了Virt.IT,就會終止相關處理程序,然後再執行駭客自帶、含有弱點的Martini.exe、Martini.sys,並掃描目標電腦所有處理程序,終止至少991種防毒軟體、系統安全工具、分析工具、公用程式的處理程序。

【漏洞與修補】

持續整合工具Jenkins存在嚴重弱點,有可能被用於遠端執行程式碼

1月24日持續整合工具Jenkins開發團隊發布資安公告,修補12個Jenkins主程式及外掛程式漏洞,其中最值得留意的,是評為重大層級(尚未提供CVSS分數)的CVE-2024-23897,此為命令列介面(CLI)的任意檔案讀取漏洞。

此漏洞發生的原因是該系統在處理CLI命令的過程中,採用名為args4j的程式庫解析Jenkins控制器的功能函數及選項,該程式庫提供以@字元來讀取指定檔案的路徑,此功能在Jenkins預設為啟用,攻擊者有機會利用這項特性在Jenkins控制器的檔案系統上讀取任意檔案,即使沒有取得相關權限,也能夠讀取檔案部分內容。

開發團隊指出,這項弱點還有可能被用於進行其他攻擊,像是透過「記得我」的cookie、跨網站指令碼(XSS)攻擊、繞過跨網站偽造請求(CSRF)防護機制等方式,進行遠端執行任意程式碼(RCE)攻擊,或者,攻擊者能夠刪除Jenkins任意項目,或是解密存放的帳密資料。

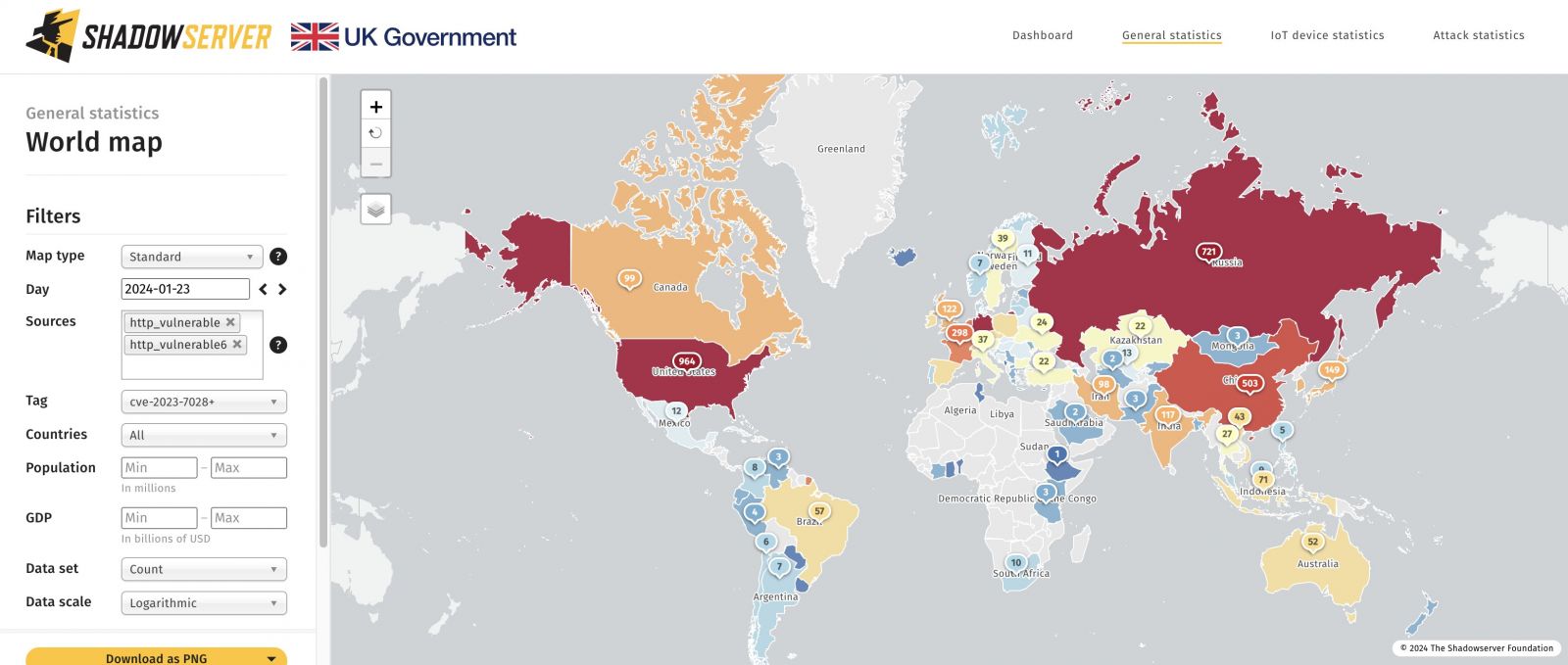

程式碼儲存庫GitLab針對社群版(CE)及企業版(EE),於1月11日修補CVSS風險評分達10分的重大漏洞CVE-2023-7028,攻擊者一旦利用這項漏洞,就有可能進行帳號劫持,過程中無需使用者互動,如今傳出仍有不少伺服器尚未修補的情況。

程式碼儲存庫GitLab針對社群版(CE)及企業版(EE),於1月11日修補CVSS風險評分達10分的重大漏洞CVE-2023-7028,攻擊者一旦利用這項漏洞,就有可能進行帳號劫持,過程中無需使用者互動,如今傳出仍有不少伺服器尚未修補的情況。

Shadowserver基金會兩週後提出警告,根據他們的威脅情報系統偵測,至少有5,379臺GitLab存在這項弱點,其中有964臺位於美國,其次是德國、俄羅斯、中國、法國,分別有730、721、503、298臺。

微軟收信軟體Outlook存在漏洞,可被用於發動NTLM攻擊

資安業者Varonis揭露他們向微軟通報的收信軟體Outlook漏洞CVE-2023-35636(CVSS風險評分為6.5),並指出攻擊者有機會藉由Outlook、Windows Performance Analyzer(WPA)、檔案總管等3種管道來觸發漏洞,從而存取NTLM的雜湊密碼,得逞後便能嘗試離線進行暴力破解攻擊,或是身分驗證中繼攻擊,從而入侵特定的帳號。

此漏洞存在於Outlook的行事曆共享功能,可在電子郵件加入2個標頭,從而在其導向共享內容並連線特定電腦,但在這過程研究人員發現能夠攔截NTLM雜湊密碼的機會。攻擊者可向目標發送電子郵件邀請,將ICS檔案的路徑指向自己的電腦,然後藉由監聽網域、IP位址、資料夾路徑等資訊,就有機會獲得嘗試進行連線的封包,當中包含了相關的密碼雜湊值。

一旦收信人點選郵件裡的「開啟和顯示iCalendar檔案的內容」,電腦就會從攻擊者端試圖接收組態資料,從而在身分驗證流程曝露NTLM雜湊密碼。

【其他新聞】

惡意流量引導系統VexTrio被用於針對逾7萬個網域發動攻擊

鎖定日本而來的後門程式Lodeinfo,開始擴大範圍對英文用戶下手

Mozilla基金會發布Firefox 122,修補5個高風險漏洞

Google推出Chrome 121電腦版、行動裝置版本,修補3個高風險漏洞

近期資安日報

【1月25日】HPE證實遭遇俄羅駭客組織APT29入侵Microsoft 365郵件系統環境

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09