上個月底研究人員發現資料壓縮程式庫XZ Utils專案遭遇供應鏈攻擊,影響採用的SSHD元件,但採用此程式庫套件及其中的LZMA資料壓縮程式庫liblzma專案甚多,難道只有SSHD中招嗎?

事隔兩週,目前尚未有相關組織或是研究人員提出進一步說明,然而,在此不明朗的情況下,類似的供應鏈攻擊事故再度傳出。

【攻擊與威脅】

XZ Utils供應鏈攻擊再傳災情,以Rust打造的程式庫liblzma也遭植入後門程式

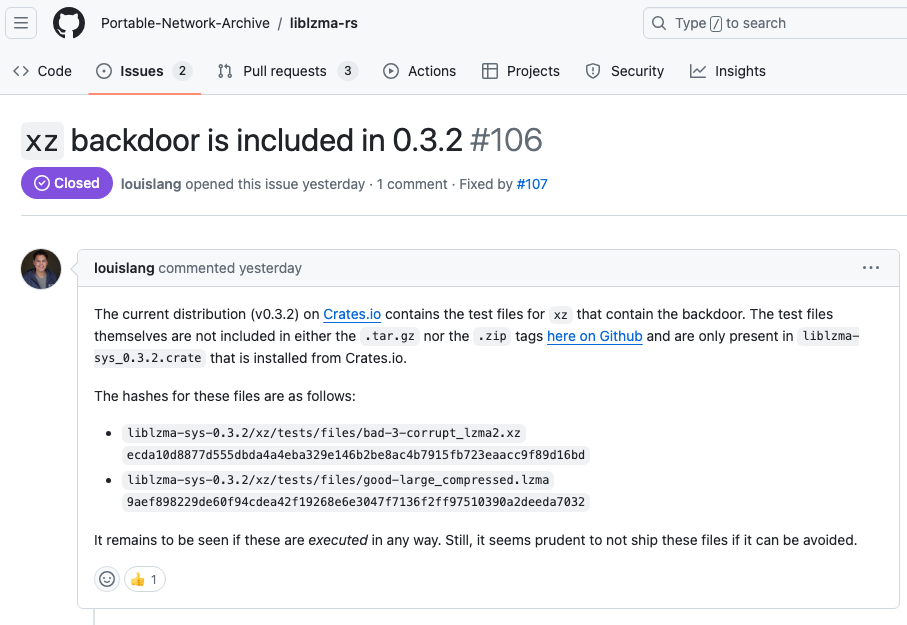

資安業者Phylum指出,他們發現以程式語言Rust實作的liblzma遭遇供應鏈攻擊,維護者於4月5日將其中一個元件liblzma-sys進行0.3.2改版,但研究人員發現,當中被植入了「XZ後門程式」,而有可能導致該程式庫面臨潛在威脅,或是被用於寄生攻擊。

程式庫liblzma原是在XZ Utils實作的LZMA資料壓縮程式庫,有人以Rust程式語言打造同名程式庫,上架於Rust套件庫crates.io,提供給開發者運用。

對此,研究人員9日於該專案的程式碼儲存庫GitHub通報此事,數個小時後開發者移除相關程式碼。在下架之前,受影響的liblzma、liblzma-sys程式庫分別被下載5,500及1,100次。

D-Link停止支援的NAS設備,三天內已出現1百多起攻擊者嘗試利用的活動

上週研究人員Netsecfish針對D-Link網路儲存設備(NAS)揭露高風險漏洞CVE-2024-3273,並指出該漏洞涵蓋2項弱點,確認有4款設備受到影響,估計全球有超過9.2萬臺可從網際網路存取的NAS曝險。威脅情報業者GreyNoise、Shadowserver基金會在Netsecfish揭露漏洞後進行追蹤,結果發現,事隔數日漏洞攻擊有顯著升溫的現象。

GreyNoise指出,在9日研究人員公布此事時,他們只看到1個攻擊來源IP位址,但如今已有超過140個IP位址嘗試利用漏洞,並在10日達到高峰,當天有118個IP位址從事漏洞利用攻擊。Shadowserver基金會也有類似的發現,他們在10日表示,在3天內看到有151個IP位址嘗試利用CVE-2024-3273。並指出部分攻擊行動與散布殭屍網路病毒Mirai及其變種有關。

值得留意的是,D-Link也更新資安公告內容,並指出曝露上述漏洞的設備,總共有20款。

日本光學設備製造商Hoya傳出遭到勒索軟體駭客組織Hunters International攻擊,遭索討1,000萬美元贖金

4月4日日本光學設備製造商Hoya證實,他們在3月30日偵測到網路安全事故,日本總部及數個事業部門的IT系統受到影響,現在有更多消息傳出。

新聞媒體LeMagIT透露Hoya遭遇勒索軟體攻擊,並指出攻擊者的身分是Hunters International,對方聲稱取得約2 TB的內部資料,檔案數量約有170萬個,並向Hoya索討1千萬美元贖金,要脅不得討價還價。

不過,這些駭客並未公布檔案內容的螢幕截圖,也沒有透露取得的資料及檔案類型,或是公布部分資料讓買家進行驗證,因此相關資訊的真實性仍有待進一步確認。

伊朗駭客MuddyWater採用外流的電子郵件帳號發動網釣攻擊,透過遠端管理工具控制受害電腦

根據資安業者Proofpoint對於伊朗駭客組織MuddyWater的攻擊行動揭露的細節,另一家資安業者Deep Instinct進一步分析,發現這些駭客濫用被駭的以色列公司電子郵件系統,寄送帶有PDF附件的郵件,這些PDF檔案含有Dropbox、OneDrive、Egnyte等雲端服務的連結,但其中一個新網域是過往這組人馬未曾使用,而引起Deep Instinct的研究人員注意。

他們對此進行分析,發現這個網域疑似與以色列高等教育機構有關,經調查MuddyWater透過外流的電子郵件帳號,將相關連結傳送至salary.egnyte[.]com,當中有與kinneretacil.egnyte[.]com相關的連結,研究人員推測,對方很可能利用Kinneret的電子郵件帳號來散布連結,或是透過獎學金的名義攻擊教育機構,誘騙收信人依照指示安裝遠端管理工具Atera,從而對其電腦進行控制。

其他攻擊與威脅

◆串流網路電視業者Roku遭遇帳號填充攻擊,57萬用戶恐受波及

◆BatBadBut漏洞恐讓駭客在Windows電腦執行命令注入攻擊

【漏洞與修補】

Palo Alto Networks防火牆零時差漏洞已出現攻擊行動

4月10日資安業者Volexity偵測到駭客組織UTA0218針對客戶部署的Palo Alto Networks防火牆從事攻擊行動,對方鎖定防火牆作業系統PAN-OS的防護功能GlobalProtect,觸發其零時差漏洞,隨後研究人員收到客戶防火牆可疑流量的警報,進一步調查確認設備遭到破壞。隔日,他們又看到同一組人馬利用相同漏洞從事攻擊行動。

研究人員進一步調查,這些駭客先從遠端滲透該廠牌防火牆,得逞後建立反向Shell,然後下載其他作案工具,其中包含後門程式Upstyle(但並未成功)。最終對方將防火牆的配置資料匯出,並以受害設備做為入侵目標組織的管道,然後進行橫向移動。他們研判對方從3月26日就開始從事相關攻擊,當時就有多個組織受害。

對此,研究人員進行通報,Palo Alto確認這是命令注入漏洞CVE-2024-3400,CVSS風險評分為10,影響執行PAN-OS 10.2至11.1版作業系統的防火牆設備,雲端版本的Cloud NGFW,以及Panorama設備、Prisma Access不受影響。該公司也證實,該漏洞已被用於攻擊行動的情況,並從14日開始發布部分版本修補程式。

新型態Spectre v2攻擊手法影響搭載Intel處理器的Linux電腦

阿姆斯特丹自由大學VUSec研究團隊揭露新型態的Spectre V2推測執行漏洞攻擊手法,他們透過自行開發的工具檢查電腦是否存在相關漏洞,結果發現在Linux核心有其他可利用的小器具(Garget),而且還能繞過所有Intel採取的Spectre緩解措施。

研究人員指出,這是首度發現存在於最新世代Intel處理器的Linux電腦的原生Spectre v2漏洞,攻擊者有可能以每秒3.5kb的資料量洩露核心記憶體的任意資料。

其他漏洞與修補

◆Windows版Telegram用戶端程式存在零時差漏洞,有可能被拿來執行Python指令碼

近期資安日報

【4月12日】蘋果一口氣對92個國家發出間諜軟體攻擊警報,要求受影響用戶應儘速採取保護措施

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10