韓國政府發出聲明指出司法機關遭到北韓駭客攻擊!去年2月韓國法院察覺網路環境被植入惡意程式,去年底警方協助調查此事,結果發現,對方總共竊得1,014 GB機密資料,但他們僅能復原其中4.7 GB的內容,而得知少部分受害者身分。

值得留意的是,從韓國法院察覺受害到警方介入調查,間隔長達10個月,這段期間相關的跡證很有可能遭到清除或是破壞,而難以進一步找出事故發生的原因。

【攻擊與威脅】

韓國法院傳出大量民眾個資遭北韓駭客竊取,但大多數遭竊資料沒有留底,而難以確認受影響範圍

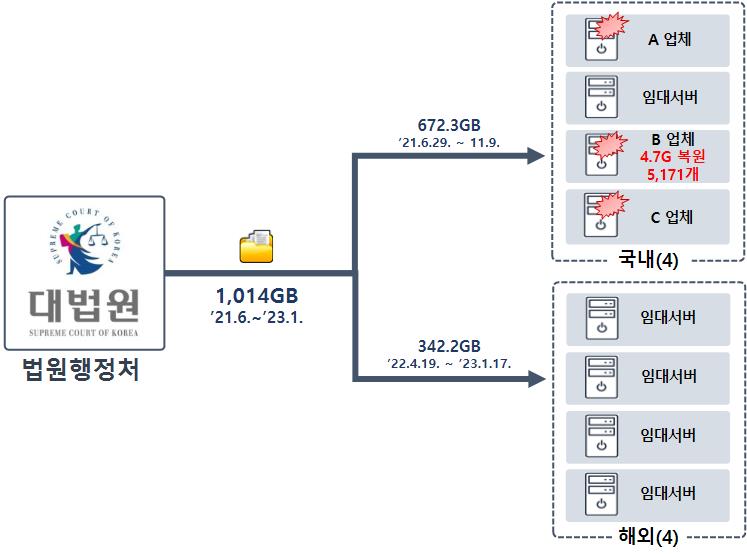

5月13日韓國警察廳國家搜查本部發出聲明,他們與國家情報院、檢察廳針對韓國法院遭駭一事進行聯合調查,發現北韓駭客曾入侵該國法院長達2年,近1 TB資料遭竊。而這起事故,是首度有韓國司法單位遭到北韓駭客攻擊的情況。

5月13日韓國警察廳國家搜查本部發出聲明,他們與國家情報院、檢察廳針對韓國法院遭駭一事進行聯合調查,發現北韓駭客曾入侵該國法院長達2年,近1 TB資料遭竊。而這起事故,是首度有韓國司法單位遭到北韓駭客攻擊的情況。

根據調查的結果,對方從2021年1月7日至2023年2月9日存取韓國法院系統,但不排除駭客在這段時間之前就已嘗試存取相關系統。在上述期間共有1,014 GB資料外流,但僅有5,171個檔案(4.7 GB)復原,這些資料包含自述書、破產報告、結婚證書、醫療證明文件,由於這類文件都含有個資甚至是詳細的金融資料,他們已通知受影響的民眾。

但為何僅有少數資料被復原?因為多數資料因超過儲存期限而遭到刪除。他們研判攻擊者至少從2021年1月7日就入侵韓國法院,但其餘在調查時,因記錄過期遭到清除,因此無法確認對方是否更早就已滲透韓國法院的相關系統,也無從得知事故發生的原因。

針對Dell資料外洩事故,駭客宣稱濫用合作夥伴入口網站API得逞

電腦大廠Dell近月發生一樁網路安全事件,可能導致4,900萬個人或企業用戶資訊外洩。對此,兜售相關資料的賣家向資安新聞網站Bleeping Computer透露,他們如何取得這批資料。

駭客聲稱先是找到Dell供經銷商、零售商等合作夥伴存取的入口網站,以假公司註冊多個帳號,然後他們將開發的作案工具植入該網站,並下達指令查詢,並收集網站回傳的用戶資料。

值得留意的是,對方曾在4月中旬寄送電子郵件告知系統漏洞,但並未得到回應。Dell則證實有收到駭客通知並報警,以執法機關正在調查為由而不願透露細節。該公司堅稱在駭客聯繫前即已偵測到惡意活動,他們也對網站進行修正。

資安業者Zscaler傳出遭駭,該公司發布聲明否認,但承認有個無客戶資料的測試環境暴露在網際網路上

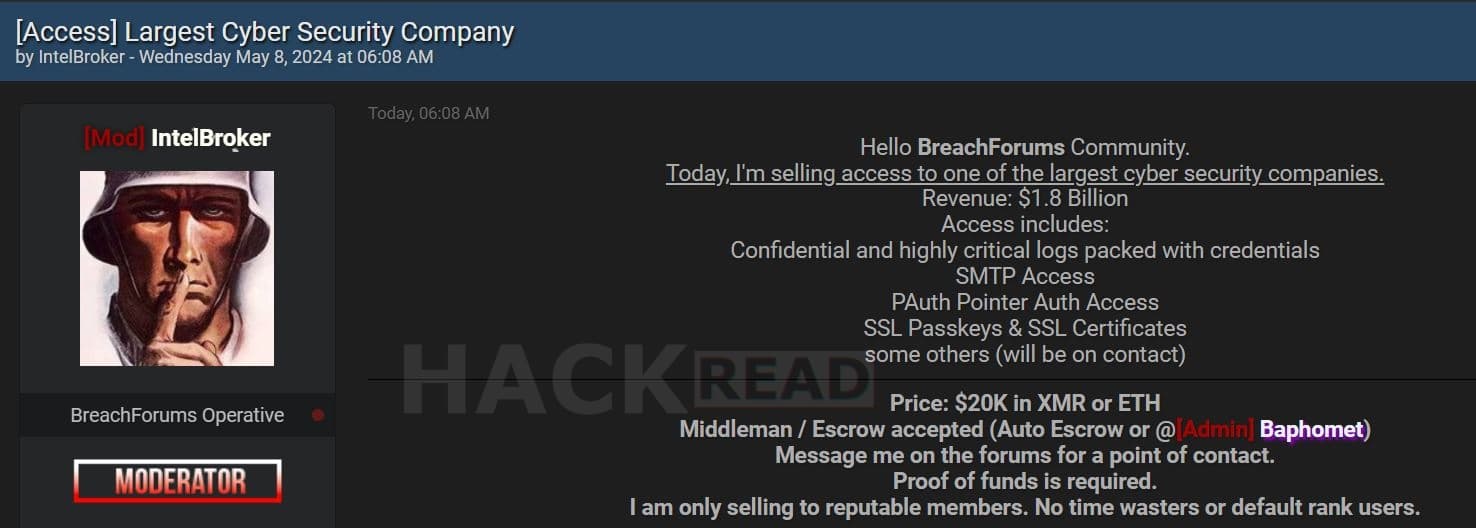

惡名昭彰的初始入侵管道掮客IntelBroker,近期聲稱他們得到存取其中一家大型資安業者的管道,並在駭客論壇BreachForums兜售,開價為2萬美元的門羅幣(XMR)。賣家聲稱,這家資安業者的年營收達到18億美元,並表示他們握有SSL憑證、能存取該公司的SMTP伺服器來寄信、內含關鍵帳密的事件記錄資料,以及PAuth Pointer Auth Access等其他機密資料。

惡名昭彰的初始入侵管道掮客IntelBroker,近期聲稱他們得到存取其中一家大型資安業者的管道,並在駭客論壇BreachForums兜售,開價為2萬美元的門羅幣(XMR)。賣家聲稱,這家資安業者的年營收達到18億美元,並表示他們握有SSL憑證、能存取該公司的SMTP伺服器來寄信、內含關鍵帳密的事件記錄資料,以及PAuth Pointer Auth Access等其他機密資料。

雖然他們並未直接在廣告透露資安業者的名稱,但研究人員James H表示,對方在BreachForums的聊天對話框(Shoutbox)透露,該公司名稱開頭第一個字母是Z。而Zscaler年營收確實符合駭客透露的數字,而被外界懷疑駭客就是針對他們而來。

巧合的是,5月8日Zscaler證實他們得知此事並著手調查,且尚未發現該公司環境遭到破壞的跡象,而沒有對客戶及生產環境造成影響。該公司後來透露,他們曾在一臺曝露於網際網路的伺服器架設獨立的測試環境,該系統並未與Zscaler的環境連結,也並未部署於他們的基礎架構上。為了採集證據,他們已將該測試環境離線。

美國針對勒索軟體駭客Black Basta攻擊行動升溫提出警告,起因疑為醫療系統Ascension遭遇攻擊,導致部分治療出現中斷

美國網路安全暨基礎設施安全局(CISA)與美國聯邦調查局(FBI)於5月10日,攜手針對勒索軟體集團Black Basta的攻擊行動發出警告,指出全球已有逾500個組織受到影響,尤其是,醫療照護組織因其規模、對技術的依賴、可存取個人健康資訊,再加上可能影響病患的護理等因素,而成為極具吸引力的攻擊目標。

巧合的是,美國大型醫療系統Ascension於8日證實遭遇勒索軟體攻擊,導致部分服務中斷,攻擊者的身分傳出就是Black Basta,讓人很難不聯想上述的資安公告與此事有關。

故宮數位圖檔外洩疑雲調查結果出爐,證實問題出在承辦人員不該將高階圖檔上傳至可提供對外服務的伺服器

去年3月故宮博物院數千件國寶的高解析度數位圖檔傳出被中國駭客盜取,於百度等網站兜售,甚至免費提供下載,國寶名畫圖檔被賤賣,被懷疑很有可能是駭客入侵盜取,而引發國安危機。當時故宮博物院表示,他們於2022年6月得知資料外洩情形,已改採內部封閉式儲存設備,阻絕人為操作可能外流之風險,而這起事故後續有新的進展。

士林地檢署為釐清有無人員涉嫌外流檔案,或是故宮遭到駭客入侵的情況,而決定調查此事。結果發現,這起事故發生的原因如同故宮博物院去年3月發布的聲明,在於他們推行數位典藏、成立Open Data專區開放下載免費館藏圖像,承辦人員將資料移至公務系統中可提供對外服務之伺服器(非個人電腦),造成院外有心人士得以使用工具軟體或拼圖軟體等方式,操作讀取局部的高階圖檔後加以拼接存取。

調查的過程中,士林地檢署透過法務部調查局資安工作站向故宮調取電磁紀錄,根據IP位址鎖定2名曾經下載前述圖檔的人士,結果發現,他們是直接從故宮網站的免費低解析度圖檔下載區取得檔案,過程中並未使用破解程式。事實上,這些檔案一般民眾都能隨意下載。根據調查結果,全案查無人員疏失、外力入侵因素,也查無具體不法犯罪實據,已於今年初簽結。

其他攻擊與威脅

◆歐洲刑警組織證實入口網站遭駭,對方聲稱竊得員工資訊、原始碼、內部機密文件

◆雲端專案管理平臺Monday.com特定共享功能遭到濫用,攻擊者用於網路釣魚攻擊

◆駭客組織FIN7透過惡意廣告散布木馬程式NetSupport RAT

◆去年彩卷業者Ohio Lottery遭遇勒索軟體攻擊,影響逾53萬人

◆加密貨幣業者遭到北韓駭客鎖定,對方企圖植入惡意程式Durian

【漏洞與修補】

Chrome瀏覽器揭露與修補零時差漏洞CVE-2024-4671,Google證實漏洞濫用活動已經廣泛存在

5月9日Google發布Chrome瀏覽器新版124.0.6367.201、202,根據該公司Chrome版本更新部落格發布的文章指出,這個版本的推出,主要目的是修補高危險性的漏洞CVE-2024-4671,這個弱點是在5月7日由匿名人士通報給Google,問題出在視覺呈現元件具有「記憶體釋放後又再存取使用(Use After Free)」的弱點,這種狀況可能導致程式當機、遠端程式執行或權限提升。

同時,Google也簡略用一句話提出警告,提醒大家這方面的資安風險很高,他們表示濫用CVE-2024-4671漏洞的行為已經大量出現。因此,使用Chrome瀏覽器的用戶應盡快更新版本。

近期資安日報

【5月10日】CYBERSEC 2024臺灣資安大會下周舉行,逾300場專業資安演講與超大規模資安品牌展覽即將登場

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09