5月10日資安業者Rapid7揭露一項社交工程攻擊行動,駭客鎖定採用威脅偵測與應變代管服務(Managed Detection and Response,MDR)的企業組織而來,利用垃圾郵件轟炸目標用戶的電子郵件信箱,然後撥打電話表示能提供協助,引誘用戶下載遠端管理軟體,其中一種是Windows作業系統內建的「快速助手(Quick Assist)」,攻擊者的身分很可能與勒索軟體駭客組織Black Basta有關。而相關的攻擊行動,最近有了新的發現。

微軟也針對這項社交工程攻擊著手調查,並指出攻擊者的身分是出於經濟動機的駭客組織Storm-1811,而這個組織經常會在攻擊行動部署勒索軟體Black Basta。他們從4月中旬看到對方從事攻擊行動,先是透過語音網路釣魚(Vishing)來引誘目標用戶上當,然後啟動快速助手控制目標電腦,從而散布ScreenConnect、NetSupport Manager等遠端管理工具,以及惡意程式QBot、滲透測試工具Cobalt Strike,最終達到部署勒索軟體的目的。

研究人員指出,對方通常會試圖冒充技術人員或是服務臺(Help Desk)人員,假借修復目標電腦的名義部署遠端管理工具,以便對其進行控制。但究竟駭客怎麼讓電腦「故障」?研究人員指出,對方利用名為連結列表(Link Listing)的電子郵件轟炸攻擊手法,為使用者大量訂閱電子報,間接透過這些訂閱內容將用戶電子郵件信箱淹沒,然後再撥打電話宣稱能協助解決問題。

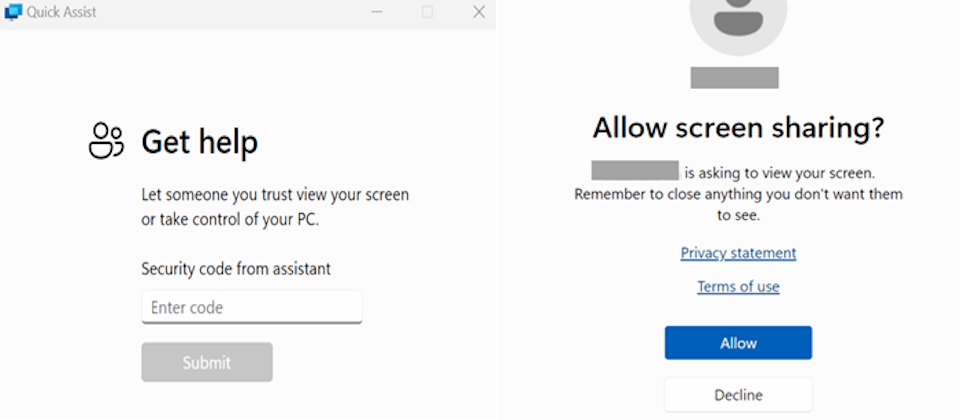

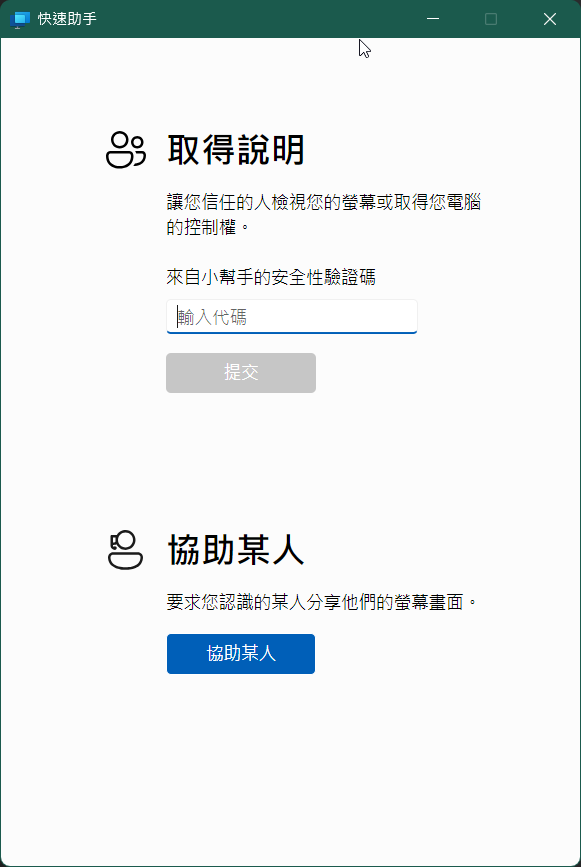

在通話的過程中,駭客引誘使用者按下快速鍵CTRL+Windows+Q,啟動快速助手並輸入安全性驗證碼,進而掌控受害者的電腦。

大多數人可能對於快速助手這個名稱感到冒生,這項工具微軟在Windows 10開始提供,主要用途是讓技術人員能透過網際網路遠端協助用戶排除問題。微軟最早提供類似的功能是在Windows XP作業系統上,當時叫做「Windows遠端協助(Windows Remote Assistance)」。

一旦使用者依照指示允許攻擊者進行控制,對方就會透過cURL命令下載一系列的批次檔或是ZIP壓縮檔,用途是傳送惡意酬載。研究人員看到攻擊者使用惡意軟體QBot,但也有下載遠端管理工具的情況。

研究人員指出,攻擊者運用QBot傳遞Cobalt Strike及其他惡意酬載,而遠端管理工具ScreenConnect則是用於進行橫向移動,至於NetSupport Manager,對方拿來安裝其他惡意程式,或是對受害電腦執行命令。在部分攻擊行動裡,駭客也會濫用OpenSSH來建立SSH隧道,以便持續在受害環境行動。

攻擊者在結束通話後,會進一步進行偵察並橫向移動,然後使用PsExec於受害組織的網路環境部署勒索軟體並加密檔案。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09