資安業者卡巴斯基揭露勒索軟體ShrinkLocker的攻擊行動,該惡意程式濫用Windows作業系統內建的磁碟加密保護措施BitLocker,透過這項功能對檔案進行加密,目前已知有墨西哥、印尼、約旦的企業組織受害。

駭客濫用BitLocker發動攻擊,從而將檔案加密的情況,過往已發生數起,但這起事故特別之處,在於攻擊者運用過往未曾出現的手法,不僅加密了整個磁區,還將解密金鑰拿走,從而提高攻擊造成的破壞威力。

究竟駭客如何入侵受害電腦,研究人員表示仍不得而知,然而一旦他們成功進入受害電腦並執行ShrinkLocker,電腦會啟動VBScript指令碼,呼叫WMI查詢作業系統的版本,若是Windows Vista以下的舊版系統,該指令碼將會停止後續工作並自我刪除。

而對於執行Windows 7以上版本的電腦,該惡意程式便會利用作業系統內建的公用程式Diskpart,將本機磁碟所有的非啟動磁區縮小100 MB,然後運用這些空間建立新的主要磁區,成功後利用另外一個公用程式bcdboot,並於新磁區部署啟動檔案,竄改電腦的機碼,調整BitLocker、TPM相關配置。

完成上述工作後,該勒索軟體便會啟動BitLocker磁碟加密服務(BDESVC),竄改磁碟機標籤留下電子郵件信箱,以便受害者能向他們聯繫。

然後,該惡意程式停用BitLocker加密金鑰保護程式,並將其刪除,防止使用者復原金鑰。接著,對方透過隨機的算數產生64個字元的加密金鑰,並將其轉換安全字串,這麼做的目的,研究人員表示,駭客是藉由PowerShell的功能,防止在記憶體內留下蹤跡。

攻擊者透過指令碼發出HTTP POST請求,回傳惡意程式產生的密碼,以及受害電腦的系統資訊,然後清除作案痕跡並將電腦關機,過程中濫用TryCloudflare服務來隱匿行蹤。

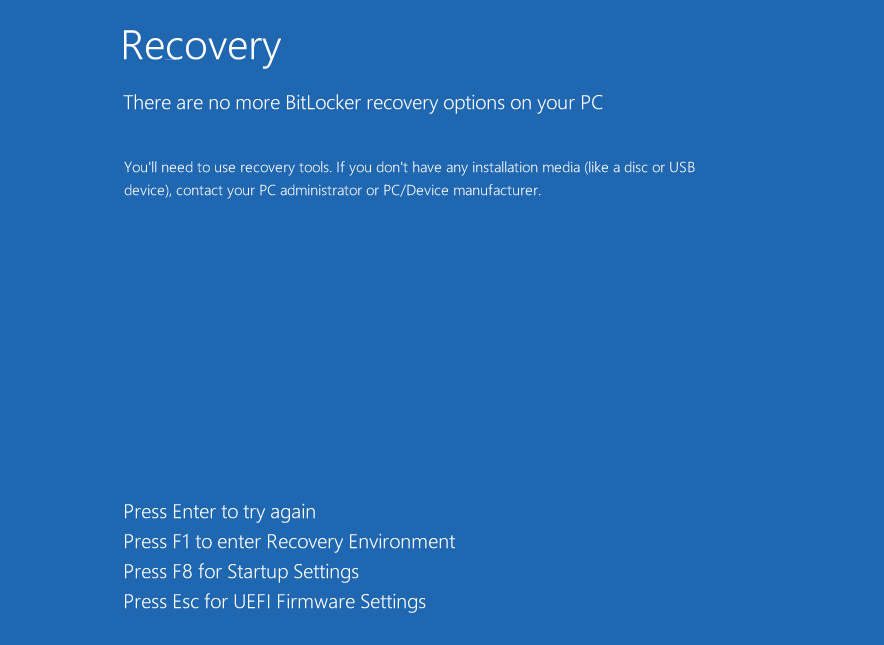

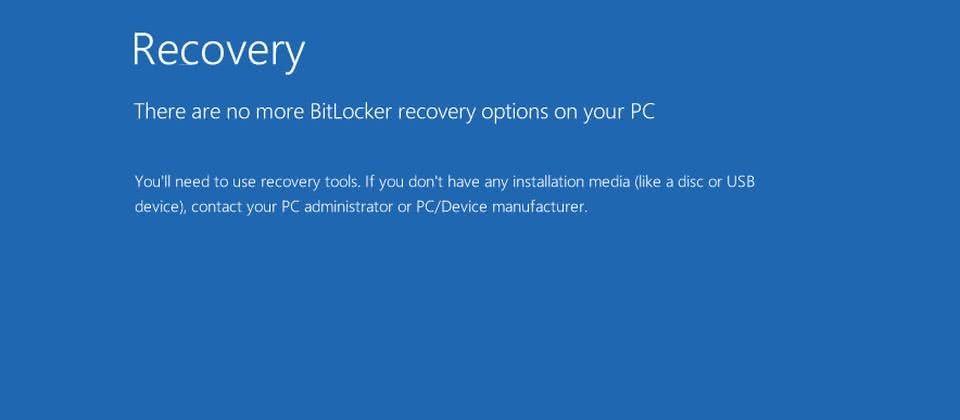

當受害者將電腦開機,會看到與BitLocker有關的訊息,然而若是嘗試執行復原,電腦會顯示沒有可復原的選項。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10