針對藝術界的服務廠商發動攻擊的資安事故,最近幾年陸續傳出,而本月發生一起攻擊事件,是針對精品拍賣業者佳士得(Christie)而來。

值得留意的是,這起事件之所以被發現,最初是因為用戶察覺該公司部分網站無法運作,當時該公司僅表示其中一場拍賣會被迫延後,但並未透露更多細節,如今有駭客組織聲稱犯案,他們才坦承客戶個資遭竊的情況。

【攻擊與威脅】

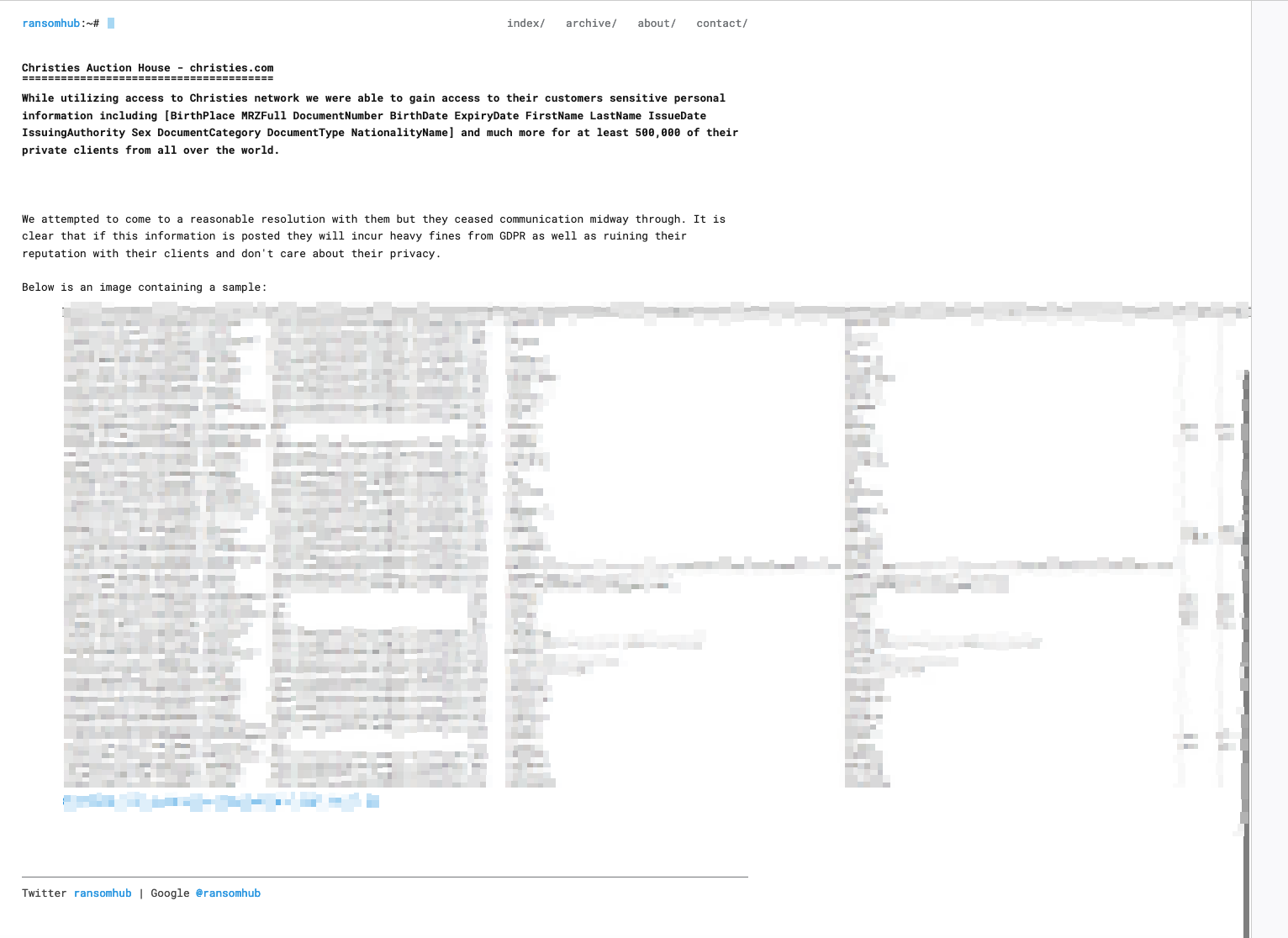

針對精品拍賣業者佳士得遭駭,勒索軟體駭客組織RansomHub聲稱是他們所為

兩週前精品拍賣業者佳士得(Christie)執行長Guillaume Cerutti透露,他們遭遇資安事故,導致網站癱瘓,在尋求資安專家協助下,該公司決定暫時關閉部分網站因應。28日Guillaume Cerutti再度透露這起資安事故的處理情形。根據調查的結果,他們確認未經授權的第三方存取內部網路環境,攻擊者竊得部分檔案,當中包含與客戶相關的個人資料,但沒有客戶或該公司的財務或交易資料外流的跡象。但事故發生的原因,或是攻擊者的身分,這名執行長並未說明。

兩週前精品拍賣業者佳士得(Christie)執行長Guillaume Cerutti透露,他們遭遇資安事故,導致網站癱瘓,在尋求資安專家協助下,該公司決定暫時關閉部分網站因應。28日Guillaume Cerutti再度透露這起資安事故的處理情形。根據調查的結果,他們確認未經授權的第三方存取內部網路環境,攻擊者竊得部分檔案,當中包含與客戶相關的個人資料,但沒有客戶或該公司的財務或交易資料外流的跡象。但事故發生的原因,或是攻擊者的身分,這名執行長並未說明。

但為何這名執行長現在願意透露資安事故的處理進度?很有可能是因為有駭客組織近日聲稱對其出手所致。

5月27日,勒索軟體駭客組織RansomHub將佳士得列於網站上,號稱他們取得該公司全球逾50萬名客戶的個資,檔案大小為2 GB。這些資訊包括出生地、生日、全名、性別、聯絡地址、身高、種族等敏感資料。對方要脅,若是這些資料流出,佳士得將面臨巨額GDPR罰款,而且客戶會對其失去信任。

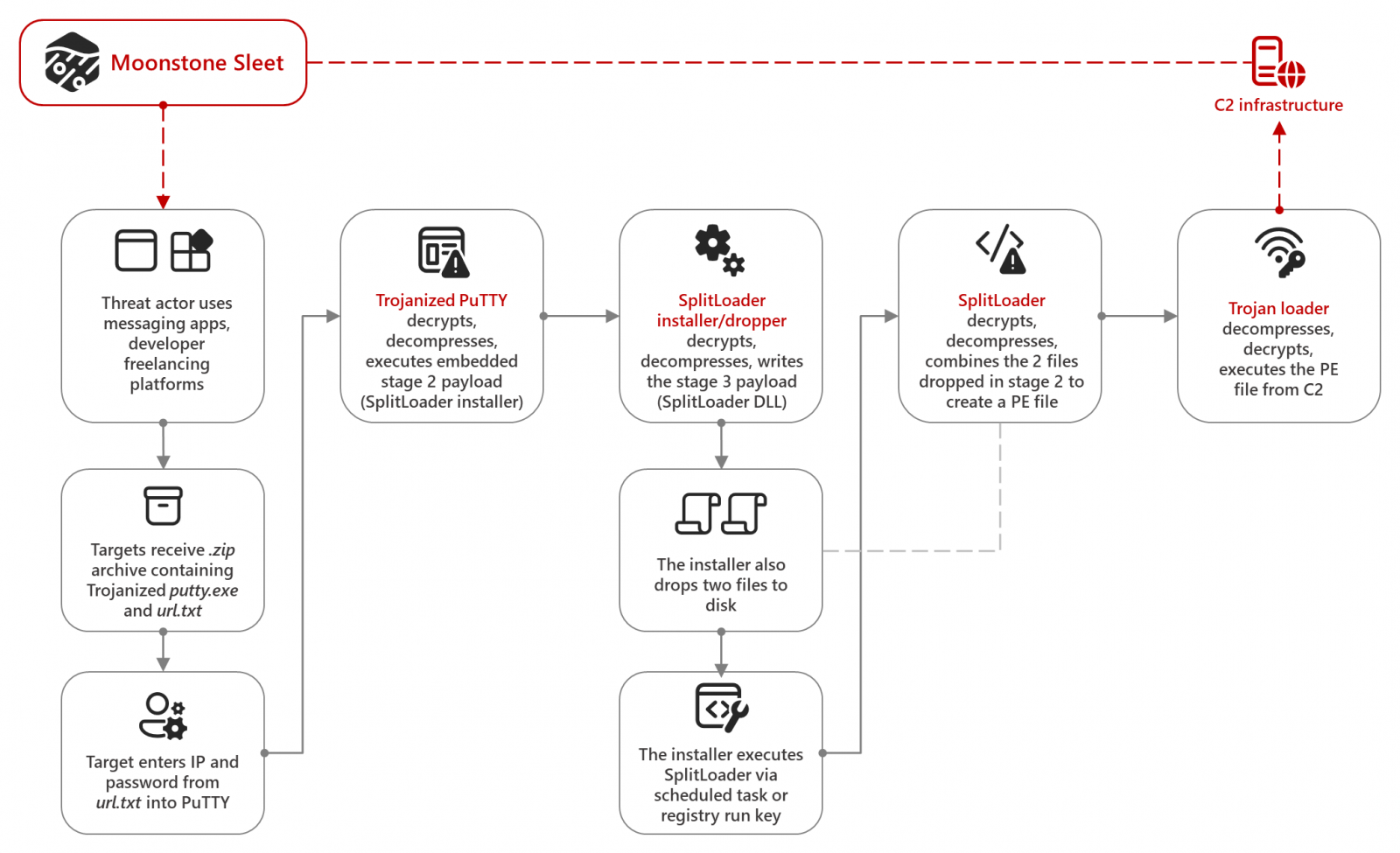

北韓駭客組織Moonstone Sleet運用勒索軟體FakePenny從事攻擊行動

微軟針對以經濟動機從事攻擊行動的駭客組織Storm-17進行追蹤,發現這些駭客近期利用名為FakePenny的勒索軟體犯案,經調查比對發現,這些駭客來自北韓,他們改稱該組織為「Moonstone Sleet」。

微軟針對以經濟動機從事攻擊行動的駭客組織Storm-17進行追蹤,發現這些駭客近期利用名為FakePenny的勒索軟體犯案,經調查比對發現,這些駭客來自北韓,他們改稱該組織為「Moonstone Sleet」。

今年2月,這些駭客利用假的遊戲開發公司CC Waterfall為幌子,聲稱要尋求投資者或是開發人員的支持,發動釣魚郵件攻擊,一旦收信人依照指示執行遊戲主程式delfi-tank-unity.exe,電腦就會載入惡意DLL檔案,將與SplitLoader極為相似的惡意程式載入工具YouieLoad載入記憶體內執行,駭客從而透過手動操作,搜刮感興趣的帳密資料。到了4月,研究人員發現駭客對其中一家在2月遭到入侵的公司植入勒索軟體FakePenny,並索討660萬美元的比特幣贖金。

WordPress外掛程式遭到濫用,駭客企圖植入PHP惡意程式,竊取電商網站的信用卡交易資料

最近幾年駭客鎖定電商網站並從事交易資料、信用卡資料側錄的攻擊行動,可說是不斷傳出,攻擊者往往藉由入侵網站並植入惡意程式碼而能得逞,但最近公布的新一波攻擊行動,對方竟是濫用WordPress外掛程式來達到目的。

資安業者Sucuri揭露針對WooCommerce電商網站的攻擊行動,起因是有網站管理員察覺異常活動,請求他們協助進行調查,結果發現,攻擊者於本月11日發動攻擊,過程中濫用一款鮮為人知的WordPress外掛程式Dessky Snippets,而使得該外掛程式的下載數量在當天達到高峰。

究竟對方如何利用這款外掛程式來對電商網站下手?研究人員指出,駭客利用這款外掛,在網站上植入經混淆處理的PHP程式碼,而這些程式碼的內容,就是用來側錄信用卡資料的惡意軟體。

Google Play市集的應用程式夾帶金融木馬Anatsa

資安業者Zscaler在本周揭露,過去幾個月發現Google Play市集出現逾90款惡意程式,其總計安裝次數超過500萬,值得留意的是,當中有兩款夾帶金融木馬程式Anatsa。

值得留意的是,上述惡意程式當中,數量最多的是竊資軟體Joker,占了42.6%,居次的則是廣告程式的41.5%,還有12.8%是專門用來竊取臉書憑證的Facestealer,金融木馬Anatsa與Coper分別只占2.1%與1.1%。然而,研究人員指出,雖然金融木馬的比例極低,但造成的危害最嚴重而必須當心。其中,Anatsa原本的攻擊範圍主要是美國及英國,然而如今已擴及全球逾650個金融機構,範圍涵蓋德國、西班牙、芬蘭、韓國、新加坡。

其他攻擊與威脅

◆殭屍網路CatDDoS鎖定逾80個已知漏洞,入侵多個廠牌網路設備並將其用於DDoS攻擊

◆惡意PyPi套件鎖定執行macOS的電腦而來,企圖植入惡意程式

【漏洞與修補】

新加坡針對近期公布的WordPress外掛程式重大漏洞提出警告,並指出已有部分出現攻擊行動

5月27日新加坡網路安全局(Cyber Security Agency of Singapore)發布資安公告,指出上週公布的9個WordPress外掛程式漏洞相當值得留意,因為這些漏洞都非常危險,而且,已有部分被用於攻擊行動。

根據CVSS風險評分,最嚴重的漏洞是CVE-2024-31351,影響1.6版以前的AI內容寫作及生成工具WordPress Copymatic,此為任意檔案上傳漏洞,一旦遭到利用,攻擊者就有機會在未通過身分驗證的情況下,將後門程式上傳到網站,從而得到存取權限,CVSS風險評分達到10分。

其餘漏洞幾乎都是達到CVSS風險評分9.8的危險程度,值得留意的是,新加坡網路安全局特別提及Fluent Forms聯絡表單外掛程式的權限提升漏洞CVE-2024-2771已用於攻擊行動。

其他漏洞與修補

◆研究人員公布Fortinet旗下SIEM已知漏洞CVE-2024-23108細節

◆嵌入式設備採用的動態DNS服務恐導致資料曝光,甚至有可能招致攻擊

【資安產業動態】

成立不到一年的超級對齊(Superalignment)資安團隊傳出解散的消息之後,5月28日OpenAI董事會宣布成立新的安全委員會(Safety and Security Committee),將負責針對OpenAI專案與經營的安全決策向董事會提出建議,而該委員會的主要領導人為OpenAI董事長Bret Taylor、執行長Sam Altman,以及另外兩名董事成員Adam D’Angelo與Nicole Seligman。

不過,外界批評由執行長Altman來主導安全委員會,恐有球員兼裁判之嫌,何況原本共同擔綱超級對齊團隊負責人的OpenAI共同創辦人Ilya Sutskever與OpenAI研究人員Jan Leike先後離職的原因,都是不滿OpenAI對安全的重視不足。新的安全委員會運作情況,有待後續觀察。

今年TWCERT/CC交由資安院維運,不只要從產業供應鏈推動,更要用主動服務來促進聯防

長期協助國內民間企業資安事件處理的TWCERT/CC,在2024年有了新的重大轉變,從今年元旦起,這項業務轉由國家資通安全研究院(資安院)維運。特別的是,之所以會有這樣的轉變,其實與一年前國外研究人員通報國內iRent資料庫曝險,有很大的關係。

值得我們關注的是,如今資安院接手TWCERT/CC,將帶來不同於以往的意義,因為這次接手的資安院,是國家層級的行政法人。資安院院長何全德表示,雖然全球各國都有這樣的CERT/CC存在,但都是純民間的組織在接受通報應變,背後沒有專業法人來提供各種技術協助,如今,這個有如網路資安事件119的TWCERT/CC,在行政法人資安院的支持下,可說是全球首例。

資安院雖只成立一年多,但先前已經承接前行政院資通安全會報技術服務中心業務,有長期處理國家層級資安事件與協作聯防的經驗,因此,未來TWCERT/CC也將善用這些經驗幫助民間企業。

近期資安日報

【5月28日】Check Point針對啟用VPN服務防火牆的用戶提出警告,有人企圖透過電腦本機舊帳號入侵

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10