5月24日資安業者Phylum偵測到名為glup-debugger-log的可疑NPM套件,該套件搭載2個經過混淆處理的指令碼檔案,一旦啟動,這些檔案將會協同運作,最終在所用的電腦部署惡意酬載。截至目前為止,此惡意套件已被下載180次。

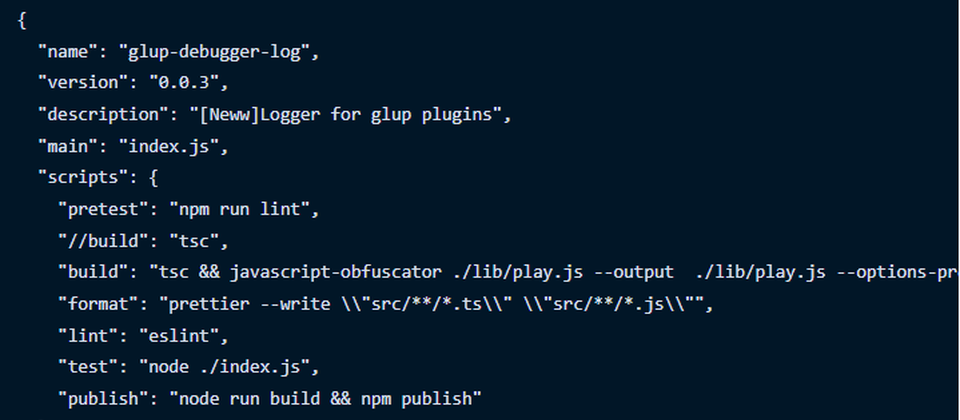

研究人員指出,攻擊者的目標,主要是針對自動化流程處理工具Gulp.js的用戶,聲稱他們的套件能夠保存Gulp及其外掛程式事件記錄。然而,實際使用後並非如此,一旦有開發人員下載、安裝此套件,執行其中的1個指令碼play.js,就會成為惡意軟體載入工具,檢查目標電腦環境是否符合特定條件,然後下載其他惡意軟體的元件。

他們根據此套件庫的package.json檔案進行解析,上述的指令碼會檢查電腦的網路介面、作業系統類型,但特別的是,駭客還會確認電腦的桌面資料夾至少有7個檔案,研究人員推測,這很可能是為了確認電腦是否由真實用戶操作的指標。

在通過前述的3項檢查後,該指令碼就會下載惡意程式,並啟動第2個名為play-safe.js的指令碼,以便惡意程式能持續在受害電腦上運作。此指令碼會建立HTTP伺服器,並透過3004埠監聽命令並執行。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06

Advertisement