俄羅斯聯邦軍隊總參謀部情報總局(GRU)旗下的駭客組織APT28(亦稱做BlueDelta)散布竊資軟體HeadLace的事故不時傳出,有研究人員針對這波攻擊行動進行深度調查,指出對方的攻擊目標遍及歐洲各國,但特別關注烏克蘭。

資安業者Recorded Future針對HeadLace的攻擊行動著手調查,結果發現,對方從去年4月至12月,利用地理圍欄技術,分成3個不同階段從事惡意軟體攻擊行動。駭客通常會透過釣魚郵件啟動攻擊鏈,有時會模仿合法通訊來增加成功機率。

在攻擊的過程裡,駭客會濫用合法的網路服務(LIS),並搭配寄生攻擊(LOLBins),將攻擊行為混入一般的網路流量。

值得留意的是,對方對於竊取帳密資料的管道,不光是透過上述竊資軟體,也會利用偽造的登入網頁來進行,他們鎖定的服務包括Yahoo和UKR[.]net,而且還會設置進階功能,以便重新傳輸多因素驗證資料,或是通過CAPTCHA人機圖靈驗證。這些駭客鎖定的目標,涵蓋烏克蘭國防部、該國武器進出口業者、歐洲鐵路基礎設施、亞塞拜然智庫。

對於駭客的目的,研究人員認為,對於烏克蘭國防部及歐洲鐵路基礎設施的攻擊行動,很有可能想要取得與軍事行動有關的情報,從而調整戰術,或是策畫相關戰略。而攻擊亞塞拜然智庫的部分,他們研判是為了收集當地政策有關情資。

特別的是,在部分攻擊行動裡,對方會透過雲端測試服務Mocky設置網頁,這些網頁會與被滲透的Ubiquiti路由器上的Python指令碼進行互動,從而竊取相關的帳密資料。

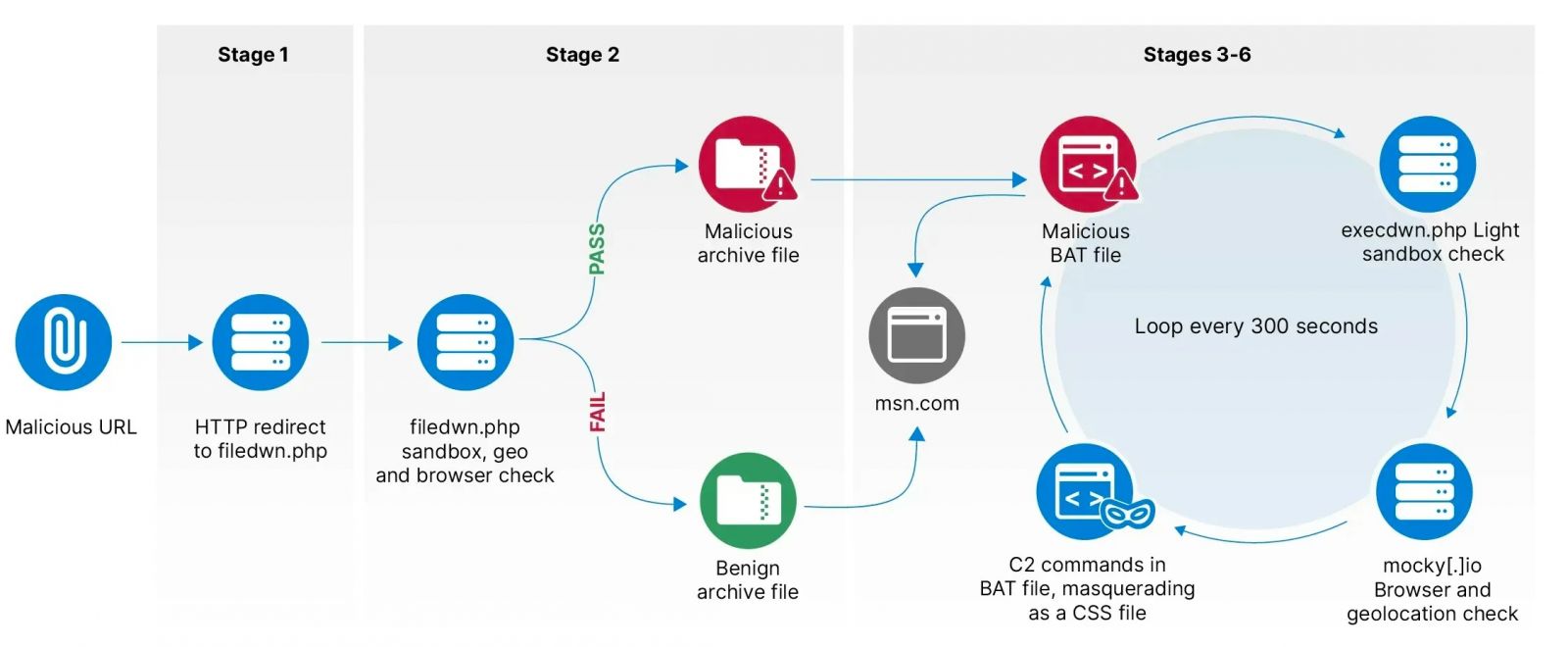

在研究人員彙整的攻擊流程裡,大致上可區分為7個不同的階段,駭客先是檢測沙箱環境、作業系統、地理位置來確認攻擊目標,然後於受害電腦部署惡意的BAT批次檔,從而與特定API服務連接,以便執行一連串的Shell命令。

而對於這些駭客的攻擊範圍,他們確認至少有13個國家是主要目標,其中有40%針對烏克蘭,但他們認為有10%針對土耳其而來也相當值得留意。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09