資安業者Akamai揭露中國駭客鎖定ThinkPHP應用程式的攻擊行動,對方曾去年10月鎖定少量企業組織下手,但近期相關攻擊再度出現,而且,規模較過往大上不少。

什麼是ThinkPHP?這是在中國相當熱門的開源網頁應用程式開發框架,提供一系列的程式庫、元件、工具,藉由遵循Model-View-Controller(MVC)架構,來簡化開發網頁應用程式的流程。

而在這起攻擊行動中,駭客利用兩項已知漏洞來進行,分別是CVE-2018-20062、CVE-2019-9082,從編號來看,這些漏洞已公布5年以上。

其中,CVE-2018-20062出現在1.3版NoneCms,遠端攻擊者能藉此執行任意PHP程式碼,CVSS風險評分達到9.8。另一個漏洞CVE-2019-9082,則是出現在1.1.1版Open Source BMS,有可能導致遠端程式碼執行,CVSS風險評為8.8分。

研究人員看到對方利用上述2項弱點,在目標伺服器植入名為public.txt的檔案,並將其儲存為roeter.php,而該檔案疑似來自位於中國、已遭入侵的伺服器。

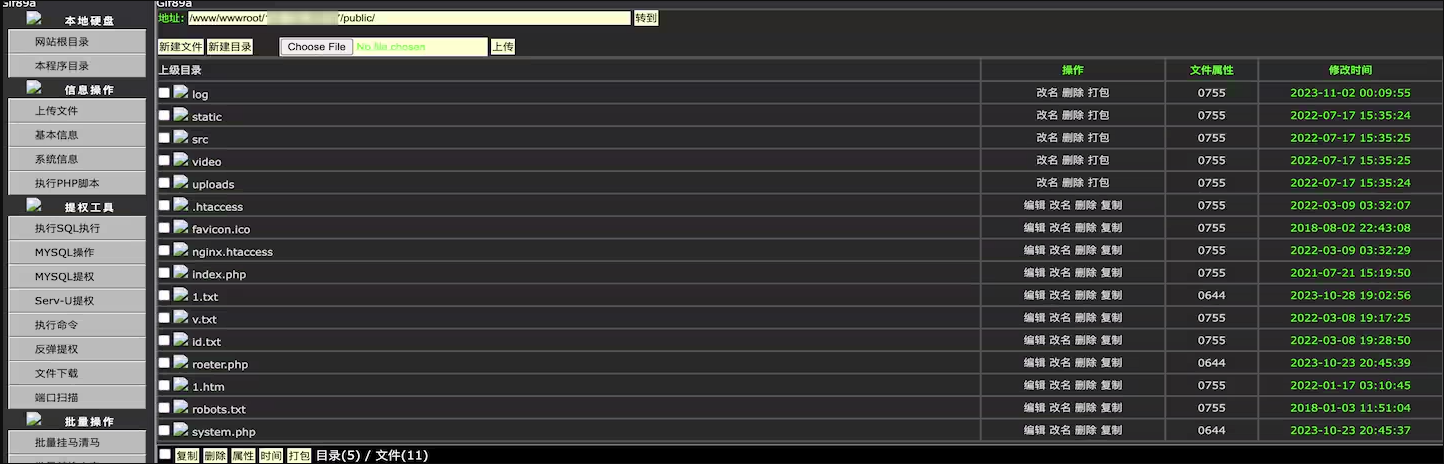

而上述的純文字檔案,內容包含了經混淆處理的Web Shell,研究人員稱為Dama,其功能是遠端控制伺服器。

這個Web Shell具備許多進階功能,例如提供檔案管理介面,讓攻擊者能竄改檔案內容甚至是時戳,並收集特定資料的功能,研究人員指出,這使得攻擊者有機會找出可用於提升權限的漏洞。

此外,該後門工具還能讓攻擊者掃描網路連接埠,或是對資料庫及伺服器的資料進一步存取,甚至能濫用Windows工作排程器設定WMI組態,新增高權限使用者。

而對於攻擊來源,研究人員指出惡意酬載來自位於香港的伺服器,而這臺伺服器也被部署了Dama。對此,他們研判,受害伺服器一旦遭到入侵,就有可能被攻擊者納入基礎架構的節點。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-09

2026-02-10