最近一個月勒索軟體駭客RansomHub犯下的資安事故頻頻,英國精品拍賣業者佳士得、美國醫療集團Change Healthcare皆傳出遭受攻擊而影響營運,而最近一起事故引起各界高度關注,駭客聲稱入侵臺灣老牌電腦製造商藍天電腦,並竊得200 GB內部資料。

值得留意的是,已有不少資安專家公布駭客提供的資料,但截至目前為止藍天電腦並未在重大訊息當中,對於資料遭竊做出說明,後續發展有待進一步觀察。

【攻擊與威脅】

老牌筆電廠藍天電腦傳出遭駭,勒索軟體駭客RansomHub聲稱竊得200 GB資料

繼月前群光電子遭駭後,最近藍天電腦傳出被不同勒索軟體組織攻擊的消息。根據國外資安媒體Cybernews報導,勒索軟體駭客組織RansomHub在6月4日聲稱攻擊臺灣老牌電腦設備廠藍天電腦(Clevo),竊得200 GB內部資料,由於近期AI PC相關議題正夯,國內電腦設備商資料遭竊的事故也引起國際關注,後續包括其他Cyber Insider、SecurityAffairs等國外資安媒體也都揭露此事。

RansomHub駭客組織在他們的洩密網站上表示,已將該公司「所有網路與備份全部加密」,並聲稱已滲透Clevo公司網路多時,甚至進一步威嚇表示,他們有足夠的時間分析製造商的產品、客戶與合作,並且下載了最重要與最敏感的資料。安全研究人員Dominic Alvieri透露,該公布了10份竊取自藍天電腦的文件,內容似乎包含產品規畫路線圖、筆電規格示意圖與簡介等。特別的是,在其中一張簡報截圖的畫面中,還有註記「會議討論不准外流」的文字。資安媒體Cyber Insider指出,RansomHub宣稱他們是針對透過社交工程與網路釣魚攻擊藍天電腦的一名員工,進而入侵該公司的系統。

在6月7日下午2時58分藍天電腦發布重大訊息,針對媒體報導傳出資安事件做出回應,表示他們的資安單位偵測到網路傳輸異常,隨即啟動資安防禦及復原機制,同時也說明目前這次事件,未造成無法營運或無法正常提供服務的情形。只是,對於資料是否遭竊取的情形與調查,並未多做說明。

烏克蘭揭露針對鎖定武裝部隊的攻擊行動提出警告,駭客濫用檔案同步工具SyncThing竊取資料

6月5日烏克蘭電腦緊急應變團隊(CERT-UA)指出,他們與烏克蘭武裝部隊網路安全中心(CCB)合作,揭露駭客組織UAC-0020(又稱Vermin)的攻擊行動「SickSync」,並指出對方的目標,就是針對烏克蘭武裝部隊而來。

6月5日烏克蘭電腦緊急應變團隊(CERT-UA)指出,他們與烏克蘭武裝部隊網路安全中心(CCB)合作,揭露駭客組織UAC-0020(又稱Vermin)的攻擊行動「SickSync」,並指出對方的目標,就是針對烏克蘭武裝部隊而來。

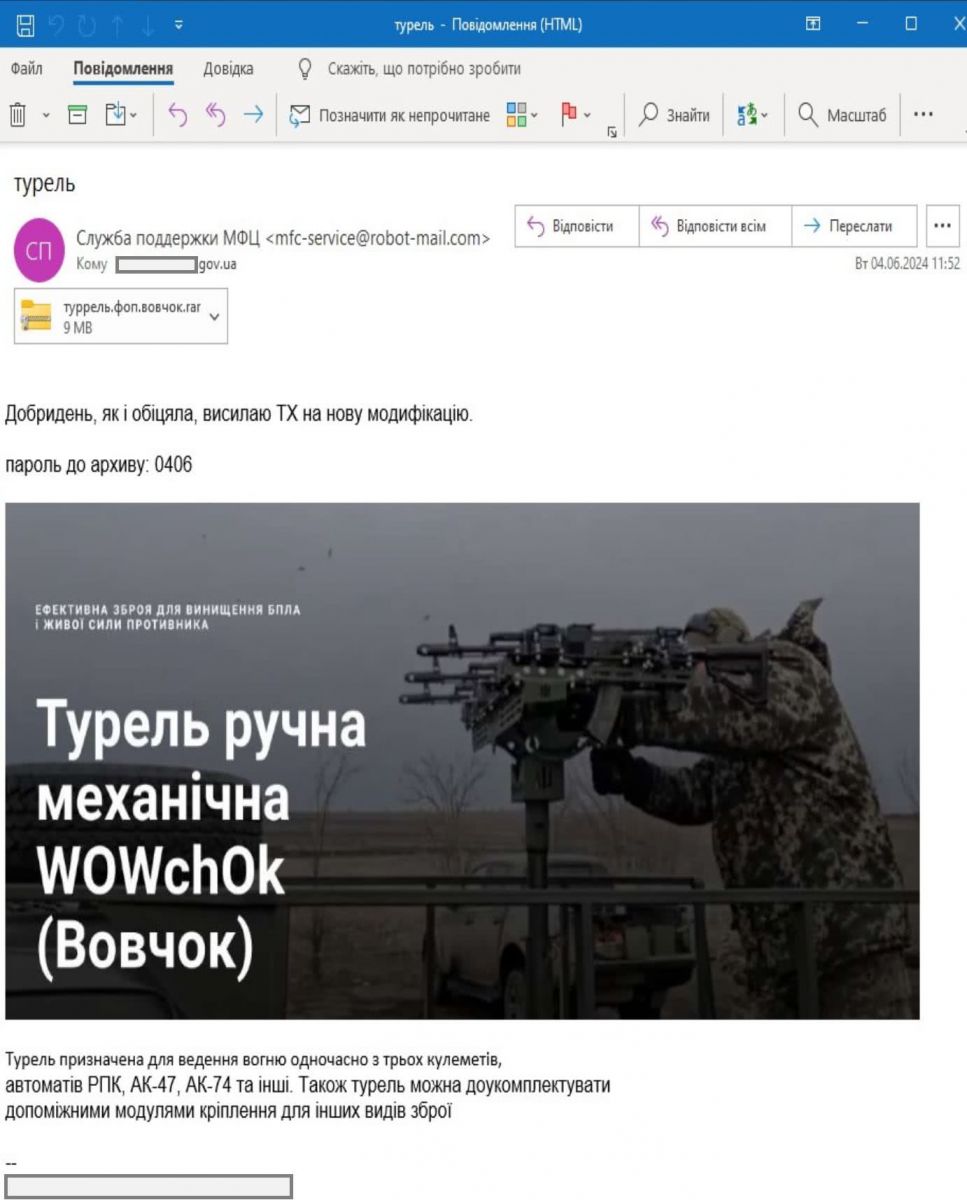

針對駭客發起的攻擊行動,對方先是寄送電子郵件,當中挾帶附件turrel.fop.wolf.rar,此為受到密碼保護的RAR自解壓縮檔。一旦收信人將附件開啟,電腦就會開啟誘餌PDF文件,並透過BAT批次檔執行惡意安裝檔sync.exe,於受害電腦植入作案工具。

而該檔案的內容,包含了曾在2019年出現的惡意程式Spectr、檔案同步工具SyncThing,以及上述軟體所需的程式庫。

思科修補Webex Meeting零時差漏洞,有資安媒體指出這漏洞被用於攻擊德國政府

6月4日思科發布資安公告,指出他們在5月初發現Webex Meeting的弱點,導致部分客戶的會議資訊及中繼資料遭到未經授權的存取,他們已在5月28日進行處理,對全球客戶部署修補程式。

究竟上述弱點導致的未經授權存取資安事故細節為何?該公司並未進一步透露,但資安新聞網站SecurityAffairs指出,很有可能與今年3月德國政府傳出的資安事故有關。當時俄羅斯駭客對於軍事視訊會議發動攻擊,而這場會議的內容,主要是討論如何向烏克蘭提供軍事援助。

開源網頁應用程式框架ThinkPHP已知漏洞遭到利用,中國駭客將其用於部署名為Dama的Web Shell

資安業者Akamai揭露中國駭客鎖定ThinkPHP應用程式的攻擊行動,對方曾去年10月鎖定少量企業組織下手,但近期相關攻擊再度出現,而且,規模較過往大上不少。而在這起攻擊行動中,駭客利用兩項已知漏洞來進行,分別是CVE-2018-20062、CVE-2019-9082,從編號來看,這些漏洞已公布5年以上。

研究人員看到對方利用上述2項弱點,在目標伺服器植入名為public.txt的檔案,並將其儲存為roeter.php,而該檔案疑似來自位於中國、已遭入侵的伺服器。而上述的純文字檔案,內容包含了經混淆處理的Web Shell,研究人員稱為Dama,其功能是遠端控制伺服器。

其他攻擊與威脅

◆殭屍網路Muhstik利用Apache RocketMQ弱點擴大DDoS攻擊規模

◆研究人員揭露Commando Cat攻擊行動,駭客鎖定錯誤配置的Docker容器並用來挖礦

◆冒牌PyPI套件Crytic-Compilers鎖定開發人員,意圖散布竊資軟體Lumma Stealer

◆為迴避偵測,駭客濫用加殼軟體BoxedApp包裝惡意程式的情況日益頻繁

◆美國教育機構遭到勒索軟體Fog鎖定,攻擊者藉由外流的VPN帳密入侵網路環境

【資安產業動態】

FBI助理局長Bryan Vorndran本周在波士頓網路安全會議上披露,迄今他們手上已握有超過7,000個LockBit勒索軟體的解密金鑰,可以協助受害者取回它們的資料並重新上線,除了FBI正在聯繫已知的受害者之外,亦鼓勵任何懷疑自己受害的用戶聯繫網路犯罪投訴中心(Internet Crime Complaint Center,IC3)。

多國政府在今年2月聯手破獲LockBit,當時國際警方接管LockBit的資料外洩平臺,並取得原始碼、受害者資料、竊得資料及對話記錄等,以及逾1,000個解密金鑰;但在美國5月起訴31歲的LockBit首領Dmitry Yuryevich Khoroshev時,國際警方所握有的解密金鑰已超過2,500個,隨著警方的持續追查,現則取得逾7,000個解密金鑰。

老牌紡織廠靠生成式AI強化資安,將社交工程演練平臺化、AI化

遠東新世紀資安處資安長易換棣在臺灣資安大會CYBERSEC 2024上分享資安探索經驗,該公司先是從上市上櫃公司資通安全管控指引建議的3大防線中,鎖定人員資安意識面,自建社交工程演練平臺、用生成式AI搭配8種風險指標,來生成釣魚郵件內容。

他們也利用AI推薦個人化的資安意識課程、自動評分和建議。目前,遠東新世紀正探索結合AI和數位工具,來自動化執行社交工程演練。

近期資安日報

【6月6日】病理學暨診斷服務供應商Synnovis遭到勒索軟體攻擊導致倫敦醫院服務中斷,傳出是駭客組織Qilin所為

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-10

2026-02-09

2026-02-10

2026-02-13