資安業者Aqua Security揭露最新一波的殭屍網路Muhstik攻擊行動,駭客這次鎖定的目標,是包含Apache RocketMQ在內的分散式訊息串流資料平臺,並利用已知漏洞將殭屍網路病毒植入目標伺服器,目的是將其用來發動DDoS攻擊。

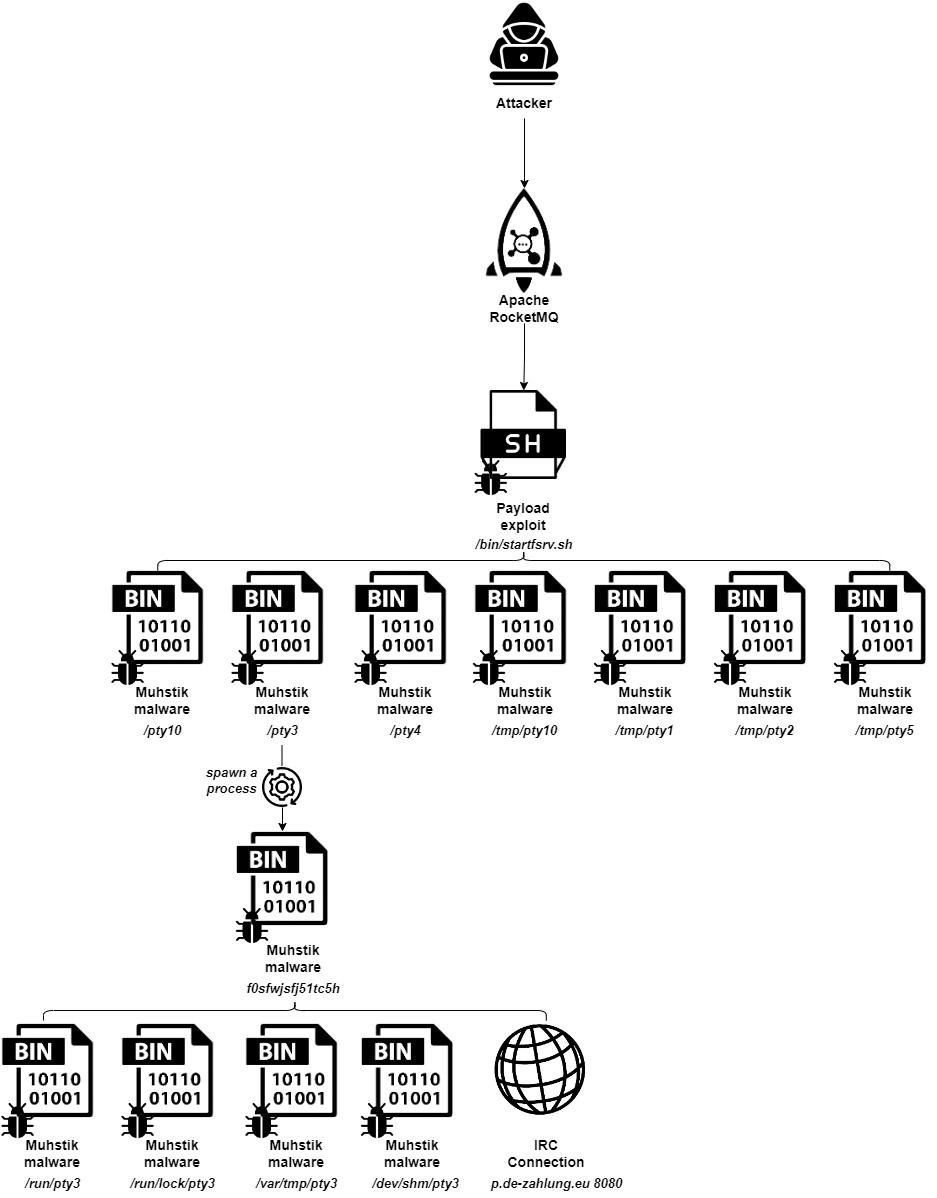

研究人員透過蜜罐陷阱(Hoenypot)偵測到數十起鎖定RocketMQ的攻擊行為,對方利用重大層級的遠端程式碼執行漏洞CVE-2023-33246(CVSS風險評為9.8分),一旦成功利用,就能得到初期的存取權限,然後執行遠端IP位址代管的Shell指令碼,下載殭屍網路病毒檔案。

值得留意的是,駭客將殭屍網路病毒Muhstik的檔案命名為pty3,複製到多個資料夾路徑,以便直接從記憶體內執行,而不會在作業系統裡留下活動痕跡;再者,對方竄改了Linux作業系統的開機組態,在伺服器啟動後自動載入該殭屍網路病毒。

此外,該惡意程式還會掃描SSH服務進行橫向移動,從而感染其他電腦。

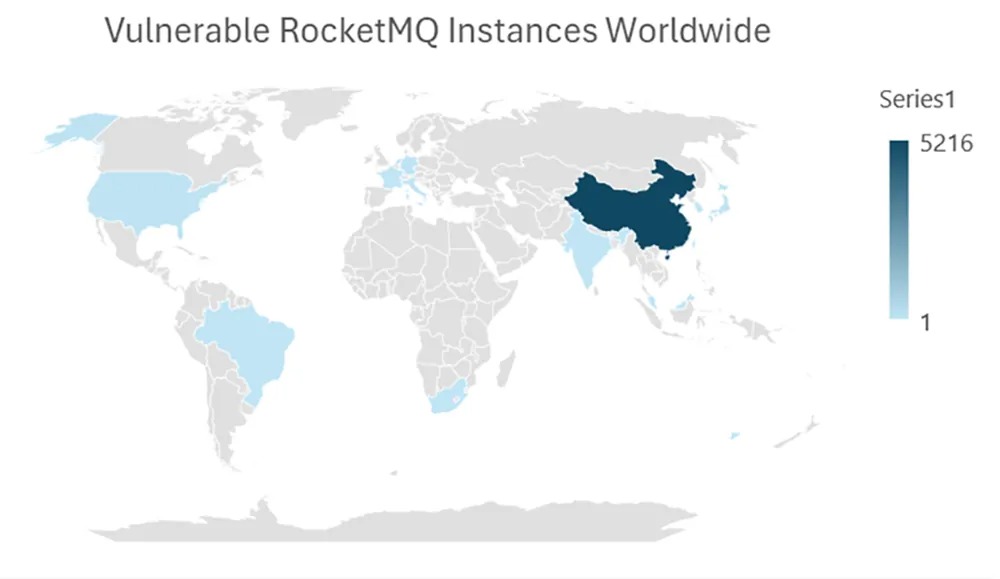

但為何對方運用一年前公布的已知漏洞發起攻勢?研究人員利用物聯網搜尋引擎Shodan進行調查,結果發現,全球約有5,216臺RocketMQ伺服器,曝露於CVE-2023-33246的資安風險當中,而這些伺服器幾乎位於中國。

值得留意的是,這項漏洞在今年一月傳出已遭到嘗試利用的情況。當時Shadowserver基金會指出,已有駭客透過近400個來源IP位址,試圖利用CVE-2023-33246及CVE-2023-37582。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10