資安業者賽門鐵克近期針對勒索軟體駭客Black Basta、RansomHub的攻擊行動進行調查,並公布相關發現,其中,較為值得留意的是,Black Basta掌握了微軟尚未修補的Windows系統弱點,而能在3個月的空窗期製作漏洞利用工具並用於攻擊行動。

值得留意的是,微軟在修補漏洞的當下,並未察覺漏洞遭到利用的跡象,而是直到最近,才有研究人員察覺,該漏洞已於去年被用於網路攻擊。

【攻擊與威脅】

勒索軟體駭客Black Basta利用Windows零時差漏洞提升權限

今年3月微軟修補Windows錯誤回報服務的漏洞CVE-2024-26169(CVSS風險評分為7.8),一旦攻擊者利用這項漏洞,就有機會提升權限。但最近研究人員指出,有人在微軟修補之前將其用於攻擊行動。

資安業者賽門鐵克調查一起勒索軟體Black Basta攻擊事故,駭客組織Cardinal(Storm-1811、UNC4394)成功在受害電腦植入惡意程式DarkGate的載入工具之後,接著就部署CVE-2024-26169的漏洞利用工具,值得留意的是,研究人員找到的兩個惡意程式檔案,皆在微軟推出修補之前出現,其中一個是在今年2月27日製作,另一個則是在去年12月18日產生。這樣的情況,代表駭客至少在3個月前,就將其當作零時差漏洞用於攻擊行動。

研究人員針對新興勒索軟體駭客組織RansomHub進行調查,對方利用ZeroLogon入侵受害組織

近期不斷登上新聞版面的新興勒索軟體駭客組織RansomHub,接連針對美國醫療集團Change Healthcare、英國精品拍賣業者佳士得(Christie's)、臺灣電腦製造商藍天(Clevo)出手,這個從今年2月才出現的駭客組織,已竄升至過去幾個月第4大的勒索軟體,其威脅態勢也引起研究人員高度關注。

近期不斷登上新聞版面的新興勒索軟體駭客組織RansomHub,接連針對美國醫療集團Change Healthcare、英國精品拍賣業者佳士得(Christie's)、臺灣電腦製造商藍天(Clevo)出手,這個從今年2月才出現的駭客組織,已竄升至過去幾個月第4大的勒索軟體,其威脅態勢也引起研究人員高度關注。

資安業者賽門鐵克針對這個駭客組織著手進行身家調查,他們發現RansomHub的有效酬載與另一款名為Knight的勒索軟體具有高度相似性,這兩款惡意程式都是透過Go語言打造,而且,大部分的版本使用名為Gobfuscate的工具進行混淆處理。

而對於RansomHub的攻擊流程,研究人員提及,他們看到這些駭客通常利用ZeroLogon(CVE-2020-1472)取得初始入侵的管道,對方藉此得到網域管理員權限,從而控制整個網域。

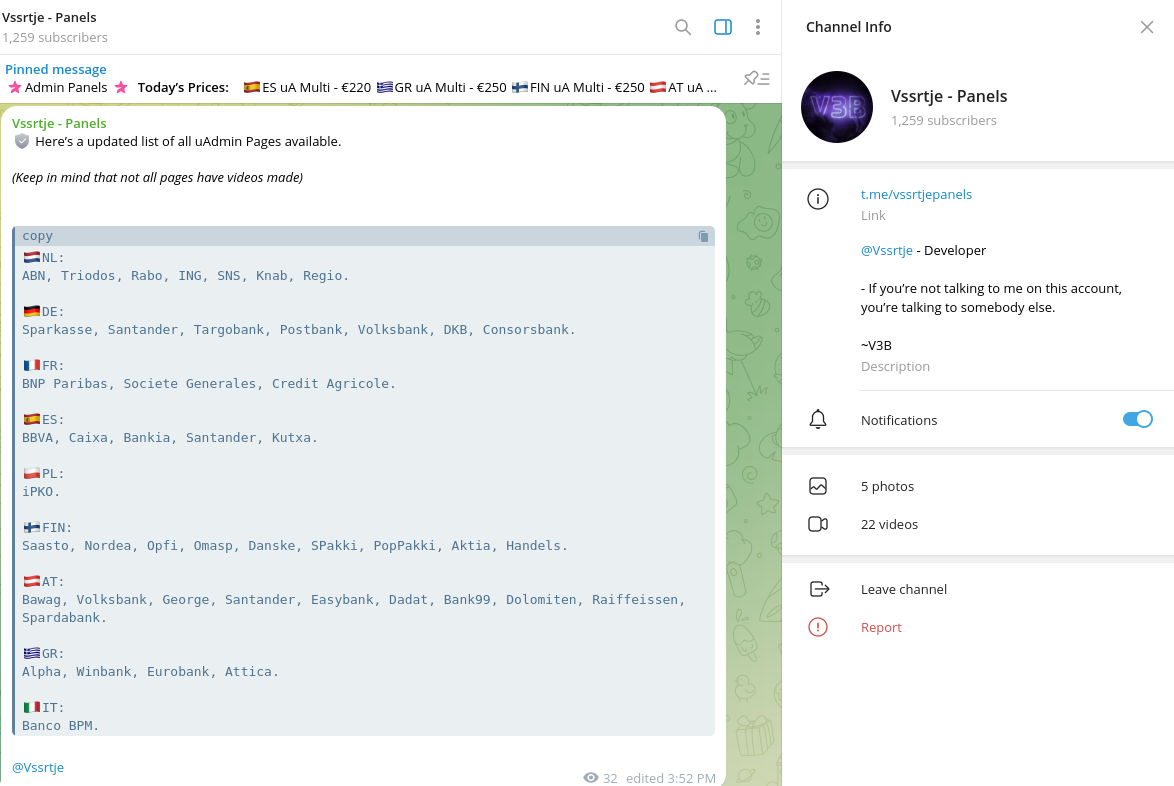

網路釣魚工具包V3B鎖定歐洲國家銀行而來,企圖竊取用戶登入資料及OTP

資安業者Resecurity揭露新的駭客組織,對方自今年3月,在加密通訊軟體Telegram頻道與暗網社群裡,推廣名為V3B的網釣工具包,並專注歐洲金融機構客戶從事相關攻擊。目前這些駭客的Telegram頻道至少吸引了1,255名成員,他們專門從事社交工程攻擊、SIM卡挾持(SIM Swapping)、金融卡詐欺等網路犯罪行為,估計已造成數百萬歐元損失。

資安業者Resecurity揭露新的駭客組織,對方自今年3月,在加密通訊軟體Telegram頻道與暗網社群裡,推廣名為V3B的網釣工具包,並專注歐洲金融機構客戶從事相關攻擊。目前這些駭客的Telegram頻道至少吸引了1,255名成員,他們專門從事社交工程攻擊、SIM卡挾持(SIM Swapping)、金融卡詐欺等網路犯罪行為,估計已造成數百萬歐元損失。

研究人員指出,這款網釣工具包鎖定超過54個歐盟金融機構的用戶而來,標榜提供專屬的本地化範本,能模仿各家網路銀行及電子商務系統的驗證流程,該工具包攻擊的範圍,遍及愛樂蘭、荷蘭、芬蘭、奧地利、德國、法國、比利時、希臘、盧森堡、義大利。

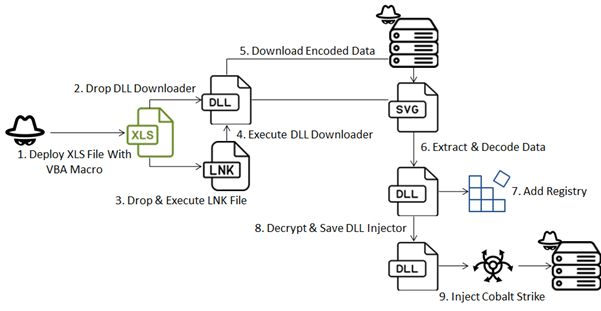

駭客藉由Excel巨集進行多階段惡意軟體攻擊,針對烏克蘭電腦植入Cobalt Strike

資安業者Fortinet針對鎖定烏克蘭利用Excel巨集散布滲透測試工具Cobalt Strike的攻擊行動提出警告,並指出對方在過程裡採用各種規避手法,來確保有效酬載能夠成功送達。

資安業者Fortinet針對鎖定烏克蘭利用Excel巨集散布滲透測試工具Cobalt Strike的攻擊行動提出警告,並指出對方在過程裡採用各種規避手法,來確保有效酬載能夠成功送達。

駭客先是傳送內含烏克蘭文字的Excel巨集,一旦使用者依照指示啟用巨集,該檔案就會切換成分配軍事單位預算的工作表,而在此同時,巨集則會藉由公用程式regsvr32,在後臺部署DLL程式庫,以便下載作案工具。

這個惡意程式下載工具在啟動的過程當中,會檢查目標電腦是否存在Avast防毒軟體及Process Hacker的處理程序,並確認電腦的地理位置在烏克蘭,然後從遠端伺服器下載另一個經過編碼處理的有效酬載,最終將Cobalt Strike的Beacon注入,並與C2伺服器建立連線。

不久前的5月21日,備份與資料保護軟體廠商Veeam,發布Veeam Backup & Replication備份軟體12.1.2.172更新版本,修補Veeam Backup Enterprise Manager(VBEM)集中管理控制臺的4個漏洞,但只簡略提及這些漏洞造成的影響,而未交代具體的技術細節。

最近資安研究人員Sina Kheirkha則針對嚴重程度最高的CVE-2024-29849,提出了他的分析結果,以及可行的利用漏洞方式。研究人員指出問題是出在Veeam API的SSO token驗證程序並不完備,用於驗證SSO token有效與否的STSService URL網址,本身並不會經過驗證,所以攻擊者可以將SSO token驗證請求,導向到自己控制的惡意伺服器伺服器上,所以Veeam API向惡意伺服器詢問攻擊者的SSO token是否有效時,自然會得到「有效」的回應。

半導體矽晶圓廠環球晶圓發布重大訊息,部分資訊系統遭受攻擊,恐有產線受到影響

6月13日傍晚5時半導體矽晶圓廠環球晶圓(環球晶)發布重大訊息,證實有部分資訊系統在12日晚間遭到駭客攻擊。該公司資安單位在察覺異狀後,隨即啟動相關防禦及復原機制,並委請外部資安業者的技術專家協助處理。

而對於這起事故帶來的影響,他們後來也向中央社透露後續確認的情況,指出有少數廠區的部分產線受到影響,對此,他們將會使用庫存因應,若有部分無法及時供應,有可能延遲至第3季初出貨。

其他攻擊與威脅

◆研究人員揭露針對機器學習模型而來的攻擊手法Sleepy Pickle

◆惡意程式載入工具PhantomLoader冒充中國防毒軟體元件,被用於散布惡意軟體SSLoad

其他漏洞與修補

◆蘋果發布作業系統更新,首度修補Vision Pro獨有的虛擬實境運算漏洞

◆Fortinet修補防火牆作業系統高風險層級的程式碼執行漏洞

【資安產業動態】

資安自信心成為資安變革的動力,更多臺灣大型企業,資安自信心比過去更高,也更想要改變資安戰略的做法。根據iThome 2024資安大調查的分析結果顯示,強化資安向來是企業資訊長排名第一的年度目標,但今年以此為目標的CIO減少了,轉而代之的是,更多企業資訊長、資安長聚焦在資安轉型,不只是做好,而要更積極展開資安變革。今年高達49.8%的企業資安長,將資安轉型定為年度目標,遠高於去年的30.8%比例。

高達46%的企業資訊長、資安長對企業資安能力有信心,這個比例遠高於去年的28.7%。更多企業相信自己有足夠的能力,因應層出不窮的資安風險和威脅,也更願意做出改變。

其他資安產業動態

◆英國智庫皇家國際事務研究所舉辦2024年網路安全會議,邀請數位發展部分享臺灣防禦策略

【資安關鍵人物】

資安政策制定和推動,對臺灣資安發展扮演關鍵角色。趨勢科技臺灣區總經理洪偉淦表示,政府應該針對不斷變化的威脅環境,制定相應的法規要求,以保護國家和民眾的資訊安全,同時政府也為企業提供必要的政策支持和保護,以帶動資安產業整體發展,例如政府提供企業資金支持和稅收優惠等措施以促進資安產業發展。

洪偉淦坦言,資安不僅僅是企業面臨的問題,也是國家面臨的問題,因此,政府不只要積極推動資安產業的發展,也應該將資安轉化為國家的競爭優勢,像是政府可以通過制定相應的政策措施,促進資安產業的穩健發展,同時,還可以為保障國家的資訊安全,提供更加堅實的基礎。

近期資安日報

【6月13日】荷蘭針對中國駭客攻擊Fortinet防火牆設備的網路間諜行動進行深度調查,駭客挾持全球逾2萬臺設備

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09