晶片大廠遭駭的情況,最近幾年已有數起,例如:2020年Intel傳出遭駭,20 GB的晶片、韌體、開發工具及程式碼等機密資訊外流;2022年Nvidia遭到駭客組織Lapsus$入侵,偷走1 TB內部資料。如今,有駭客組織聲稱取得AMD內部檔案引起關注。

值得留意的是,聲稱握有這批資料的駭客組織,是惡名昭彰的初始入侵管道掮客IntelBroker,在一個月前,這些駭客宣稱手上握有多個組織與公司的的內部資料,例如,歐洲刑警組織(Europol)、五角大厦、 英國家具裝修零售業者Home Depot。

【攻擊與威脅】

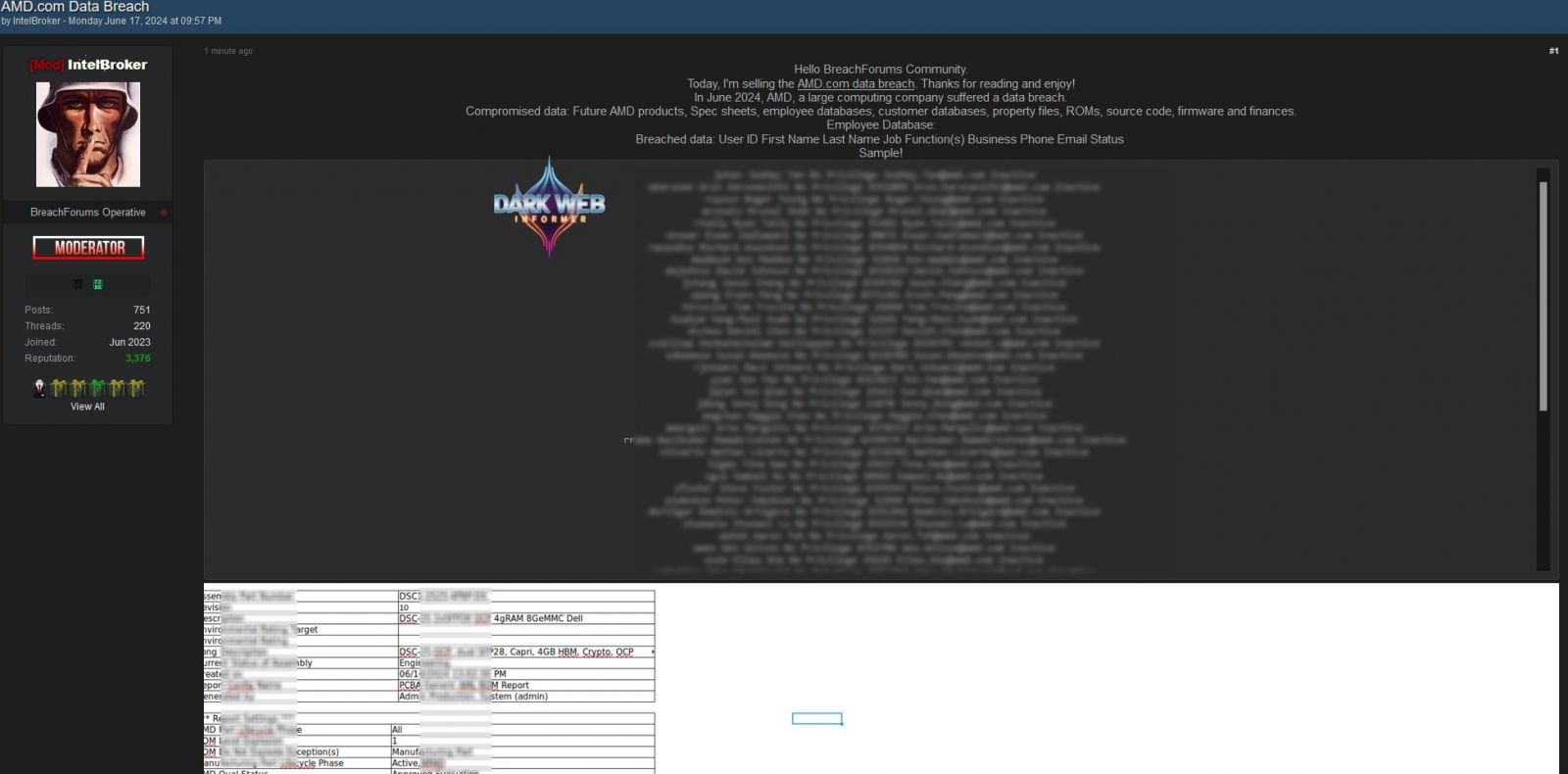

晶片大廠AMD驚傳產品研發、客戶資料外洩,初始入侵管道掮客IntelBroker於駭客論壇兜售相關資料

晶片大廠AMD的產品研發、客戶資料及員工資訊等機密資料疑似外洩,本周遭人在駭客論壇公然兜售。資安研究人員Dark Web Informer發現初始入侵管道掮客IntelBroker在駭客論壇BreachForums上,張貼出售疑似6月竊自AMD公司系統的檔案資訊,並要求以門羅幣(XMR)交易。

駭客宣稱這批資料包括AMD未來產品、產品規格表、員工資料庫、客戶資料庫、智財檔案、程式碼、韌體和財務資料。外洩的員工資訊包含用戶ID、姓氏、名字、工作內容、公司電話、郵件信箱等,駭客提供部分檔案的螢幕擷圖作為佐證。

對此,AMD對英國媒體The Register表示他們已經報警,將與執法單位及第三方資安業者合作調查此事。AMD外洩的資料有多少不得而知,而這批資料如何外流,目前也不明朗。

中國駭客組織發起釣魚簡訊攻擊Smishing Triad規模擴大,鎖定巴基斯坦用戶發送惡意訊息

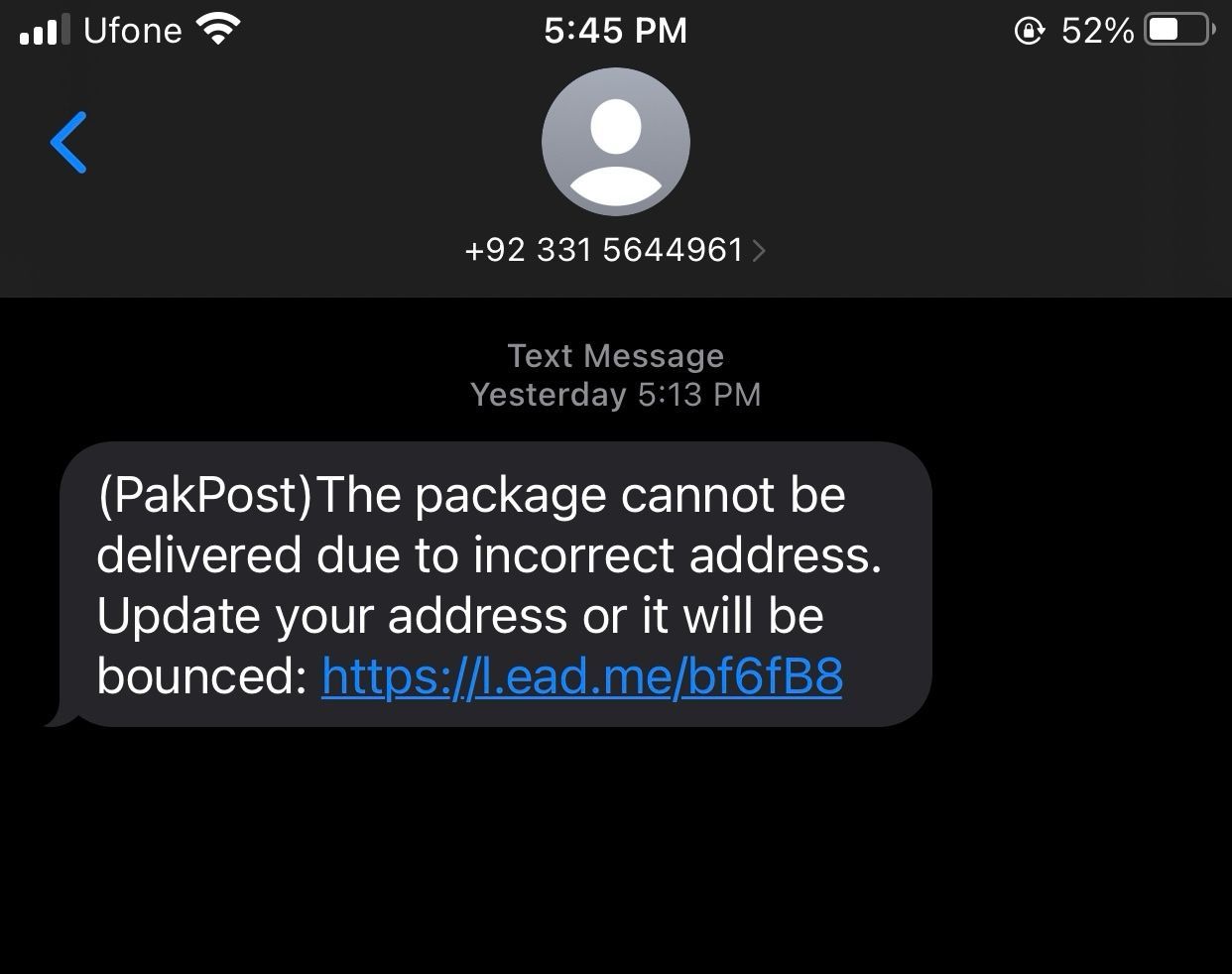

去年中國駭客組織發起的大規模網釣簡訊攻擊行動Smishing Triad,這些駭客先是針對美國、歐洲下手,後來又將範圍延伸至阿拉伯聯合大公國(UAE),如今他們也針對巴基斯坦發起攻擊行動。

去年中國駭客組織發起的大規模網釣簡訊攻擊行動Smishing Triad,這些駭客先是針對美國、歐洲下手,後來又將範圍延伸至阿拉伯聯合大公國(UAE),如今他們也針對巴基斯坦發起攻擊行動。

資安業者Resecurity提出警告,他們發現最新一波的Smishing Triad攻擊行動,對方假冒巴基斯坦郵政局的名義,藉由iMessage或是簡訊,向電信業者的用戶發送惡意訊息,目的是竊取民眾的個資與財務資料。

對此,巴基斯坦電腦網路緊急應變團隊(PKCERT)也發布資安公告,提醒當地民眾提高警覺,並指出駭客除佯稱巴基斯坦郵政局,也冒用快遞業者TCS、Leopard、FedEx的名義行騙。

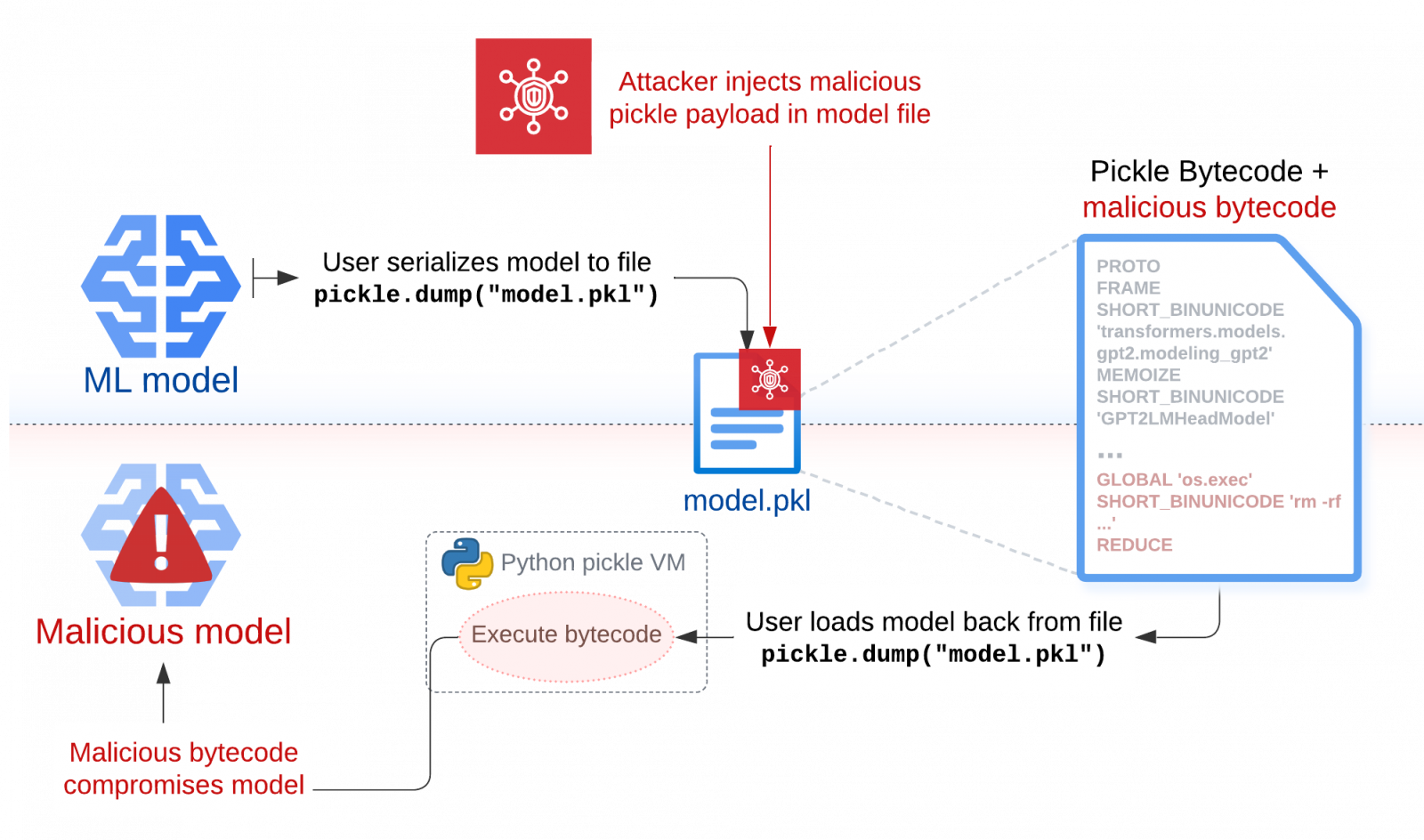

研究人員揭露針對機器學習模型而來的攻擊手法Sleepy Pickle

資安業者Trail of Bits揭露針對機器學習(ML)模型的攻擊手法Sleepy Pickle,這項手法針對廣泛使用的檔案格式Pickle而來,攻擊者可用來破壞模型本身,從而對使用該模型的終端用戶下手。

資安業者Trail of Bits揭露針對機器學習(ML)模型的攻擊手法Sleepy Pickle,這項手法針對廣泛使用的檔案格式Pickle而來,攻擊者可用來破壞模型本身,從而對使用該模型的終端用戶下手。

他們展示了3種型態的Sleepy Pickle攻擊手法,從而讓生成式AI輸出有害內容及散布假訊息、竊取使用者的資料,或是發動網路釣魚攻擊。研究人員指出,雖然攻擊者只需插入惡意連結,但也可以結合更複雜的內容,包含JavaScript程式碼,或是跨網站指令碼(XSS)弱點,從而在回傳使用者的內容注入惡意指令碼。

曾介紹群暉產品的臉書粉絲專頁被駭客盯上,歹徒冒用該公司名義發出侵害智財權的釣魚信

上週臺灣NAS設備供應商群暉科技(Synology)提出警告,他們在6月12日得知,有人冒用他們的名義寄送釣魚郵件,並以聳動的主旨和內容,意圖誘騙收件人開啟附件,或是點選惡意連結,一旦收件人照做,就有可能遭到對方勒索,或是遭到進一步攻擊。

針對該公司提出的警告,我們也進一步向群暉確認。該公司表示,駭客鎖定臉書粉絲專頁的管理員,佯稱是群暉的法律代表,透過Gmail向專頁的公開聯絡信箱寄送釣魚信,信件主旨是「關於知識產權侵權的緊急通知」,聲稱粉絲專頁非法使用群暉的圖片、「視頻」,收信人必須下載附件進行後續處理,否則將面臨嚴重後果。但實際上,若是收信人照做,他們將有可能啟動附件內含的惡意軟體,導致電腦遭到感染。

其他攻擊與威脅

◆網釣工具套件租賃服務Onnx鎖定金融業的Microsoft 365帳號而來

◆後門程式BadSpace透過被感染的WordPress網站散布

◆駭客鎖定公開的Docker API下手,從而部署惡意程式並挖掘加密貨幣

◆有人假借提供思科Webex視訊會議軟體,意圖散布竊資軟體Vidar Stealer

【漏洞與修補】

6月18日VMware修補了位於vCenter Server的3個安全漏洞,其中的CVE-2024-37079與CVE-2024-37080屬於重大層級的記憶體緩衝區堆疊溢位漏洞,可導致遠端程式攻擊,CVSS風險評分高達9.8,另一個CVE-2024-37081則是本地端權限擴充漏洞,CVSS風險評分為7.8。

上述兩個重大層級漏洞,起因是該公司在實作DCERPC通訊協定出錯,攻擊者一旦能夠發送特製網路封包觸發漏洞,就有機會存取vCenter Server,並導致遠端程式碼執行。

【資安產業動態】

Google宣布啟動臺灣資安人才培育計畫,目標在明年底培育2千名人才

6月17日Google宣布,為了增加臺灣的資安實力,他們啟動「Google臺灣資安人才培育計畫」,這項計畫將與數位發展部、資訊工業策進會(資策會)、臺北科技大學(北科大)合作,免費提供Google資安專業證書(Google Cybersecurity Certificates)訓練課程,加速培養更多資安專家。

6月17日Google宣布,為了增加臺灣的資安實力,他們啟動「Google臺灣資安人才培育計畫」,這項計畫將與數位發展部、資訊工業策進會(資策會)、臺北科技大學(北科大)合作,免費提供Google資安專業證書(Google Cybersecurity Certificates)訓練課程,加速培養更多資安專家。

他們目前提供資策會及北科大各500個免費帳號,目標是在明年底培養2千名資安人才。而這是在去年該公司透過旗下基金會Google.org捐款100萬美元贊助資安院「NICS臺灣資安計畫」後,對於提升臺灣資安實力的最新行動。

這些課程由該公司資安專家設計、授課,內容涵蓋風險識別、網路與設備保護、資安事件應對、資安分析師必備的Linux、SQL、Python 工具操作,以及職場溝通技巧等八大主題,總時數為181個小時,包含影片、閱讀、考試,以及實務演練。

全球最大ZDI零日漏洞懸賞計畫負責人剖析垂直產業漏洞管理四類型,更提出GenAI對未來漏洞揭露的影響

2023漏洞事件層出不窮,從Progress旗下的MFT檔案共享系統、NetScaler網路設備、HTTP/2通訊協定漏洞、到解壓縮軟體常用的WinRAR工具漏洞,影響更遍及各行各業,導致這些企業內部的機敏資料外洩。在2024 CYBERSEC臺灣資安大會首日主題演講中,趨勢科技威脅研究副總Brian Gorenc剖析各產業軟體漏洞生命周期各階段的挑戰,以及應對策略。

這兩年生成式AI快速竄紅,Brian Gorenc相信生成式AI將會對現有的漏洞發現和揭露過程產生影響,例如,駭客可能利用生成式AI或LLM來加快新漏洞的建立,未來也可能影響漏洞揭露的流程。

【資安關鍵人物】

產業創新條例的修訂,推動「資安產業化」以及「產業資安化」是主要目標

臺灣資安政策的演進,在過去十年成為引人注目的焦點。隨著蔡英文總統的兩個任期──八年的執政,臺灣的資安政策走上更加積極的道路,尤其是她在任內制定「資安即國安」的國家戰略方針,不僅對臺灣的資安環境帶來重大的影響,也在全球資安治理引起了高度且廣泛的注意。

數位發展部數位產業署署長呂正華表示,「資安產業化」和「產業資安化」一直是政府在推動資安發展時重要的工作項目,並列為重要的政策目標。呂正華認為,這意味著政府不僅僅關注於提升資安產業的競爭力,同時也重視於提升整個產業鏈的資安水準。

近期資安日報

【6月18日】未補漏洞且暴露在外網的舊款F5 BIG-IP設備成駭客入侵企業內部環境的破口,中國駭客潛入竊密長達3年

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10