資安業者Volexity揭露巴基斯坦駭客組織UTA0137的網路間諜攻擊行動,對方鎖定印度政府機關下手,過程中使用以Go語言打造的Linux惡意程式Disgomoji。

駭客使用Linux惡意軟體及對應的誘餌,這樣的情況並不常見,因為,這代表對方已確認攻擊目標的工作站電腦執行Linux作業系統,才會採用這些對應的工具來犯案。而印度政府採用名為BOSS的Linux發行版部署於辦公電腦,他們研判,駭客使用的工具顯然是針對這些政府機關而來。

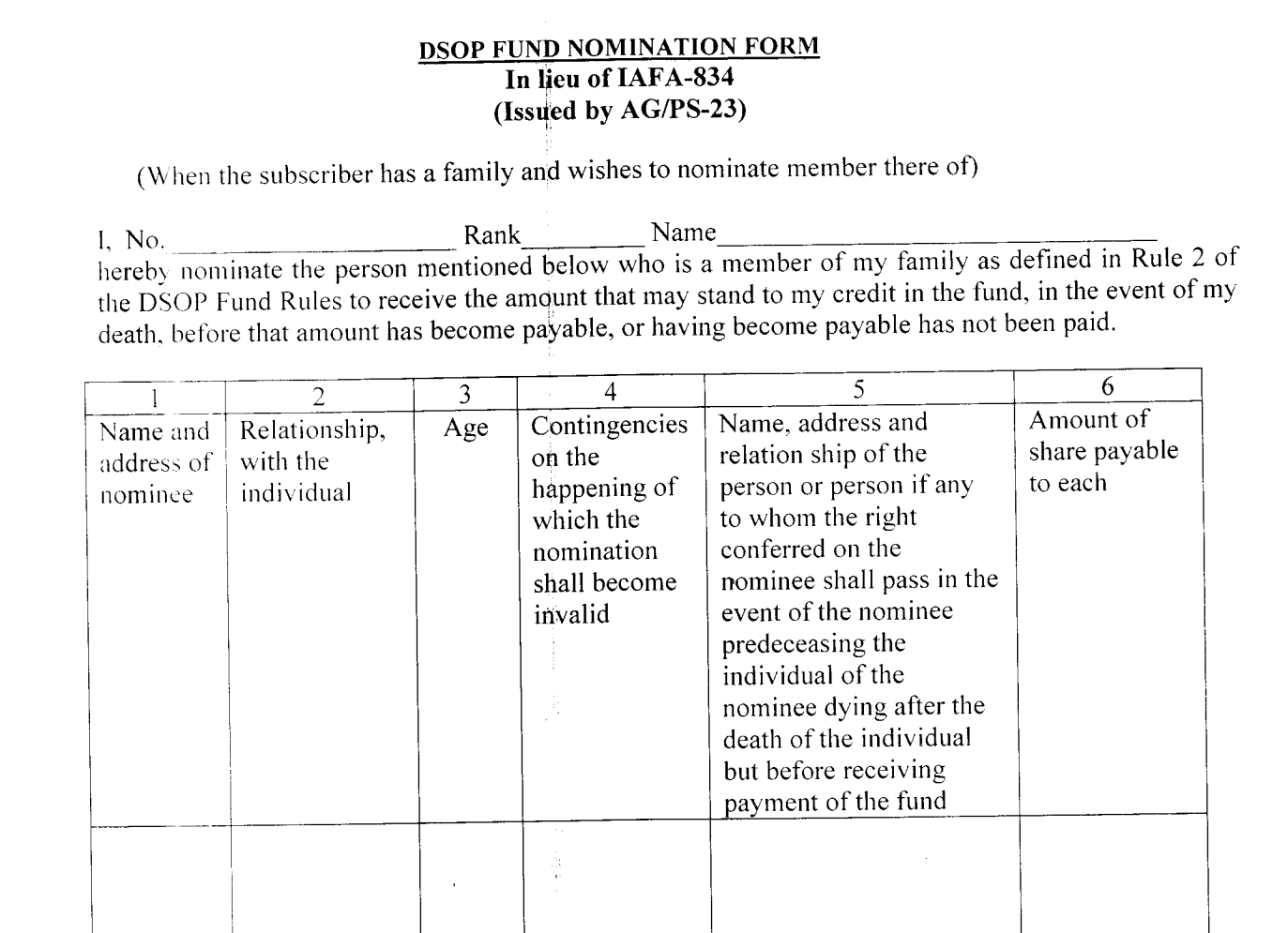

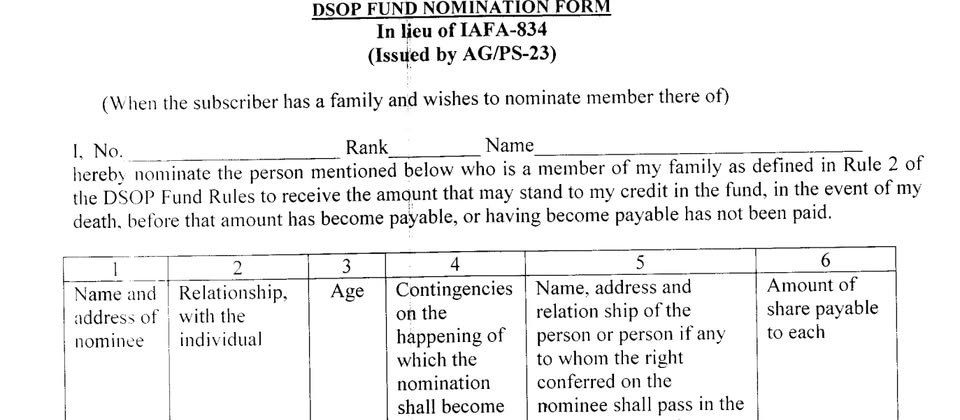

對方先是傳送以Go語言編譯,並透過UPX加殼的ELF執行檔,一旦執行,就會下載誘餌檔案DSOP.pdf,這很可能是印度國防官員公積金的有關資料。

這份誘餌文件相當特別的是,內容看起來有些歪斜,而這樣的檔案很有可能是將紙本資料掃描而成,但是否有經過光學字元辨識(OCR)處理?研究人員並未進一步說明。

接著,惡意軟體會下載第2階段的酬載vmcoreinfo,此為酬載就是Disgomoji的其中一個處理程序。

研究人員指出,Disgomoji是UPX加殼的ELF檔案,並濫用Discord充當C2,駭客很可能是透過discord-c2的程式修改而成。值得留意的是,用於存取Discord伺服器的身分驗證憑證及伺服器ID,都寫死在ELF檔案裡。而該惡意軟體一旦與伺服器連線,就會為不同的受害電腦建立專屬的通道,攻擊者可藉此與特定受害者互動。

這款惡意程式比較特別的地方在於,攻擊者透過表情符號(emoji)向惡意程式發送命令,有時候還會使用參數。而惡意程式也會在處理收到的命令時,回傳時鐘的符號進行回應。

研究人員公布駭客運用的9種表情符號,這些包含了執行命令、截取螢幕截圖、取得受害電腦特定檔案、上傳檔案、打包Firefox的設定,以及搜尋特定格式的文件、圖片、壓縮檔案。

一旦受害電腦成功感染惡意程式,對方就會利用Nmap掃描受害組織的網路環境,並透過Chisel和Ligolo建立網路隧道,而在部分情況下,攻擊者還會企圖利用名為Zenity的工具,引誘受害者輸入密碼。

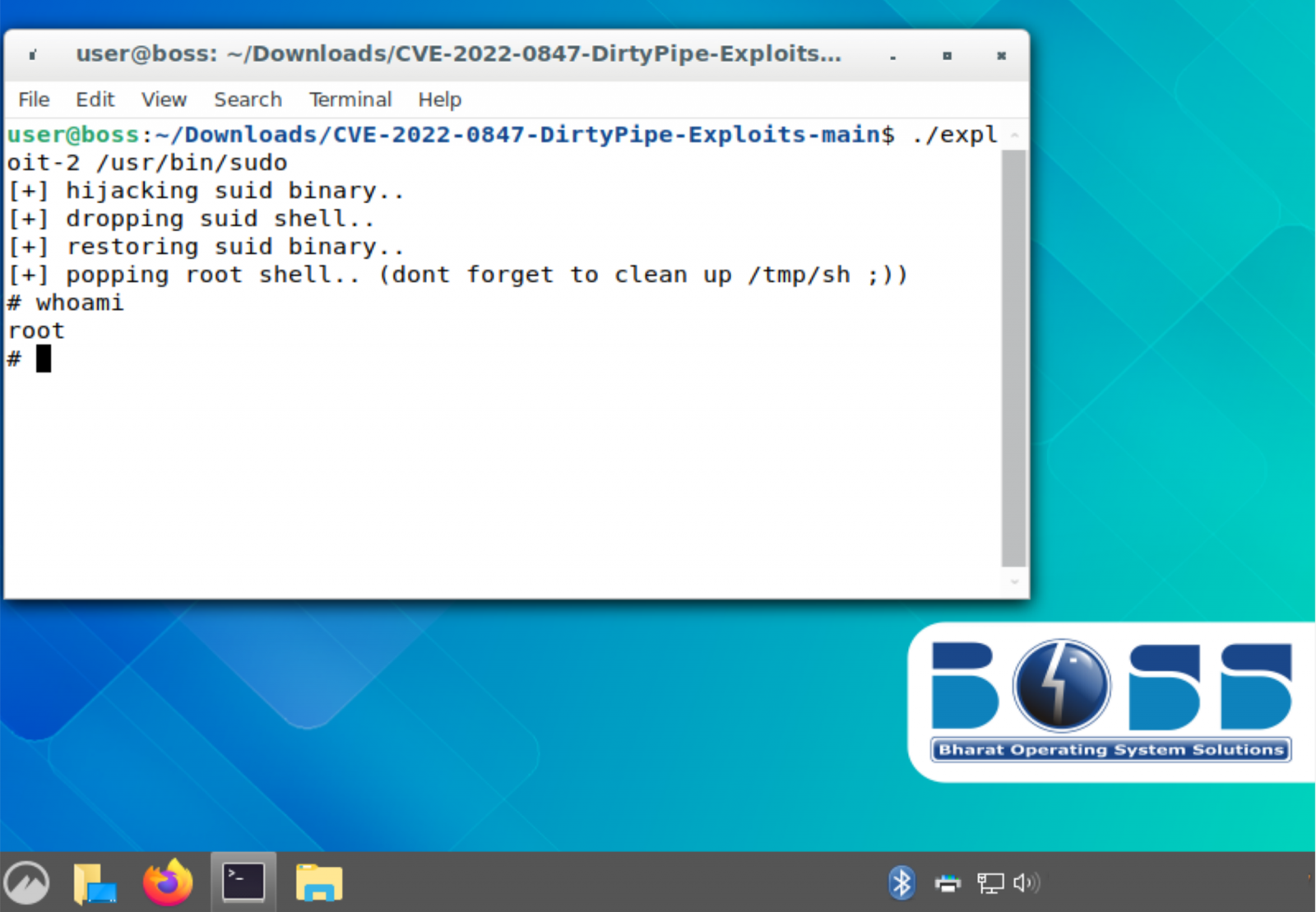

值得留意的是,這些駭客也利用漏洞DirtyPipe(CVE-2022-0847)進行權限提升。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09