資安業者Recorded Future揭露為期近半年的網路間諜攻擊行動,代號為Flax Typhoon、Ethereal Panda中國駭客組織RedJuliett,自去年11月自今年4月,針對臺灣教育機構、政府機關、科技產業、外交機構而來,這些駭客利用防火牆、VPN、負載平衡設備等網路邊界裝置的已知漏洞,取得初始存取的管道,目的很有可能是為中國政府收集臺灣經濟、外交關係,以及關鍵技術研發的情報。

由於上述攻擊發生的時間點,正好是今年臺灣總統大選前至新政府上臺的前夕,這起攻擊行動的揭露,引起國內外媒體高度關注。

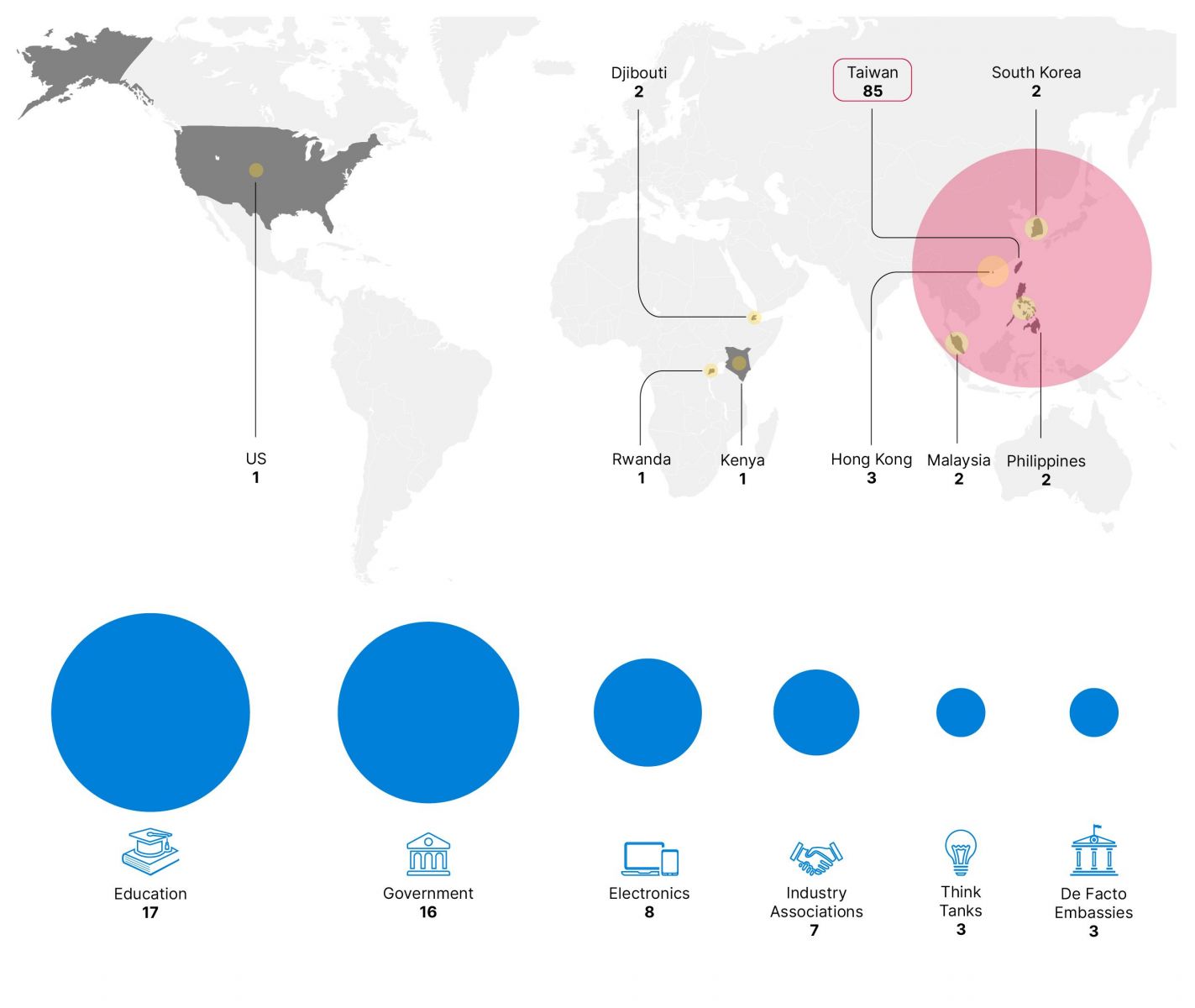

雖然這些駭客的主要目標是臺灣,但研究人員提到,對方近期也擴大攻擊範圍,開始針對香港、馬來西亞、寮國、韓國、美國、肯亞、盧安達、吉布地等國家的組織發動攻擊。

針對受害規模的部分,這些駭客入侵全球24個組織,其中包含了臺灣、寮國、肯亞、盧安達的政府機構。而對於臺灣的部分,該組織試圖針對75個企業組織下手,當中有8所大學、11個政府機關,攻擊範圍相當廣泛,涵蓋高科技產業、外交經濟,以及社會運動,但他們認為,駭客最主要的目標還是高科技產業相關組織。

單就被鎖定的高科技產業而言,駭客企圖滲透的對象很廣泛,包含半導體公司、與軍方有合作關系的航太業者、電子製造業、專注科技教育的大學、工業嵌入式系統製造商、科學研發機構,以及電腦工業協會等。

而在外交經濟的領域,他們鎖定了南亞、東南亞的外交機構、專注經濟政策的政府部門、經濟政策智庫、貿易促進組織、跨國物流業者,以及航空公司。

在社會運動方面,遭這群駭客鎖定的臺灣目標有哪些?Recorded Future認為,他們已對媒體、慈善機構、人權非政府組織(NGO)發動攻擊。

中國駭客組織RedJuliett過往的主要攻擊目標是臺灣的企業組織,但研究人員也發現,最近半年其他國家也有組織遭到鎖定的現象。值得留意的是,雖然他們在調查報告裡提到對方在去年11月至今年4月,企圖對75個臺灣企業組織下手,但這張圖表卻指出有85個被鎖定,為何會有這樣的差異,研究人員並未提出說明。

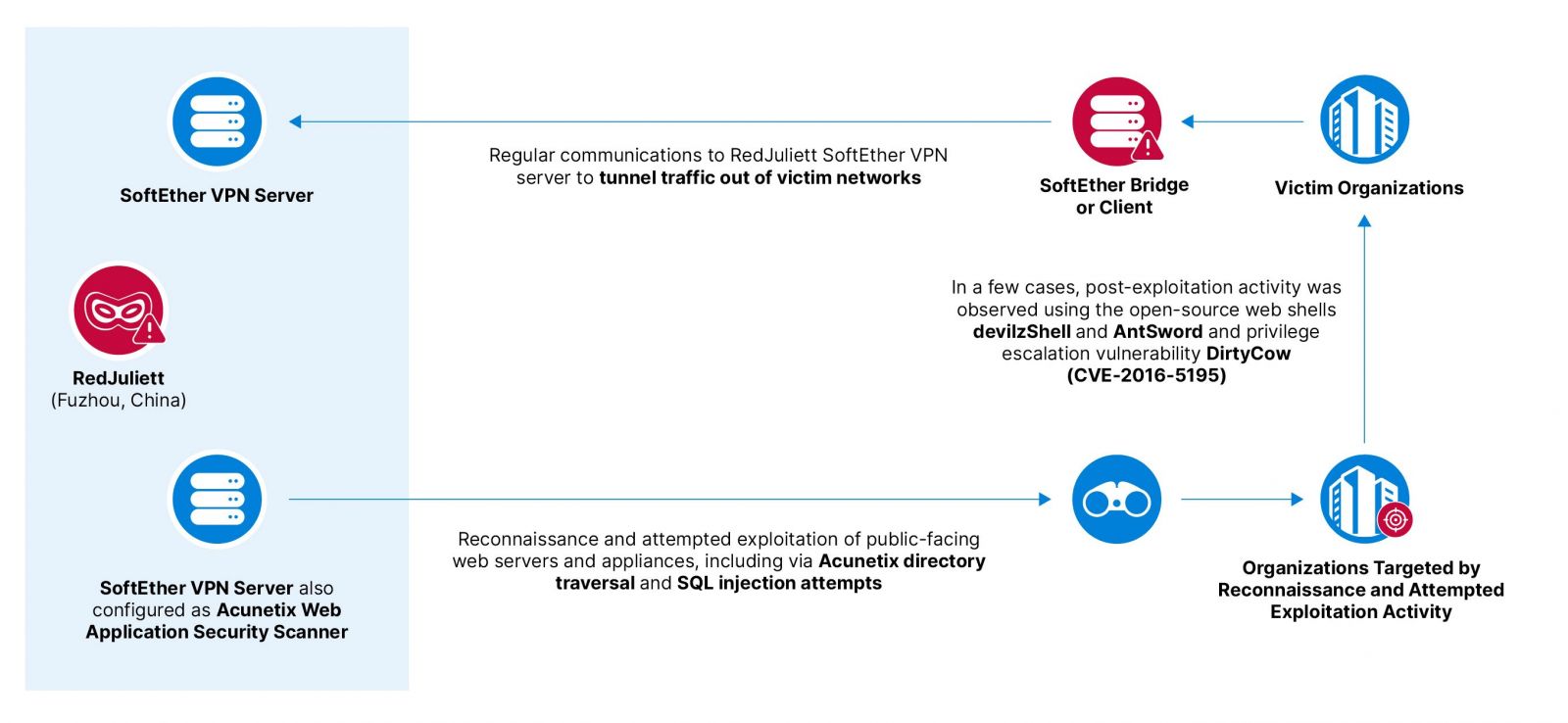

而對於這些駭客的攻擊手段,他們試圖對網頁應用程式、SQL資料庫進行目錄穿越攻擊,或是SQL注入攻擊。在部分情況裡,駭客利用名為devilzShell、AntSword的開源Web Shell從事後期行動,並透過Linux作業系統的已知漏洞DirtyCOW(CVE-2016-5195)提升權限。

此外,駭客們也在網際網路持續探測,想要找到可從此處存取的F5 BIG-IP設備,以及Fortinet的FortiGate防火牆,而且,駭客們也在擴展可攻擊的網路設備,例如,研究人員發現在2023年下旬,曾出現攻擊者與兆勤(Zyxel)防火牆進行通訊的跡象。

為了隱匿行蹤,該駭客組織使用VPN軟體SoftEther VPN存取攻擊基礎設施。而根據研究人員的調查,這些駭客的總部很可能位於中國的福建省福州市,由於地理位置臨近臺灣,研判他們可能替當地的軍情部門收集情報。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09