對於Active Directory(AD)的防護,由於影響企業與組織應用系統的身分與存取安全,近年來持續受到許多國內外資安業者關注,原因在於,大家都疏於防護,存在管理不當、設定不安全的狀況。

在2022年,臺灣兩家本土資安業者奧義智慧與戴夫寇爾曾聯手,共同揭露臺灣企業AD防護上的多項問題,包括:高達77%可從DMZ區直接存取AD,以及企業不夠重視最新AD提權漏洞修補。

今年上半,我們看到這兩家資安業者持續針對這方面議題示警,他們各自依據處理的實際案例與演練經驗,在最近幾個月相繼公布臺灣最新AD安全分析結果,呼籲企業應重新檢視自家AD,是否存在類似的安全問題。

AD權限設定瑕疵比例高達84.8%,將導致不當間接授權

這兩家業者今年公布的調查統計分析結果,都是根據國內企業環境的觀察而成,目的是要讓大家可以更清楚現況,掌握常見AD管理疏漏。

首先我們可以參考奧義智慧6月發布的AD安全風險白皮書,揭露臺灣企業AD架構最常見的3大缺失。

這份報告的內容,是CyCraft研究小組針對臺灣27家企業組織、46個AD網域(AD Domain)進行分析,當中包含國內上市公司、A級政府機關,以及醫療機構。

當中有哪些重要發現?奧義智慧特別點出三大常見問題,分別是:

(一)有高達84.8%的企業在維護期間未撤銷權限,存在AD權限設定上的瑕疵。

(二)需注意使用微軟AD CS憑證服務(Active Directory Certificate Services)的安全管理,採用此項服務的企業中,有56%可被提權。

(三)隱藏的特權帳號數量龐大,比已知的網域管理者數量高出26倍。

以第一項常見問題而言,關鍵在於AD權限在授予及撤銷上的管理。例如,在協助新員工建立帳號或將新伺服器加入網域時,IT人員通常會先建立電腦帳號,因此建立者擁有該使用者/電腦的Owner權限,這也意味著,負責建立帳號的IT人員間接獲得這些帳號的控制能力,尤其是一些帳號可能負責管理核心資訊系統。

而在他們的統計調查中,高達84.78%的企業是用這種方式新增帳號與電腦,這等於創造了特權提升的另一攻擊路徑。因此,企業應該要定期撤銷這些Owner權限。

關於第二項的AD CS管理不當問題中,有7成比例企業組織使用AD CS,但當中竟有56%的比例,存在嚴重的錯誤配置問題,可允許一般用戶權限被提升為網域管理員。這當中又以憑證、權限方面的錯誤配置最多。

在第三項潛在特權帳號問題中,企業管理這些身分時,往往存在一些資安死角容易忽略,這些身分包括:離職員工、無人使用的服務帳號,甚至是網管為求方便設定的秘密帳號。

還有其他AD管理問題值得留意,例如:管理密碼是明文密碼的狀況。奧義智慧指出,這樣的情形在2024年依然存在,有18.52%的企業在其AD的屬性或描述填入明文密碼。

為何這些公司會將明文密碼儲存在AD?奧義智慧解釋,原因可能有很多,例如:老舊的Linux/Unix系統使用指定欄位儲存密码,現在需要兼容AD,但沒有妥善處理;又或是IT管理軟體修改架構增加特定密碼儲存欄位,但沒有實施適當的存取控制。對於這樣的AD使用狀態,企業必須意識到相關風險,因為這些明文密碼往往洩漏公司常用的密碼設定模式,有助於攻擊者破解密碼。

此外,還需留意破解AD帳號密碼的Kerberoasting攻擊手法,尤其在一些場景,像是安裝MSSQL資料庫時,其實是會自動將服務主體名稱(SPN)的帳戶使用者增加到AD帳號,而且沒有發出任何通知,導致這方面的密碼安全管理容易被忽略;新功能所衍生的攻擊面,也是不能忽略的風險,像是微軟開始提供Windows Hello for Business(WHfB),也就要注意Shadow Credentials的攻擊手法,但大多數企業可能不知道本身是否使用WHfB,而未建立相應的變更驗證過程。

在此同時,隨著雲端服務的普及,越來越多企業使用微軟Entra Cloud Sync(之前稱為Azure AD Connect),有些企業則是使用ADFS,但無論如何,這些服務與其搭配的SQL伺服器,也都應該視為關鍵核心資產來保護。

奧義智慧在6月發布一份關於AD安全防護的白皮書,名為「Unveiling Active Directory Security Risks: A Comprehensive Analysis of Management Issues and Vulnerabilities」,當中的分析結果是根據國內27家企業組織環境的觀察而成,指出國內企業普遍存在3個問題,包括:AD權限設定瑕疵、AD CS錯誤配置,以及隱藏的特權帳號數量被輕忽。(圖片來源/奧義智慧)

臺灣企業使用AD CS的情況很普遍,但7成存在不安全設定

另一個值得大家參考的AD安全現況分析報告,來自戴夫寇爾,他們在今年3月舉辦的DEVCORE Conference 2024活動,闡釋攻擊者視角的AD防護破口,隔月釋出相關簡報,當中說明他們進行數十場紅隊演練的過程當中,在最近一年半期間,從國內企業環境看到的相關現況。

他們有哪些重要發現?首先是歸納早年臺灣企業AD防護不足時,常見的3種攻擊AD手法,更重要的是,針對現今多數企業安裝AD CS,卻沒做好安全設定的現況,他們也進行更深入的分析。

關於早年的AD攻擊手法,戴夫寇爾紅隊演練專家徐偉庭分析三種伎倆。

第一種是「灑密碼」,有些企業網域帳號的密碼原則設定不夠安全,像是僅要求密碼長度最多8碼,以及嘗試錯誤鎖定的期間只有15到30分鐘,因此攻擊者可對所有網域帳號,發動密碼噴灑的攻擊。不過,現在企業密碼安全管理政策越來越嚴格,像是最低限制12碼起跳,密碼嘗試一旦失敗三次就自動鎖定帳號,為期2個月,導致這種手法越來越不容易得逞。

第二種是「利用BloodHound工具」,可快速分析網域物件資訊,掌握物件關係並以圖解呈現脈絡,換言之,攻擊者可透過資料庫搜尋語法查詢攻擊途徑。不過,隨著企業實施多種強化AD設定的手段,像是特權帳號分割、強化DSCL,甚至導入Enterprise Access Model,使得BloodHound能找出的路徑相當有限。

第三種是「利用AD漏洞」直接拿下AD網域的控制權,像是ZoroLogon、noPac,即便Exchange伺服器的ProxyLogon漏洞,也可以幫助拿下AD控制權。不過,企業一旦察覺這類重大漏洞的存在,很快就會修補,迫使攻擊者只能藉由挖掘新漏洞,才能找到突破防護的方法。

在上述三種AD攻擊手法之外,戴夫寇爾也點出一個新的威脅面向,那就是:攻擊者將可透過AD CS來拿下AD的風險,他們呼籲大家重視此問題的嚴重性,尤其需要定期檢核所有憑證範本。

根據他們的演練經驗,有高達92%比例的企業,都在自家IT環境額外安裝AD CS憑證服務,當中卻有高達70%沒做好AD CS的安全設定,而且絕大部分是真的可被攻擊者利用。

為了幫助大家更好理解問題所在,戴夫寇爾引用SpectreOps團隊發布的白皮書Certified Pre-Owned,透過其定義的AD CS相關攻擊手法與代號(如ESCx),最新已區分出14種類型,以及DEVCORE的經驗,以此解釋臺灣企業最常犯的相關錯誤。

基本上,AD CS的作用在於簡化憑證管理,以及強化身分驗證與授權等,臺灣企業採用這項服務,卻反而出現一些不安全設定的情況,那些最常見?

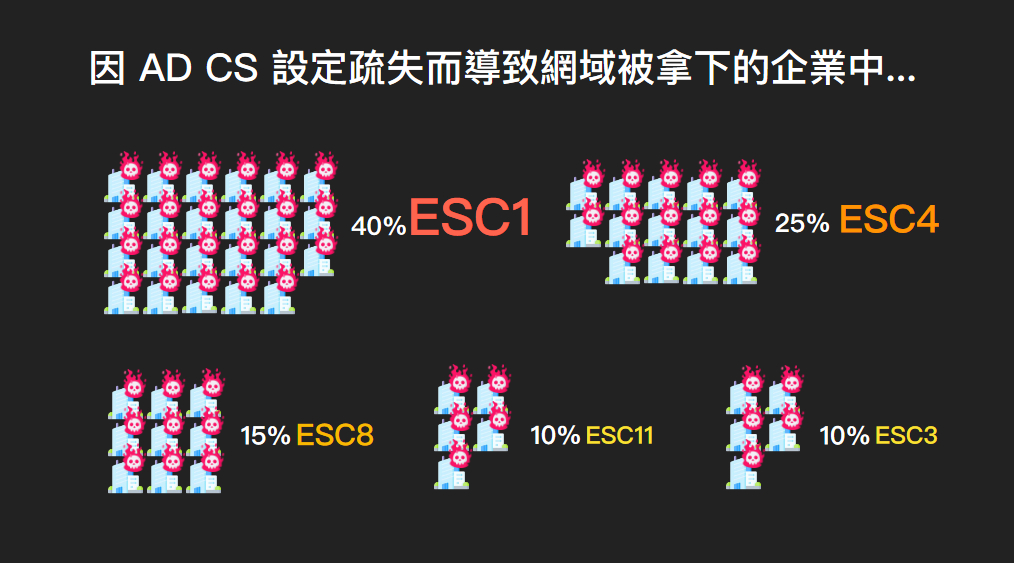

戴夫寇爾指出,第一名是憑證範本設定疏失(ESC1),有40%企業存在這樣的狀況,第二名是憑證範本存取權限設定疏失(ESC4),有25%,第三名是NTLM中繼攻擊至AD CS HTTP端點(ESC8),有15%。

以最常見的ESC1而言,這是憑證範本設定疏失所導致的提權漏洞。舉例來說,當AD管理者依循官方文件設定AD CS憑證後,可能沒注意到:WebServer複製出的憑證範本,已經啟用supply the subject name in the request的選項,在這樣的狀態下,代表允許申請者可以指定任意的SAN(Subject Alternative Name)欄位,再加上其他條件也都符合,使得濫用ESC1的條件成立。

由於使用者認為本身並未啟用上述選項,但其實一開始複製的憑證範本已經啟用,這樣的認知落差而產生ESC1的設定陷阱。

值得我們重視的是,這些因不安全設定的攻擊手法,原本只有統整出8種,現在已經擴展到14種,這也意味著,企業不僅需要留意避免發生常見設定疏失,也要持續關注新的狀況。

戴夫寇爾在今年3月揭露臺灣AD安全防護的新威脅面,並在隔月釋出這方面的簡報,呼籲大家重視此問題的嚴重性。他們指出,國內有相當多企業額外安裝AD憑證服務(AD CS),但卻因為這方面的設定疏失,導致攻擊者可透過AD CS來拿下AD的風險。在他們的紅隊演練經驗中,國內企業最常見的設定疏失類型,以ESC1的「憑證範本設定疏失」最多,其次是ESC4的「憑證範本存取權限設定疏失」。(圖片來源/戴夫寇爾)

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10