2021年9月被揭露、駭客曾大肆利用的MSHTML零時差漏洞CVE-2021-40444,如今傳出有人再度利用這項漏洞,將其用來散布惡意程式。

這項漏洞發生的原因,在於Internet Explorer(IE)瀏覽器排版引擎MSHTML存在可被利用的漏洞,使得攻擊者能引誘使用者開啟特定Office檔案,從而遠端控制電腦並執行任意程式碼,CVSS風險評分為8.8,當時多家資安業者都發現利用相關攻擊行動,而使得這項漏洞受到各界關注,但事隔3年,如今又傳出漏洞利用攻擊事故。

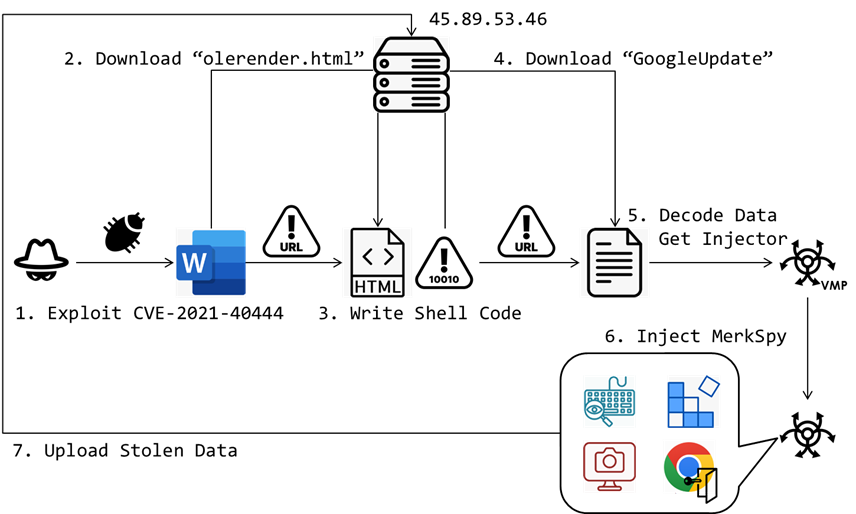

資安業者Fortinet揭露近期利用這項漏洞的攻擊行動,主要針對北美和印度而來。對方先是透過內含軟體開發人員職缺的工作說明Word檔案,一旦使用者開啟,就有可能觸發CVE-2021-40444,從而向遠端伺服器取得有效酬載olerender.html。但究竟駭客如何散布上述惡意Word檔案,研究人員並未說明。

研究人員提及,駭客精心設計這個HTML檔案,為了埋藏攻擊意圖,他們在檔案開頭填滿無害的指令碼,並在文件結尾隱藏Shell Code及注入的處理程序。

一旦啟動,這個HTML檔案便會檢查受害電腦的作業系統組態,並解開嵌入的Shell Code,然後擷取Windows作業系統的API「VirtualProtect」和「CreateThread」。

這些駭客先是利用VirtualProtect竄改記憶體的權限,將Shell Code寫入記憶體,接著透過CreateThread來執行。研究人員指出,對方這麼做是為了確保惡意程式碼能順利執行。

而這個Shell Code的主要功能,是充當惡意程式下載工具,從遠端伺服器下載佯裝成Google軟體更新的惡意程式,然後對其進行解碼並執行其中的有效酬載。而這個惡意程式經過深度的編碼處理,能夠成功地躲避標準的安全防護功能。

經由上述過程植入受害電腦的有效酬載,受到VMProtect保護,並將間諜軟體MerkSpy注入系統處理程序,而能在系統內秘密運作。

值得留意的是,駭客也將MerkSpy偽裝成Google軟體更新工具,並在開機預設執行的程序當中,植入名為Google Update的項目,以便在電腦啟動時載入,而能在受害者不知情的情況下持續運作。

而MerkSpy的主要功能,包括拍下螢幕截圖、側錄使用者鍵盤輸入的內容、搜刮Chrome存放的帳密資料,並存取MetaMask加密貨幣錢包的延伸套件,然後將相關資料傳送到攻擊者的伺服器。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10