針對攻擊的標的,大部分網路犯罪者主要鎖定Windows平臺而來,但如今也有專精Linux作業系統及其網路威脅生態的駭客,引起研究人員的注意。

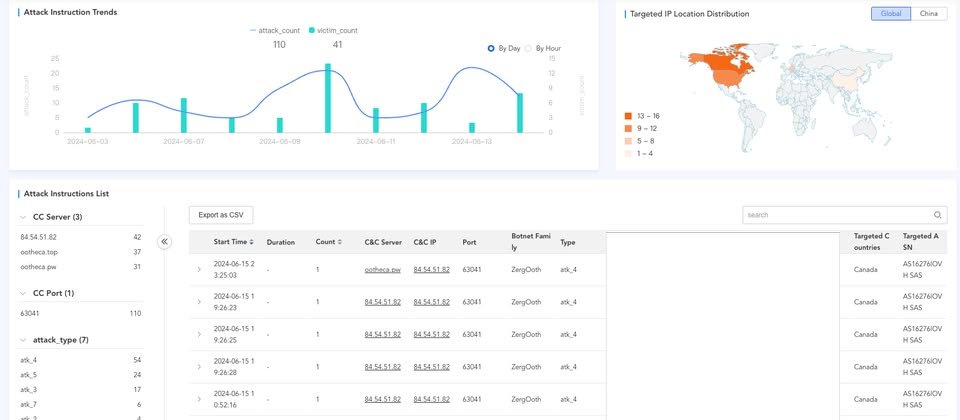

中國資安業者奇安信揭露在5月下旬發現的DDoS殭屍網路Zergeca,研究人員指出對方以Go語言打造而成,具備6種DDoS攻擊方式,除此之外還能充當代理伺服器,或是用來進行網路掃描、檔案傳輸、收集設備敏感資料,也能作為反向Shell使用。

值得留意的是,這個殭屍網路病毒還具備自我更新的功能,並能設法在受害電腦上持續運作。

研究人員也特別提及此殭屍網路在網路通訊的層面有多項獨特的地方,其中,他們發現對方主要使用DNS over HTTPS(DOH)解析C2通訊內容,但這個殭屍網路病毒還具備其他數種解析DNS的能力;再者,攻擊者運用罕見的串流通訊程式庫Smux建立與C2伺服器的通訊,並透過XOR演算法加密通訊流量。

他們也說明為何會特別關注這支殭屍網路病毒的動機,起因是看到自己的威脅情報系統偵測到可疑的ELF檔案geomi,這個檔案經由修改過的UPX加殼,從俄羅斯上傳至惡意軟體檢測平臺VirusTotal,結果所有防毒引擎皆視為無害。接著他們又看到另一個具有相同特徵的geomi檔案從德國上傳,這種從不同國家濫用VirusTotal進行測試的情況並不尋常,他們尋線進行分析,從而確認這是過往未曾揭露的殭屍網路病毒。

研究人員一共看到來自俄羅斯、德國、中國、法國的Zergeca殭屍網路病毒,並指出這些檔案的功能幾乎相同,但特別的是,除了最早發現的俄羅斯版本,其他3個檔案鮮少有防毒引擎視為有害。值得留意的是,若是解開駭客加殼的情況,所有的防毒引擎都將視為無害。

根據駭客使用的C2伺服器IP位址,研究人員發現自去年9月已用於2個Mirai殭屍網路,對此他們研判,攻擊者先透過架設Mirai環境累積經驗,後來才開發了Zergeca。

對於這個殭屍網路造成的災情,主要集中在加拿大、美國、德國,大部分使用ACK洪水DDoS攻擊,但其他國家也有受害組織。

研究人員對於惡意程式進行逆向工程,他們認為對方對於Linux資安威脅生態相當熟悉,且透過Smux打造的網路通訊環境,代表駭客具備自行開發的能力,研判很有可能接下來這些駭客會從事更多攻擊行動。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-10