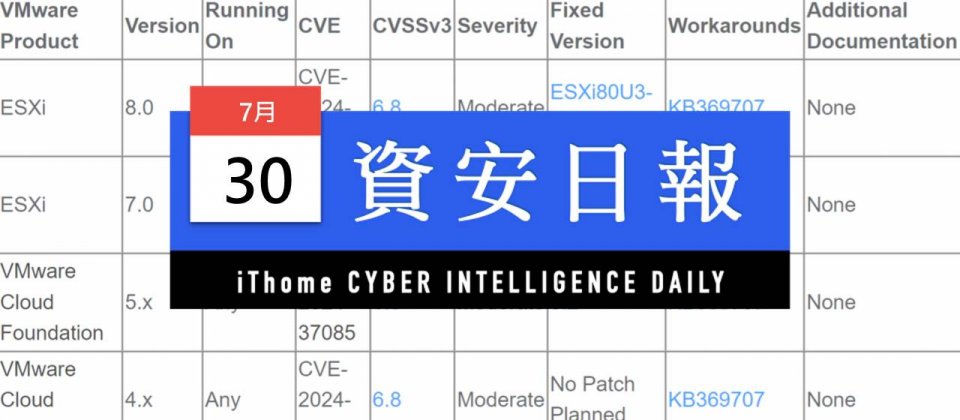

VMware虛擬化平臺的漏洞,最近幾年已是駭客頻頻鎖定的攻擊目標,這樣的情況,在最近微軟發布的漏洞警訊也能反映這種情況。

研究人員針對博通上個月發布的身分驗證繞過漏洞CVE-2024-3708進行調查,指出這項漏洞已在去年就遭到利用,而且,Storm-0506、Storm-1175、Octo Tempest、Manatee Tempest等多個駭客組織都加入利用漏洞的行列。

【攻擊與威脅】

虛擬化平臺VMware ESXi身分驗證繞過漏洞遭駭客濫用散布勒索軟體

微軟研究人員發現VMware ESXi於6月修補的身分驗證繞過漏洞,遭到多個操作勒索軟體的駭客組織濫用,管理員應儘速更新到最新版本,並強化安全措施。

遭到利用的漏洞為CVE-2024-37085,漏洞風險值6.8,影響ESXi 7、8和VMware Cloud Foundation 4.x及5.x。博通(Broadcom)上個月發布安全公告及軟體更新,解決該瑕疵在內的3個軟體漏洞。但由於ESXi 7版本他們並不打算修補,而有可能導致繼續採用該版本虛擬化平臺的企業組織曝險。

研究人員看到駭客利用漏洞的手法大致可分成3種,例如:在AD網域新增「ESX Admins」群組、將現有AD網域群組重新命名為「ESX Admins」後新增用戶,而最後一種則是在因管理員權限管理不當造成的可乘之機。

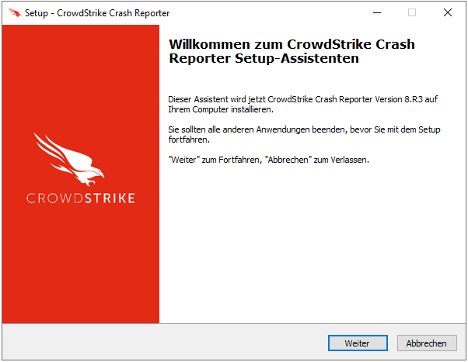

德國CrowdStrike用戶遭到鎖定,駭客聲稱提供當機報告程式,但其實是為了將惡意軟體植入

7月19日CrowdStrike更新引發全球大當機的事故,許多使用者試圖上網尋求排除異常的方法,而成為駭客發動攻擊的目標,如今出現新的資安事故。

7月19日CrowdStrike更新引發全球大當機的事故,許多使用者試圖上網尋求排除異常的方法,而成為駭客發動攻擊的目標,如今出現新的資安事故。

資安業者CrowdStrike指出,他們在本月24日看到來路不明的網路釣魚攻擊,對方假冒德國的實體,架設網站並提供CrowdStrike當機報告(Crash Reporter)元件的安裝程式,若是依照指示處理,電腦就有可能被植入惡意軟體。

當使用者成功下載、執行駭客提供的安裝程式,這個安裝程式不僅包含CrowdStrike的商標,並採用德文介面,而在「安裝」完成後,還會要求使用者輸入後臺伺服器的位置。但研究人員發現,由於安裝程式並未檢查輸入的內容能否成功連線,無論使用者是否提供相關資料,都會顯示發生連線錯誤的訊息。

Acronis Cyber Infrastructure去年修補重大漏洞,傳出已出現濫用此弱點的攻擊行動

資安業者Acronis旗下的超融合基礎架構平臺Cyber Infrastructure(ACI),去年10月修補重大層級漏洞CVE-2023-45249,7月24日該公司提出警告,表明這項漏洞已遭廣泛利用,呼籲IT人員應儘速套用更新。不過,他們並未透露攻擊細節。

美國網路安全暨基礎設施安全局(CISA)於29日,將此漏洞加入已被利用的漏洞(KEV)名單,並要求聯邦機構必須在8月19日前完成修補作業。

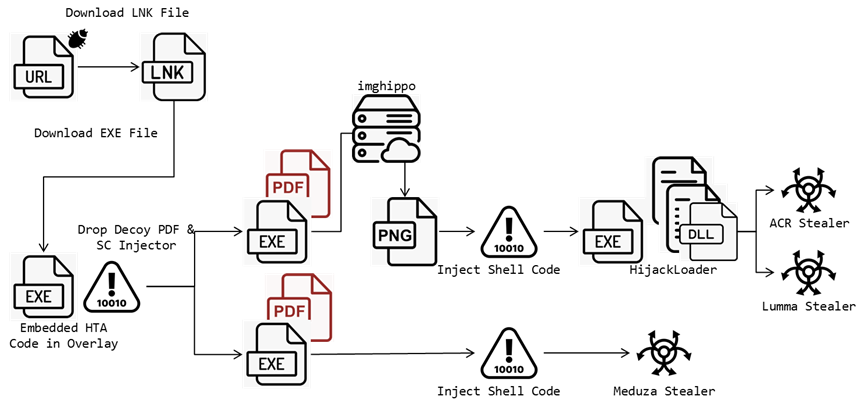

網路捷徑檔案安全機制繞過漏洞遭到利用超過一年,攻擊者用於散布數種竊資軟體

微軟在今年2月例行更新修補了網路捷徑檔案安全繞過漏洞CVE-2024-21412,不過近期有研究人員提出警告,駭客利用這項漏洞來散布多種惡意軟體的情況,並非最近才開始發生,而是1年多前。

微軟在今年2月例行更新修補了網路捷徑檔案安全繞過漏洞CVE-2024-21412,不過近期有研究人員提出警告,駭客利用這項漏洞來散布多種惡意軟體的情況,並非最近才開始發生,而是1年多前。

資安業者Fortinet指出,包括Water Hydra在內的駭客組織,過去這一年內,已經利用這項漏洞散布Lumma Stealer、Meduza Stealer、ACR Stealer等多種竊資軟體,攻擊範圍涵蓋北美、西班牙、泰國。值得注意的是,先前通報這項零時差漏洞的資安業者趨勢科技,是在去年12月發現Water Hydra的漏洞利用攻擊行動,根據Fortinet的研究,此漏洞的濫用是更早之前發生,比趨勢的揭露早了大約5個月。

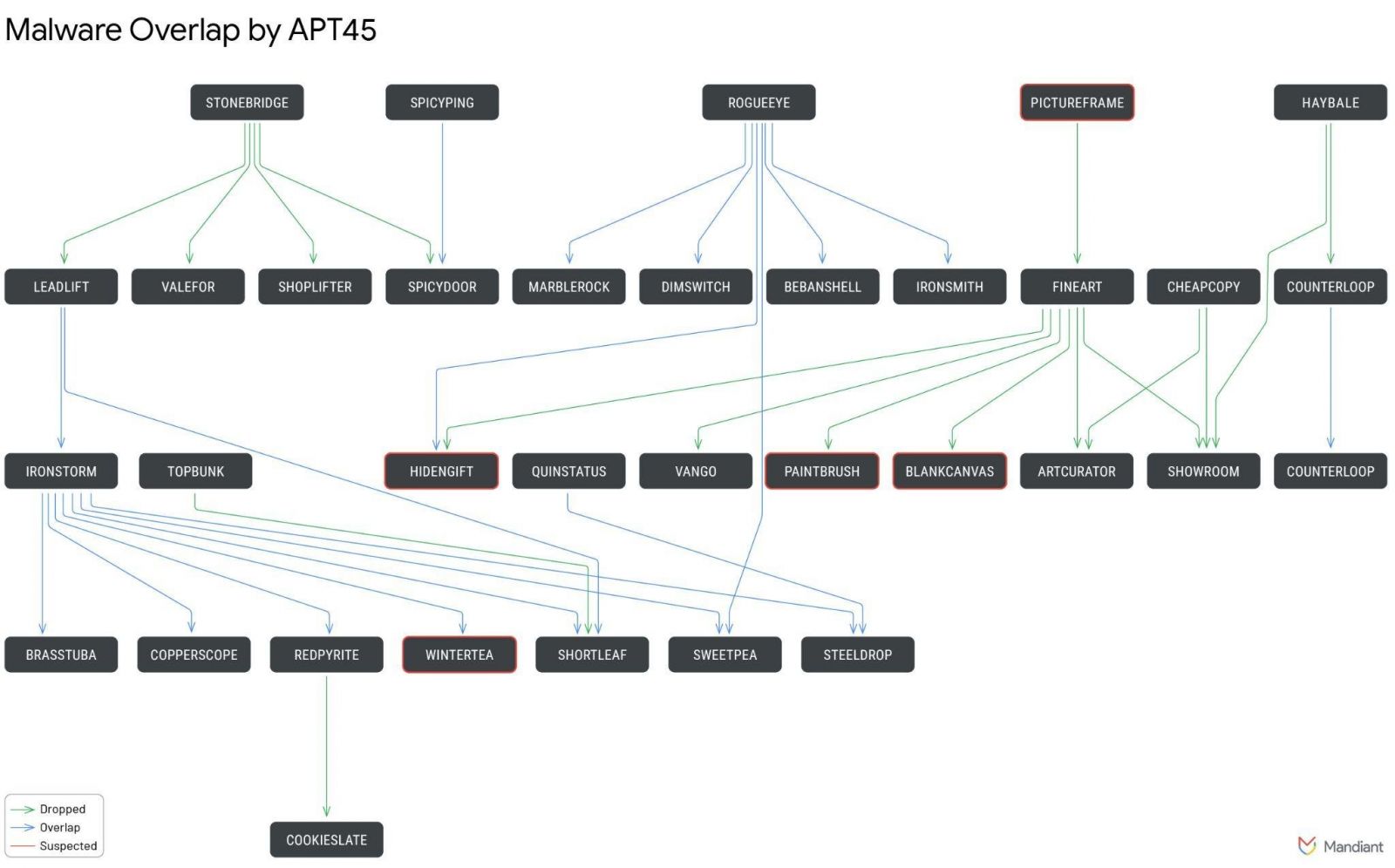

從2009年從事網路間諜活動的北韓駭客組織Andariel(也稱做APT45、Onyx Sleet、Stonefly),最近資安業者Mandiant發現,該組織從事網路攻擊的類型變得更為廣泛,疑似開始發展勒索軟體並用於攻擊行動,牟取經濟利益。

從2009年從事網路間諜活動的北韓駭客組織Andariel(也稱做APT45、Onyx Sleet、Stonefly),最近資安業者Mandiant發現,該組織從事網路攻擊的類型變得更為廣泛,疑似開始發展勒索軟體並用於攻擊行動,牟取經濟利益。

他們追蹤了數起可能與該駭客組織有關的攻擊行動,並舉出兩起資安事故。其中,Mandiant首度揭露的勒索軟體ShatteredGlass,2021年資安業者卡巴斯基指出從事相關攻擊的駭客,很有可能就是Andariel。

另一起資安事故,則是2022年美國網路安全暨基礎設施安全局(CISA)揭露的勒索軟體Maui攻擊行動,北韓國家級駭客用來攻擊醫療照護及公共衛生機構,而這裡提到的北韓駭客,Mandiant認為應該就是Andariel。

其他攻擊與威脅

◆Proofpoint電子郵件路由漏洞遭到濫用,攻擊者藉此發送數百萬封釣魚郵件

◆惡意PyPI套件鎖定macOS作業系統而來,目的是竊取Google Cloud帳密資料

◆白俄羅斯駭客GhostWriter對烏克蘭散布惡意程式PicassoLoader

◆安卓間諜軟體Mandrake上架Google Play市集長達2年

◆研究人員揭露以人工智慧開發的網路犯罪服務,將網釣工具包結合惡意安卓應用程式

【漏洞與修補】

7月24日Nvidia發布資安公告,修補人工智慧運算平臺Jetson的高風險漏洞CVE-2024-0108,問題發生在JetPack軟體開發套件(SDK)當中的Jetson Linux作業系統,CVSS風險評分為8.7,該公司發布相關更新予以修補。

這項漏洞發生的原因,在於GPU記憶體管理單元(MMU)位址對應程式碼的錯誤處理路徑有問題,無法清除故障的記憶體位址對應請求。攻擊者可藉由觸發漏洞來阻斷服務(DoS)、執行任意程式碼,或是提升權限。

在WhatsApp接收Python、PHP檔案不設防,有專家警告此管道可能被用於攻擊開發者、研究人員或網站管理者

根據資安新聞網站Bleeping Computer的報導,資安研究人員Saumyajeet Das發現Windows版即時通訊軟體WhatsApp存在弱點,在使用者傳送Python安裝檔(.PYZW)或是PHP檔案的時候不會進行攔截,也不向使用者發出警示訊息,導致攻擊者有機會對使用這款通訊軟體的開發人員下手。

研究人員指出,透過傳送Python或PHP檔案進行漏洞利用攻擊存在先決條件,那就是目標電腦要安裝Python或PHP,但在軟體開發人員、資安研究人員、管理者的電腦裡,往往具有這樣的組態而可能因此中招,因此這樣的風險相當值得留意,因為可能被用於針對性攻擊。

近期資安日報

【7月29日】北韓駭客APT45遭美國司法部通緝,揭露受害者涵蓋美國、臺灣、韓國的國防承包商

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10