駭客為了讓釣魚郵件幾可亂真,通常會運用冒充網域名稱的手法,讓寄信者的來源看起來可信,但如今有人針對特定的資安系統而來,假冒知名企業發動攻擊。

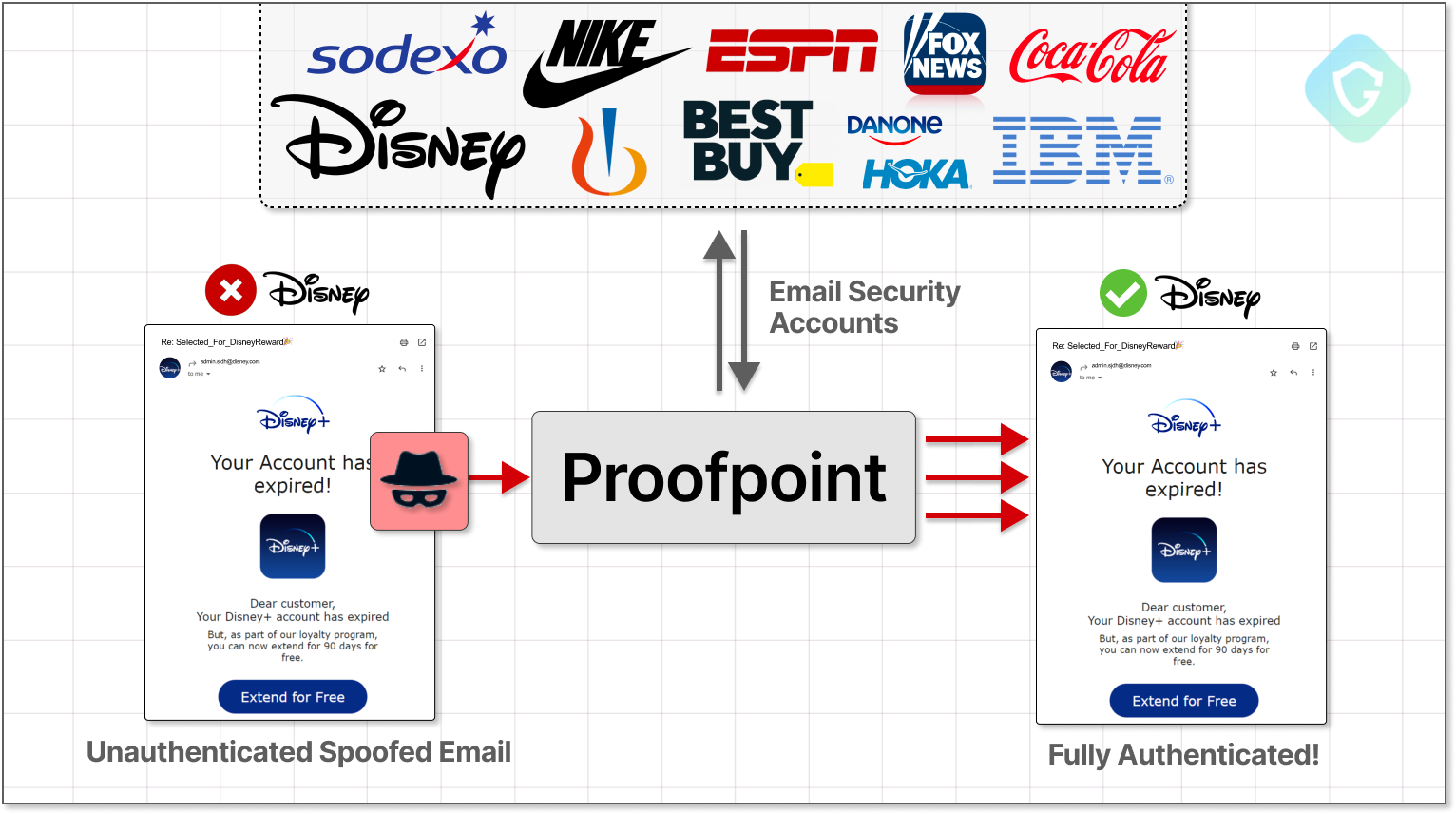

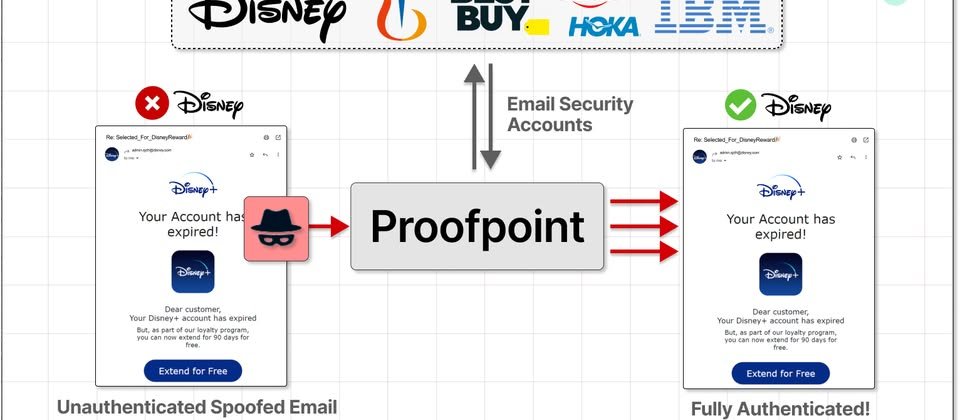

資安業者Guardio揭露一起大規模網路釣魚攻擊行動,駭客疑似利用Proofpoint郵件防護服務的漏洞EchoSpoofing,從而讓發出的釣魚郵件具有通過驗證的SPF和DKIM簽章,並能回應Proofpoint的電子郵件轉發服務,而能夠突破主要的資安防護系統偵測。而這些駭客大量散布的釣魚郵件,用途是竊取收信人的資產或信用卡資料。對此,Proofpoint迅速採取行動來緩解弱點。

採用這項Proofpoint郵件防護服務的企業大多相當知名,例如,財星100大企業有87家採用,包括迪士尼、IBM、Nike、可口可樂,因此上述漏洞的影響範圍,很可能相當廣泛。

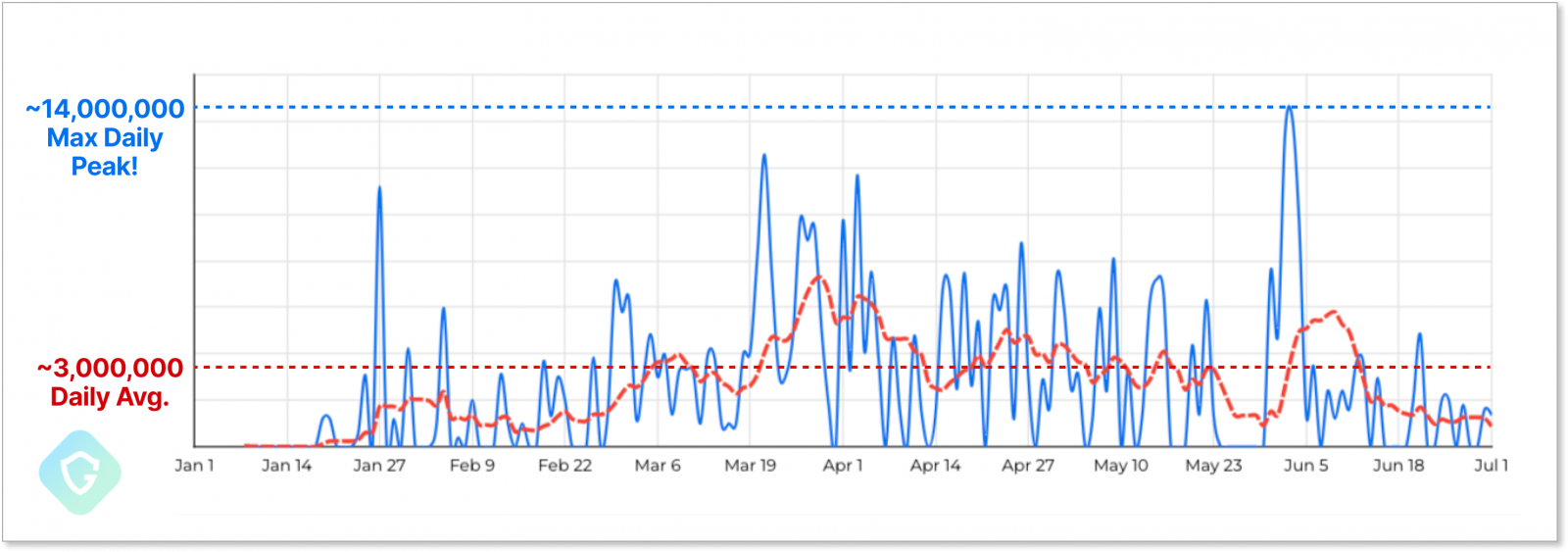

對於這起事故的受害期間與規模,根據Guardio的觀察,相關行動今年1月出現,平均每天寄出300萬封惡意郵件,單日最高可達到1,400萬封。

最初Guardio發現一大批來自知名企業及品牌的網路釣魚郵件,它們都有正確的簽章及通過身分驗證,但經過進一步調查後,Guardio確認駭客是透過特定管道讓釣魚郵件得到DKIM簽章並通過SPF驗證流程,而且,這些信件皆透過Proofpoint的中繼伺服器pphosted.com發送。

研究人員拆解這些郵件送達受害者信箱的途徑,發現都是從設置在虛擬伺服器的SMTP伺服器送出,然後經過Microsoft 365 Online的Exchange伺服器,以及特定的Proofpoint伺服器,才送到受害者手上。雖然信件來源的SMTP伺服器及M365租戶不同,但共通點是它們都會經過位於pphosted.com的中繼伺服器。

究竟駭客如何濫用Proofpoint的資安系統?Guardio研究人員指出,問題源於該中繼伺服器存在一個過度縱容的組態配置缺陷,從而讓攻擊者有機可乘,利用DNS的MX紀錄設置動手腳,將其用來發送郵件。

對此,Proofpoint也做出說明,該公司今年3月得知有人透過部分客戶的電子郵件基礎設施,以及Microsoft 365租戶來發送垃圾郵件的情況,而這項攻擊行動發生的根本原因在於,Proofpoint在伺服器組態提供可修改路由設定的功能,允許轉送來自所有M365租戶的郵件,對此,他們調整管理介面,提供用戶指定轉送特定M365租戶信件的功能,並預設拒絕所有的租戶。

該公司強調,他們客戶的資料並未外流,使用Proofpoint Essentials的客戶不受影響。Proofpoint特別提及,這項弱點並非他們的系統獨有,並認為只要提供電子郵件轉發功能的基礎設施,都有可能出現被濫用的情況。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-09

2026-02-10