惡名昭彰的中國駭客組織APT41近年來動作頻頻,其動態尤其引人關注,自資安業者Mandiant公布該組織滲透全球航運、物流、媒體及娛樂產業的攻擊行動,有研究人員公布專門針對臺灣而來的資安事故。

思科旗下威脅情報團隊Talos揭露APT41針對臺灣政府所屬研究機構的攻擊行動,遭駭單位是隸屬臺灣政府旗下的研究機構,專精於運算與科技領域,研判駭客的目的很有可能是竊取專利資料或是敏感的技術。

思科去年8月偵測到受害組織的IP位址在下載PowerShell指令碼,並執行惡意命令的情況,事實上,根據他們的追蹤,這些駭客從去年7月開始,存取其中3臺主機,濫用微軟辦公室軟體Office的舊版輸入法編輯器(IME)檔案,以及已知漏洞CVE-2018-0824,將惡意程式ShadowPad、Cobalt Strike,以及其他後續作案的攻擊工具植入這個研究機構當中,至少有11天之久,但究竟有多少資料遭竊,思科並未透露。

對於這起事故的發現,研究人員指出,當這些駭客取得初始的存取權限後,他們開始在電腦執行惡意程式碼以便持續在該機構網路環境活動,在網頁伺服器植入Web Shell而能進行偵察並下達命令,最終部署惡意程式,而根據散布惡意程式的手法,研究人員大致區分成3種型態,包含了使用Web Shell、遠端桌面存取(RDP),以及反向Shell。

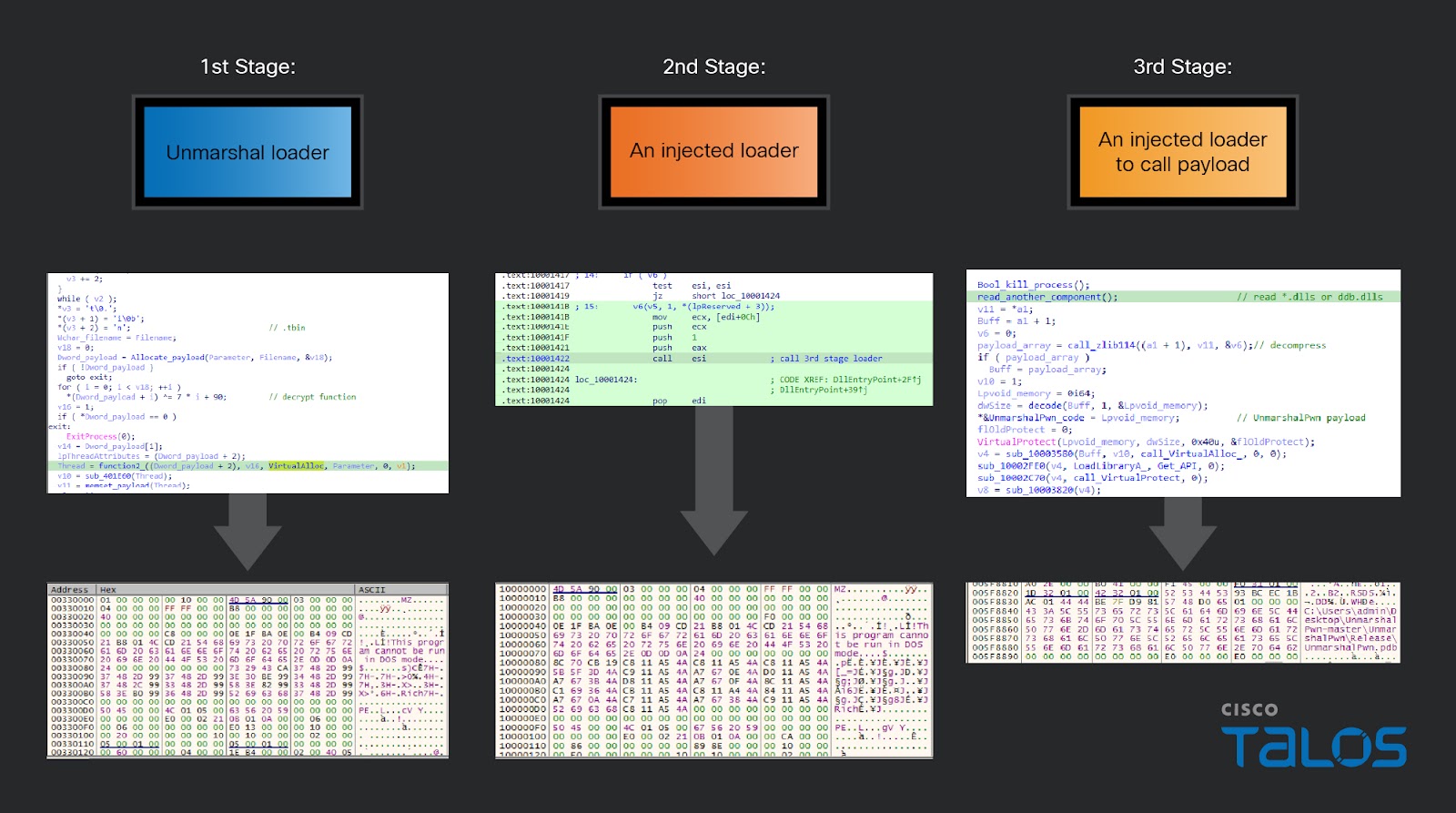

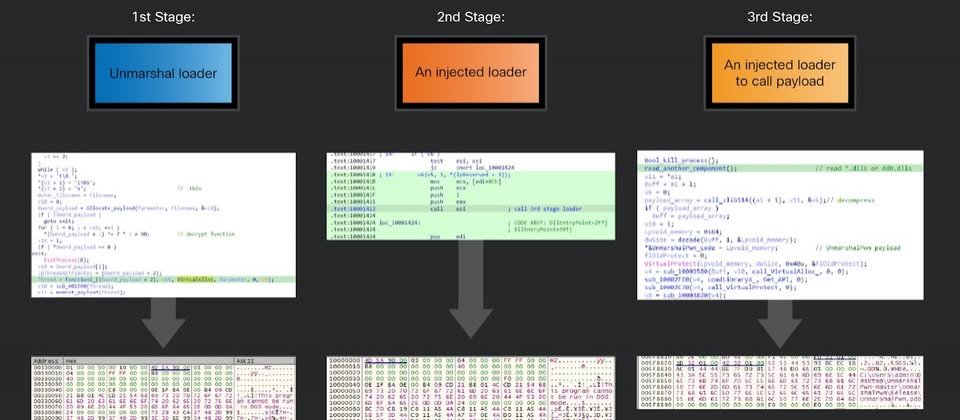

研究人員提到,當駭客在試圖投放ShadowPad部分元件的過程裡,遭到受害主機上思科的資安防護系統攔截,於是駭客改變手法試圖繞過,並從架設在主機代管業者戰國策(www.nss.com[.]tw)的C2伺服器下載Cobalt Strike。駭客使用能夠回避防毒軟體偵測的惡意程式載入工具,來啟動Cobalt Strike。

在入侵的過程裡,駭客嘗試執行惡意程式UnmarshalPwn來利用CVE-2018-0824。此外,一旦後門成功部署,他們就會立刻清除Web Shell,或是用來存取的Guest帳號,研究人員指出,這些駭客相當謹慎。

接著,這些駭客對於受害組織的網路環境進行偵察,過程中使用53781埠,但為何這麼做,研究人員表示不清楚。

而對於駭客使用的惡意程式,研究人員提及駭客載入ShadowPad的方式出現新手法,那就是運用13年前的IME檔案imecmnt.exe來進行。

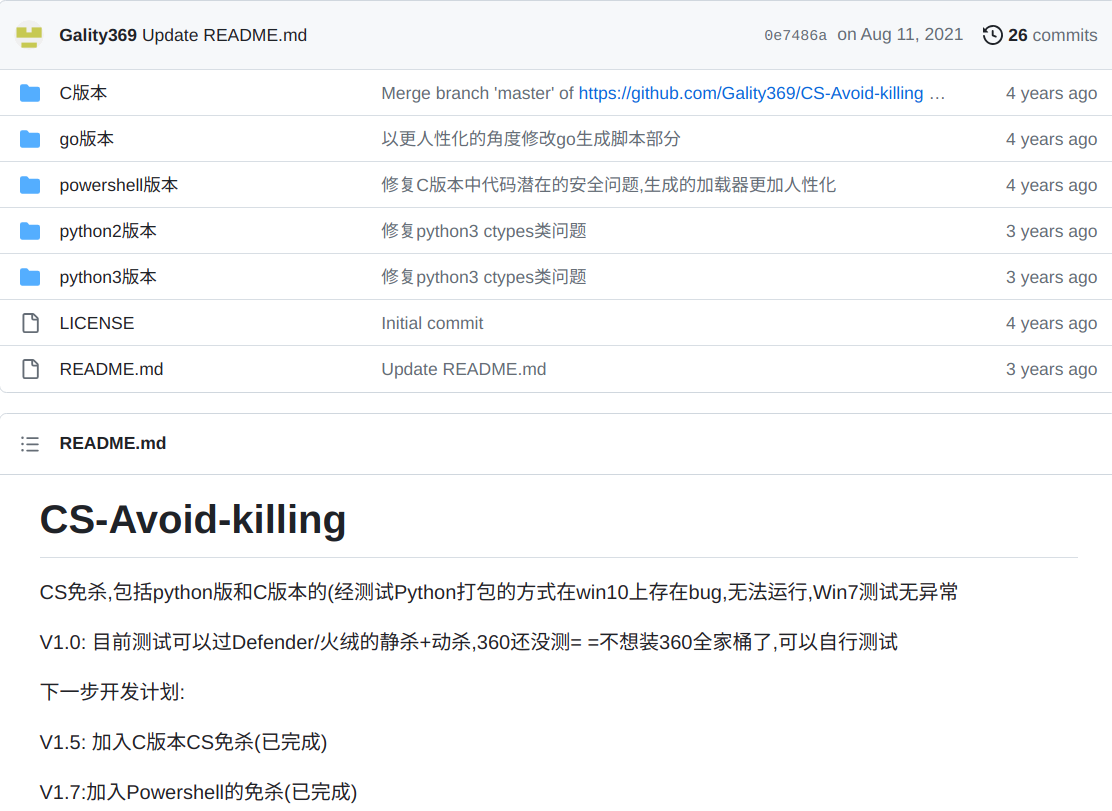

再者,前述提到用來啟動Cobalt Strike的惡意程式載入工具,則是源自中國開源專案,而該專案設置的目的本來就是防止Cobalt Strike遭到防毒軟體攔截,駭客幾乎可說是拿現成的工具加以利用。研究人員提到,駭客下載、解密、執行Cobalt Strike Beacon的過程,完全在記憶體內執行,而不會在磁碟留下痕跡。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06