上週專精工業控制系統(ICS)的資安業者Claroty指出,Rockwell Automation旗下的可程式化邏輯控制器(PLC)設備ControlLogix 1756存在高風險層級的安全繞過漏洞CVE-2024-6242,攻擊者能藉由通用工業協定(CIP)路由,突破該廠商設下的插槽限用受信任元件(Trusted Slot)保護機制,從而對PLC的處理器卡發送提升權限的命令,CVSS風險評分為8.4(4.0版CVSS風險評分為7.3)。

對此,Rockwell表示,採用1756機箱的ControlLogix及GuardLogix設備,以及ControlLogix的I/O模組,也存在相同的弱點,他們發布新版韌體予以修補。

美國網路安全暨基礎設施安全局(CISA)也發布資安公告,指出這項漏洞是因為存在其他缺乏保護的存取通道所致,他們也提出緩解措施,若是IT人員無法即時套用相關韌體更新,應該透過最佳安全實踐,以及限縮可用的CIP命令來降低風險。

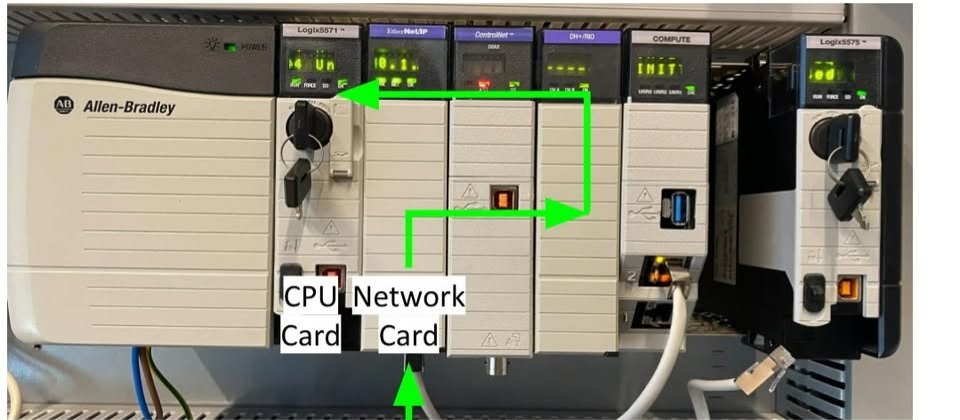

而對於這項漏洞發生的原因,Claroty表示,此設備的插槽都透過背板連接,並使用CIP進行路由,他們發現可以藉由特製的CIP封包,在存取處理器之前透過受信任的功能卡進行路由,而能穿越Rockwell設下的安全機制,在1756機箱的背板插槽之間進行「跳轉」。

Rockwell設置的受信任插槽機制如何運作?Claroty表示,ControlLogix 1756支援多張網路卡連接人機介面(HMI)儀表板、工程師的工作站電腦,以及其他裝置。為了確保僅有其中一臺連線的裝置對PLC下達命令,Rockwall導入受信任插槽的功能,藉由機箱強制執行特定的安全政策,僅有得到授權的插槽能與其他裝置進行溝通,從而防堵未經授權的存取,或是疑似竄改的跡象。

一旦啟動這種防護機制,控制器對於不受信任來源路徑的通訊,將會予以拒絕。當任何人想要透過可程式化軟體存取控制器,都必須在連接的模組進行身分驗證。不過,有部分模組可指定為受信任插槽,而能自由與部署在相同機箱的其他插槽通訊。

但他們發現,處理器只會對最後一個插槽進行檢查,研究人員得以利用這項缺陷,使用不受信任的網路卡與處理器進行通訊。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-09

2026-02-10