Elastic安全研究實驗室發現,Windows的智慧應用程式控制(Smart App Control,SAC)和SmartScreen篩選工具存在弱點,可能讓攻擊者可以不觸發任何安全警告或是彈出視窗的情況下,獲得初步的存取權限。

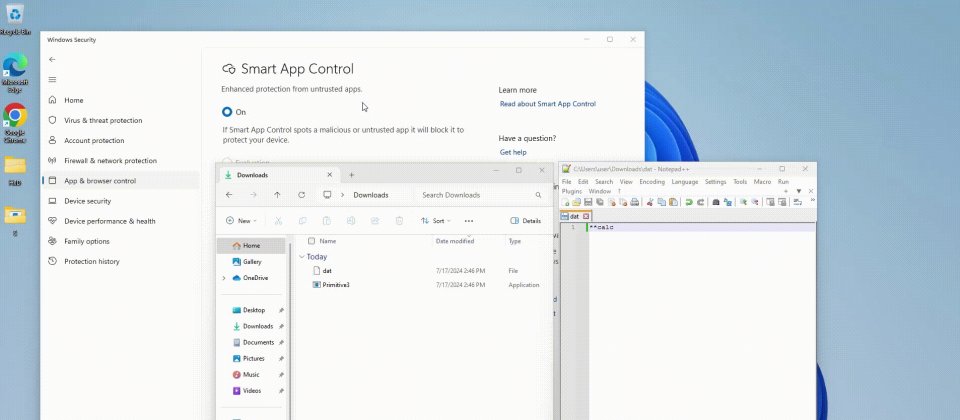

SmartScreen是微軟在Windows 8內建的作業系統功能,用於檢查具有網頁標記MotW(Mark of the Web)的檔案,預防網路釣魚和惡意程式碼攻擊。而微軟在Windows 11進一步引入智慧應用程式控制功能,以阻擋惡意和不受信任的應用程式。

智慧應用程式控制是較SmartScreen更為進階的防護機制,當應用程式執行時會查詢微軟雲端服務上的資料,確認其安全性才允許執行,當智慧應用程式控制不知道應用程式是否安全,便只有具有效程式碼簽章才會被允許執行。在啟用智慧應用程式控制時,SmartScreen會取代並停用。

研究人員發現了使用程式碼憑證來簽署惡意軟體,繞過智慧應用程式控制的方法。而且在智慧應用程式控制功能出現之前,攻擊者就已經使用這種方法來迴避偵測,最近攻擊者甚至還取得擴充驗證(Extend Validation,EV)來簽署應用程式。

由於擴充驗證憑證需要經過身分認證,而且只能儲存在專門設計的硬體裝置上,因此要盜用這些憑證並不容易,但是攻擊者找到可以冒充企業來購買這些憑證的漏洞,研究人員指出,惡意軟體SolarMarker背後的惡意組織,在攻擊中使用了超過100個不同的簽章憑證。

研究人員公開了三種針對基於聲譽的惡意軟體保護系統的攻擊方法,第一是利用良好聲譽的應用程式來繞過安全系統,第二則是將受控制的二進位檔案插入系統中,乍看之下無害,但實際卻可以執行惡意行為,這些二進位檔案在初期獲得良好聲譽,使其能夠規避偵測,在適當時機發動攻擊。第三種則是竄改檔案內容,攻擊者利用部分修改並不會影響檔案聲譽的漏洞,進行惡意操作。

另外,資安人員還發現一種稱為LNK Stomping的攻擊手法,攻擊者可以利用Windows捷徑檔案進行攻擊。LNK Stomping是透過修改.lnk檔案的目標路徑或結構,讓系統在進行安全檢查之前移除MotW標籤,進而繞過SmartScreen和智慧應用程式控制的檢查。

智慧應用程式控制和SmartScreen都存在一些根本的設計缺陷,允許攻擊者在沒有安全警告,且與用戶互動極少的情況下,獲得初步存取權限,研究人員提醒企業安全團隊還是要仔細檢查下載的內容,不要完全仰賴作業系統原生的安全功能。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-10

2026-02-09