在全球目光集中在奧運的同時,上週末(8月3日)重量級資安會議黑帽大會Black Hat USA 2024正式在美國拉斯維加斯展開,前4天是資安訓練活動,最後兩天則有超過100場精選議程。

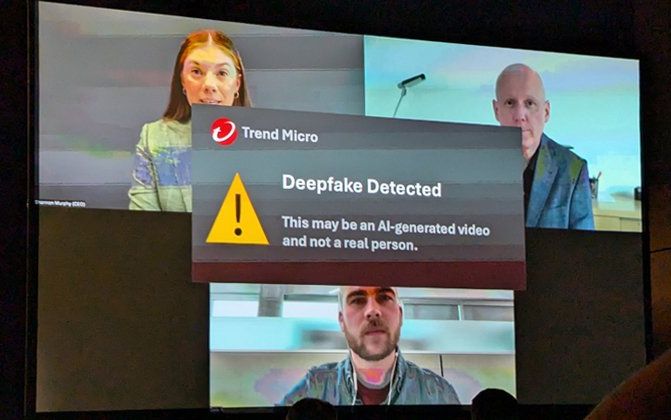

其中最吸引眾人注意的安排,是大會前一天舉辦AI Summit研討會,趨勢科技也在上午議程展示偵測深偽(Deepfake)的商用解決方案。

【攻擊與威脅】

Windows智慧應用程式控制與SmartScreen存在漏洞,可被攻擊者輕易繞過

Elastic安全研究實驗室發現,Windows的智慧應用程式控制(Smart App Control,SAC)和SmartScreen篩選工具存在弱點,可能讓攻擊者在不觸發任何安全警告,或是彈出視窗的情況下,獲得初步的存取權限。

研究人員發現了使用程式碼憑證來簽署惡意軟體,繞過智慧應用程式控制的方法。而且在智慧應用程式控制功能出現之前,攻擊者就已經使用這種方法來迴避偵測,最近攻擊者甚至還取得擴充驗證(Extend Validation,EV)來簽署應用程式。

他們公開3種方法,用於攻擊基於信譽比對的惡意軟體保護系統,第一是利用良好聲譽的應用程式來繞過安全系統,第二則是將受控制的二進位檔案插入系統中,乍看之下無害,實際卻可以執行惡意行為,這些二進位檔案在初期獲得良好聲譽,使其能夠規避偵測,在適當時機發動攻擊。第三種則是竄改檔案內容,攻擊者利用部分修改並不會影響檔案聲譽的漏洞,進行惡意操作。

達美航空(Delta Airlines)在7月19日的CrowdStrike軟體更新事件中,遭遇重大IT停機事故及損失,打算向CrowdStrike求償5億美元。對此,微軟本周選擇站在CrowdStrike同一陣線,指控達美航空拒絕協助,以及該公司的基礎架構太過老舊,才導致IT系統長時間停擺。

微軟說,從7月19日事發到7月23日之間,他們每天以電子郵件連繫達美航空,表示願意無償提供協助,但皆遭到拒絕。7月24日,微軟執行長Satya Nadella親自聯繫達美執行長Ed Bastian,也未接獲回應。

而對於達美航空拒絕微軟的協助,原因很有可能是受影響的系統由其他IT業者提供,而非使用微軟的Azure架構,並認為該航空業者持續延用老舊IT基礎架構而難以復原。

針對MFT檔案傳輸系統MOVEit零時差漏洞攻擊事故,Progress證實美國證交所對其進行調查

去年6月爆發的MFT檔案傳輸系統MOVEit Transfer零時差漏洞大規模攻擊,美國證券交易委員會(SEC)傳出10月對Progress發出傳票,對其公司進行調查,最近Progress提交的8-K表單證實此事,並表示調查已經完成,執法單位不會對他們採取法律行動。

值得留意的是,Progress並未因此完全解除司法困境,因為他們還是要面對麻薩諸塞州聯邦法院的數百起集體訴訟。

其他攻擊與威脅

◆網路監控系統WhatsUp Gold的重大層級漏洞傳出已被用於攻擊行動

◆勒索軟體駭客Royal東山再起並組成BlackSuit再度犯案,2年內已索討5億美元

【漏洞與修補】

研究人員揭露Windows更新機制缺陷,並宣稱能重新引入已修補漏洞

駭客利用使用者尚未套用更新程式的已知漏洞發動攻擊,可說是極為常見,但乖乖定期安裝更新軟體就能高枕無憂嗎?有研究人員指出,有機會透過「降級(Downgrade)」攻擊手法,從而導致作業系統軟體漏洞再度出現,得以再度利用並危害受害電腦。

資安業者SafeBreach的研究人員指出,他們發現一種無法偵測的降級攻擊手法,過程中利用視窗作業系統的自動更新機制Microsoft Update弱點,從而提升權限並繞過各式安全機制,讓完全修補的Windows電腦曝露在原本微軟公布的數千個漏洞風險當中。研究人員強調,這種降級手法不僅無法偵測、難以察覺,甚至有可能無法復原。他們將在Black Hat USA 2024、DEF CON 32兩項資安會議上,展示相關研究成果。

針對這些Microsoft Update弱點的發現,研究人員認為,資安界需投入作業系統降級攻擊的相關研究,作業系統供應商也要對此提高警覺。因為他們在過程中,發現微軟並未採取相關的保護措施,來防止重要系統元件被降級,而這樣的威脅,也可能存在於其他作業系統。

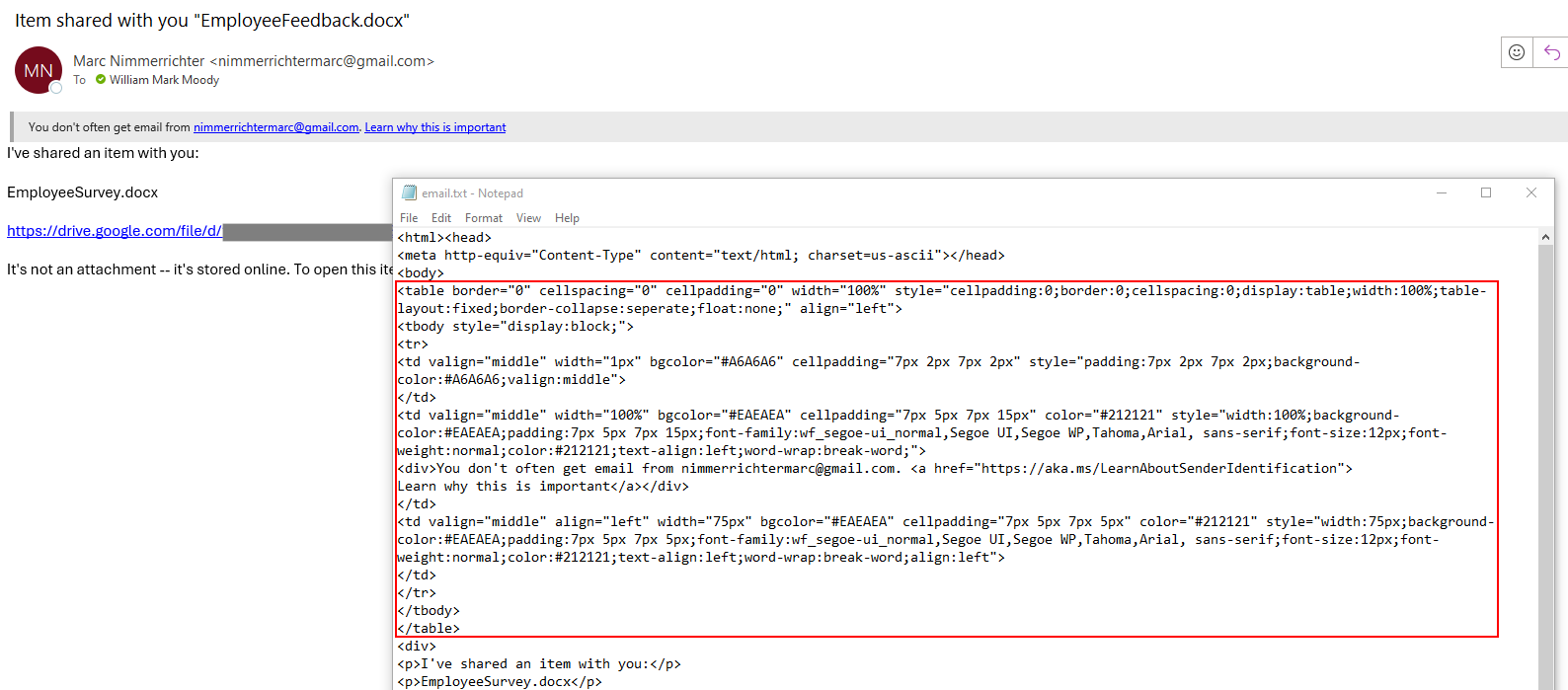

M365網路釣魚防護警示可遮蔽,有心人士可透過CSS樣式表隱藏

釣魚郵件攻擊橫行,收信軟體搭配相關的警示機制提醒使用者提高警覺,但這樣的機制也可能被干擾,導致使用者無法看到相關訊息。

釣魚郵件攻擊橫行,收信軟體搭配相關的警示機制提醒使用者提高警覺,但這樣的機制也可能被干擾,導致使用者無法看到相關訊息。

例如,收信軟體Outlook在用戶收到鮮少往來的電子郵件信箱寄出的信件時,會顯示警告訊息,提醒用戶這封信件可能有問題,這項功能微軟稱做首次聯絡安全提示(First Contact Safety Tip),是Microsoft 365當中的Exchange Online Protection(EOP)及Microsoft Defender提供的釣魚防護機制,如今研究人員發現,攻擊者找到方法隱藏這種警示訊息,增加網路釣魚攻擊成功率。

資安業者Certitude指出,微軟將這項警示訊息放置在電子郵件的主體(Body)開頭,攻擊者其實能藉由指定郵件的階層樣式表(CSS)隱藏相關訊息。研究人員實際驗證上述手法可行,他們在寄出的郵件加入特定的CSS樣式表,將背景及字體都變成白色,就能阻止收信人看到警示。

隨著國際局勢日趨緊張,駭客針對關鍵基礎設施下手的情況越來越常見,這類設施的安全也得到更大的重視。最近有研究人員發現,特定廠牌的太陽能發電(PV)系統存在弱點,一旦攻擊者對其下手,後果將不堪設想。

資安業者Bitdefender發現Solarman的太陽能發電監控平臺、寧波德業(Deye)的逆變器存在漏洞,採用這些設備的太陽能發電系統橫跨全球逾190個國家、多達1千萬個發電裝置,能夠產生195千兆瓦的電力,占全球太陽能發電五分之一,一旦相關漏洞遭到利用,攻擊者就有機會癱瘓電網,從而導致停電。對此,兩家供應商在接獲通報後,皆著手修補。研究人員也將於DEF CON 32資安會議上,展示他們的研究成果。

單就Solarman而言,這家廠商不只生產相關監控系統,也授權其他廠商生產部分發電基礎設施,而且,也有Solarman監控系統搭配其他廠牌逆變器的發電系統,因此漏洞影響範圍將超過上述規模。

其他漏洞與修補

◆郵件伺服器Roundcube存在漏洞,攻擊者可在受害者的瀏覽器執行JavaScript指令碼

◆Google發布Chrome 127更新、Mozilla推出Firefox 129,修補高風險層級漏洞

【資安產業動態】

趨勢科技在黑帽大會展示深偽偵測技術,強調企業需重新設想AI時代的網路風險管理

AI資安的風險與機會,已是企業生存發展的重要課題,在美國拉斯維加斯舉辦的黑帽大會(Black Hat USA 2024),主要議程於本月7日與8日展開,不過今年黑帽大會有個延伸活動相當特別,那就是AI Summit研討會,於6日搶先登場。趨勢科技也在AI Summit發表演說,宣布推出商用的深偽偵測技術解決方案,也呼籲在AI時代下的資安,需朝向新一代網路風險管理方式發展。

AI資安的風險與機會,已是企業生存發展的重要課題,在美國拉斯維加斯舉辦的黑帽大會(Black Hat USA 2024),主要議程於本月7日與8日展開,不過今年黑帽大會有個延伸活動相當特別,那就是AI Summit研討會,於6日搶先登場。趨勢科技也在AI Summit發表演說,宣布推出商用的深偽偵測技術解決方案,也呼籲在AI時代下的資安,需朝向新一代網路風險管理方式發展。

事實上,生成式AI的應用與風險持續受到全世界與所有產業的關注,然而,目前絕大多數企業仍不知所措,趨勢科技在黑帽大會對此提出說明,協助企業瞭解有了AI該怎麼管理,並期勉大家要懂得用AI來做風險管理,才能因應未來的局勢。

近期資安日報

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06