本週SASE供應商Versa Networks發布了一則不太尋常的資安公告,提及SD-WAN管理主控臺Versa Director的高風險遭到APT駭客利用,他們將協助客戶儘速緩解漏洞。

值得留意的是,該公司已於6月下旬發布修補程式,但為何事隔2個月特別發布資安公告?很有可能與近期電信業者Lumen公布相關攻擊事故有關,Lumen指出,這項漏洞在Versa修補之前就遭到利用。

【攻擊與威脅】

美國ISP遭到中國駭客Volt Typhoon入侵,利用Versa Director零時差漏洞而得逞

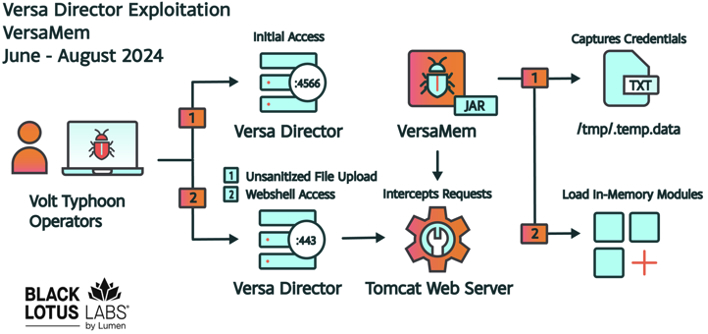

8月26日SASE供應商Versa Networks揭露高風險漏洞CVE-2024-39717,並指出這項漏洞存在於SD-WAN管理主控臺Versa Director的圖形介面客製化功能,攻擊者可藉由這項漏洞上傳假冒為PNG圖檔的惡意程式,值得留意的是,該公司特別提及這項已於6月下旬修補的漏洞,有APT駭客用於實際攻擊行動,呼籲用戶要儘速套用修補程式,並採取最佳安全實務的相關措施,隔日,美國網路安全暨基礎設施安全局(CISA)也將這項漏洞列入已被利用的漏洞名冊(KEV)。

8月26日SASE供應商Versa Networks揭露高風險漏洞CVE-2024-39717,並指出這項漏洞存在於SD-WAN管理主控臺Versa Director的圖形介面客製化功能,攻擊者可藉由這項漏洞上傳假冒為PNG圖檔的惡意程式,值得留意的是,該公司特別提及這項已於6月下旬修補的漏洞,有APT駭客用於實際攻擊行動,呼籲用戶要儘速套用修補程式,並採取最佳安全實務的相關措施,隔日,美國網路安全暨基礎設施安全局(CISA)也將這項漏洞列入已被利用的漏洞名冊(KEV)。

但究竟Versa提及的APT駭客是誰?電信業者Lumen旗下的資安實驗室Black Lotus指出,這波攻擊行動是中國駭客Volt Typhoon所為,有5家網路服務供應商(ISP)及代管服務供應商(MSP)受害,其中有4家為美國公司。一旦駭客成功利用漏洞,就會於網路環境部署名為VersaMem的Web Shell,藉此收集帳密資料,而能進入下游客戶的網路環境。

即時通訊軟體Pidgin外掛程式市集被用於散布惡意程式DarkGate

8月22日即時通訊軟體Pidgin發布公告,指出於7月6日上架的惡意外掛程式ss-otr(ScreenShareOTR)含有鍵盤側錄程式,而且還可能進行螢幕截圖將使用者操作畫面外流,他們在8月16日接獲通報,隨即將此外掛程式下架,並著手調查,呼籲已經安裝此外掛程式的用戶立即移除。

8月22日即時通訊軟體Pidgin發布公告,指出於7月6日上架的惡意外掛程式ss-otr(ScreenShareOTR)含有鍵盤側錄程式,而且還可能進行螢幕截圖將使用者操作畫面外流,他們在8月16日接獲通報,隨即將此外掛程式下架,並著手調查,呼籲已經安裝此外掛程式的用戶立即移除。

針對這起惡意外掛程式的資安事故,資安業者ESET也著手調查此事,指出該外掛程式Windows版檔案名稱為ss-otr-1-1-0_installer_win32.exe,具有來自波蘭公司Interrex的有效簽章,雖然使用者依照指示安裝確實會在Pidgin加入駭客宣稱的功能,但內含的惡意程式碼會從C2伺服器下載PowerShell指令碼並執行,然後於受害電腦植入惡意程式DarkGate。

研究人員進一步指出,駭客不光針對Windows用戶,Linux用戶也無法倖免。駭客也實作具有類似功能的Linux外掛程式pidgin-screenshare.so,同樣能夠下載並執行惡意指令碼。

勒索軟體Razr濫用雲端服務PythonAnywhere從事攻擊行動

雲端沙箱服務供應商Any.Run揭露名為Razr的勒索軟體,並指出駭客在作案過程當中,濫用名為PythonAnywhere的雲端程式碼執行服務,存放勒索軟體的有效酬載,以及受害電腦資訊。

經過研究人員進一步分析,他們發現此勒索軟體的運作過程中,會產生唯一的受害電腦識別碼(ID)、加密金鑰,以及初始攻擊向量(Initialization Vector),並將這些資料以未加密處理的JSON檔案傳送至外部伺服器,然後於密碼區塊鏈(Cipher Block Chaining,CBC)模式下,透過AES-256演算法執行檔案加密。

PowerShell惡意軟體下載工具PeakLight埋藏在記憶體內運作,散布多種惡意程式

資安業者Mandiant最近揭露惡意程式下載工具PeakLight攻擊行動,駭客假借提供盜版電影為由,散布帶有捷徑檔案(LNK)的ZIP壓縮檔, 一旦使用者開啟LNK檔,電腦就與特定的內容交付網路(CDN)連線,下載名為PeakLight的惡意程式下載工具,然後於受害電腦植入LummaC2(Lumma Stealer)、ShadowLadder(Hijack Loader)、CryptBot等惡意酬載。

根據LNK檔的命令,大致可分成兩種,其中一種是濫用公用程式forfiles.exe尋找win.ini檔案,並啟動PowerShell,然後透過公用程式mshta.exe從特定網域搜尋下載、執行第二階段酬載;另一種則是直接執行PowerShell,啟動mshta.exe下載有效酬載,但特別的是,攻擊者下達命令時,會用到萬用符號,但為何要這麼做,研究人員沒有解釋。

其他攻擊與威脅

◆中國3A大作黑悟空當紅,電玩平臺Steam遭遇大規模DDoS攻擊

◆使用中國即時通訊軟體的macOS用戶遭到鎖定,駭客企圖散布後門程式HZ RAT

其他漏洞與修補

◆M365 Copilot存在ASCII走私漏洞,攻擊者恐藉此竊取資料

【資安防護措施】

數位部開始測試打詐通報查詢網,透過自動化加快詐騙訊息處理流程

數位部長黃彥男上任滿百天,對外展示上任後的小成績單,其中在政府力推的打詐方面,他表示,在立法院三讀通過的打詐專法,相關子法也將於年底前完成。另外,由數位部建置的打詐通報查詢網也已開始封測,未來內部測試順利,行政院通過後,將會開放民眾使用。

數位部政務次長林宜敬指出,當民眾在臉書看到疑似詐騙廣告內容,可將廣告連結複製貼上打詐通報查詢網,除了民眾通報之外,打詐通報查詢網結合資安院開發的AI偵測技術,可以自動偵測巡檢詐騙廣告,每月可偵測超過50萬筆廣告,宣稱偵測準確度達93%。

近期資安日報

【8月27日】WordPress網站加速外掛LiteSpeed Cache漏洞已遭利用

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09