韓國駭客組織鎖定辦公室套裝軟體WPS Office挖掘零時差漏洞,並用於實際攻擊行動,引起研究人員高度關注。

資安業者ESET在追蹤韓國駭客組織APT-C-60的攻擊行動過程中,發現怪異的試算表檔案,一旦執行就有可能在受害電腦載入該組織的惡意程式下載元件。研究人員經過調查,發現駭客運用Windows版WPS Office的程式碼執行漏洞,目標是在東亞組織植入後門程式SpyGlace。

研究人員指出,駭客利用的漏洞被登記為CVE-2024-7262,4.0版CVSS風險評分達到9.3,這項漏洞存在12.2.0.13110至12.2.0.16412版WPS Office,起因是名為promecefpluginhost.exe的元件存在路徑驗證不當的情況,攻擊者一旦利用,就有機會載入任意的Windows程式庫。研究人員分析根本原因,結果找到另一個漏洞CVE-2024-7263,CVSS風險評分同樣為9.3分。

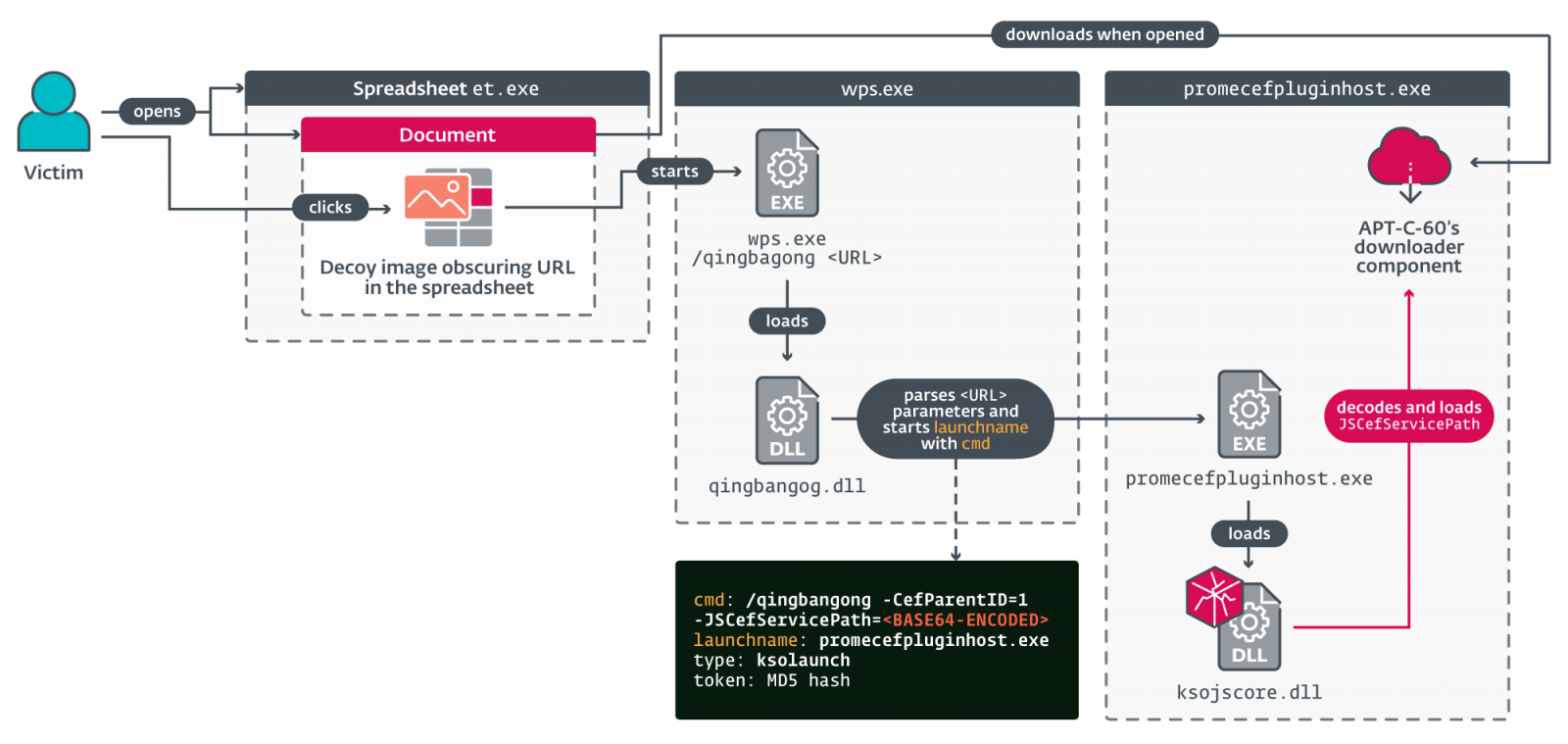

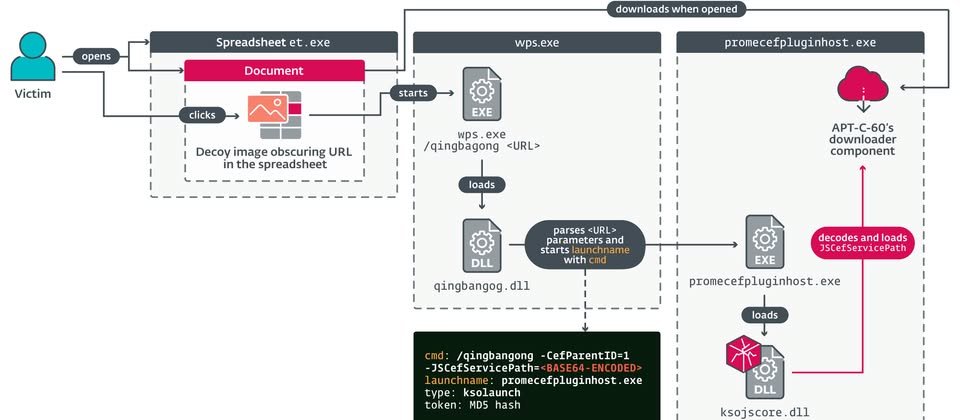

這些駭客如何利用CVE-2024-7262?當受害者以WPS Office開啟駭客提供的試算表檔案,電腦就會由wps.exe載入qingbangong.dll,驗證試算表的URL部分功能參數,接著啟動promecefpluginhost.exe,最終載入名為ksojscore.dll的程式庫與C2通訊,下載、執行後門程式。

研究人員認為,無論APT-C-60是自行挖掘或是購買漏洞,利用這種漏洞必須對應用程式內部進行研究,並且了解Windows如何載入處理程序,由於WPS Office有不少亞洲用戶,他們認為這代表該組織專門鎖定東亞國家而來。

針對駭客使用的這項漏洞,研究人員認為極為狡猾,因為可被用於欺騙用戶點選看似正常的試算表檔案,攻擊者還能搭配MHTML檔案,讓漏洞能夠遠端觸發。

罕見的是,ESET在公布調查結果的時候,首先提及漏洞通報的經過,突顯金山很可能早就知道漏洞已被利用的情況,後續處理過程卻不透明。

駭客從2月開始利用漏洞後,金山已於3月底悄悄修補了CVE-2024-7672,但並未公告此事,直到4月ESET研究人員分析已上傳到VirusTotal的惡意檔案,發現該漏洞已被用於實際攻擊行動的情況。

研究人員進一步調查修補程式碼,發現金山並未完整修補,仍有部分程式碼存在相關弱點CVE-2024-7673,他們後來在5月底通報,金山在6月下旬表示尚在解決問題,到了8月22日卻又改口承認,已於5月底就完成修補。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09