為了上架NPM、PyPI、RubyGems等各種惡意套件引誘開發人員上當,駭客往往會使用冒充網域名稱手法(Typosquatting),使用極為相似的名稱假冒知名套件,但如今有研究人員發現,這樣的手法也能用於攻擊工作流程自動化平臺。

資安業者Orca Security發現能在GitHub Actions發動相關攻擊的方式,並打造概念性驗證環境(PoC),他們建立14個組織,而這些組織或儲存庫的名稱,他們刻意設置與開發者常見的字串拼寫雷同,例如:circelci、actons、docker-action、google-github-actons。

接著,他們將這些組織的儲存庫複製出去,一旦有人不慎輸錯指令的時候,就會中招,而非原本應該得到錯誤的回應。研究人員指出,開發人員不會察覺這樣的情況有異,而且攻擊者還能輕易修改儲存庫並加入惡意程式碼。

研究人員在設置為actons的組織得到最多結果,有4個公開儲存庫被開發人員參照,而在2個月內,有12個公開儲存庫被引用。這樣的數字看起來不多,但這並不包含自用儲存庫引用的情況,因此實際受害範圍將會更為廣泛。

值得留意的是,他們設置的這些假組織,在3個月後僅有其中的circelci被察覺有異,而遭到GitHub停用,研究人員推測可能有人通報GitHub,站方才著手處理。

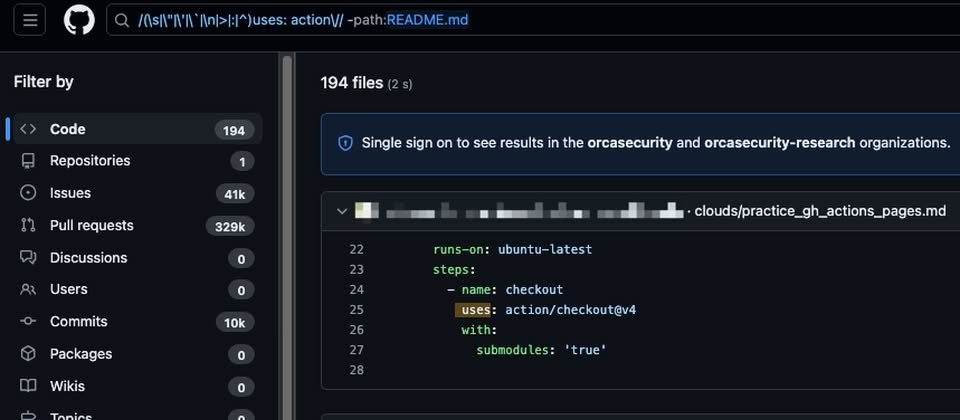

研究人員也提及開發者相當容易犯錯的情況,他們開始著手驗證之前,已有158個應呼叫actions的檔案試圖存取action,而這個數字在3個月後增加到近200個。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10