資安業者SonicWall指出,他們在8月修補的重大漏洞CVE-2024-40766,疑似被用於攻擊行動,如今陸續有資安業者公布調查結果,印證真有此事。

其中,最早透露的是資安業者Arctic Wolf,他們指出是使用勒索軟體Akira的駭客所為,昨日另一家資安業者Rapid7也公布他們的發現,值得一提的是,這樣的情況也得到美國網路安全暨基礎設施安全局(CISA)證實,因為他們將這項漏洞加入已遭利用的漏洞名冊(KEV)。

【攻擊與威脅】

SonicWall防火牆重大漏洞危機升溫,傳出已被用於散布勒索軟體

本月6日SonicWall針對防火牆作業系統SonicOS重大層級漏洞CVE-2024-40766提出警告,昨天我們報導他們表示已得知這項漏洞疑似被用於攻擊行動,然而,9月6日當天其實又有資安業者透露相關消息。

資安業者Arctic Wolf指出,他們看到使用勒索軟體Akira的駭客已開始利用這項漏洞取得初始入侵的管道,駭客竊取SonicWall防火牆存放的SSL VPN帳號資料,這些帳號都是本機帳號,而非AD帳號,而且,所有帳號的多因素驗證(MFA)機制皆被停用。

到了9月9日,另一家資安業者Rapid7也察覺相關攻擊行動,他們表示已掌握數起SonicWall防火牆的SSL VPN帳號遭到攻擊或是被破壞的事故,並指出攻擊者的身分涵蓋勒索軟體駭客組織。

駭客組織APT-C-36冒充稅務機關,鎖定哥倫比亞保險業者發動網釣攻擊

資安業者Zscaler揭露匿稱為AguilaCiega、BlindEagle、APT-Q-98的駭客組織APT-C-36攻擊行動,駭客約從今年6月開始,鎖定哥倫比亞保險業的員工從事網路釣魚攻擊,過程裡駭客冒充當地稅務機關,意圖散布RAT木馬程式BlotchyQuasar。

這些釣魚郵件通常會挾帶PDF附件,駭客在郵件內文及PDF附檔裡面都寫入指向ZIP檔案的URL,一旦收信人點選,就會從Google Drive下載ZIP檔,該壓縮檔的內容就是BlotchyQuasar。值得留意的是,掌管這個Google帳號的用戶是哥倫比亞的地方政府機關,駭客很可能取得外流帳密資料而得,這樣的情況使得收信人很容易降低警覺,以為資料來自政府單位而照做。

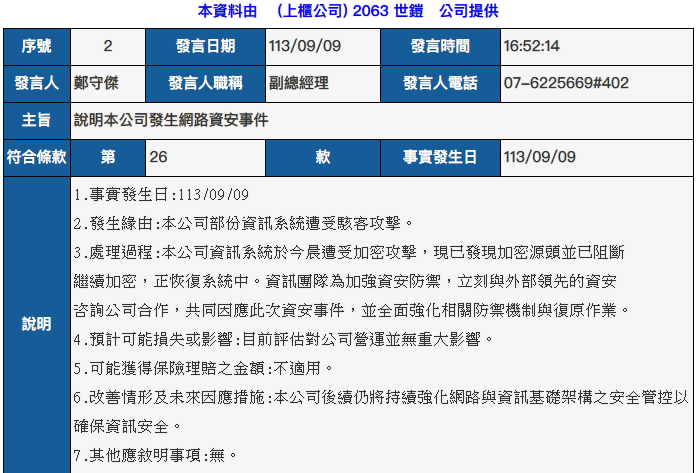

9月9日臺灣複合螺絲及螺栓製造商世鎧發布重大訊息,證實他們有部分資訊系統於當天早上遭受加密攻擊,該公司循線找到加密源頭,並阻斷駭客繼續加密的行為,目前正在著手復原系統。

9月9日臺灣複合螺絲及螺栓製造商世鎧發布重大訊息,證實他們有部分資訊系統於當天早上遭受加密攻擊,該公司循線找到加密源頭,並阻斷駭客繼續加密的行為,目前正在著手復原系統。

而對於這起事故的影響範圍,該公司並未透露,但表示他們初步評估對營運無重大影響。

該公司表示,他們已尋求外部資安顧問公司合作,共同因應這起資安事故,並全面強化相關防禦及復原機制。

其他漏洞與修補

◆殭屍網路Quad7鎖定兆勤VPN設備、Ruckus無線路由器而來

◆中國駭客Earth Preta透過蠕蟲程式Hiupan散布惡意軟體PubLoad

◆付款閘道服務供應商Slim CD資料外洩,170萬人信用卡及個資曝光

◆人工智慧醫療保健業者Confidant Health伺服器配置錯誤,曝露5.3 TB健康記錄

【漏洞與修補】

9月4日Apache基金會發布ERP系統OFBiz新版18.12.16,當中修補重大層級漏洞CVE-2024-45195(CVSS風險評分為9.8),通報此事的研究人員近日公布相關細節。

資安業者Rapid7指出,透過這項漏洞,未經授權的攻擊者能夠從遠端連至Windows或Linux電腦執行任意程式碼,原因是網頁應用程式缺乏檢視授權查核機制造成。

研究人員特別提及,這項漏洞與Apache基金會先前修補的CVE-2024-32113、CVE-2024-36104、CVE-2024-38856(CVSS風險評分為9.1至9.8),發生的根本原因相同,都是控制器與檢視圖解失去同步能力造成,而能讓攻擊者有機會在未通過身分驗證的情況下,執行SQL查詢或是特定程式碼,從而達到遠端執行程式碼攻擊的目的。

資料圖像化系統Kibana存在重大漏洞,可被用於執行任意程式碼

資料搜尋和分析解決方案業者Elastic推出資料圖像化系統Kibana安全性更新8.15.1版,修補2項重大層級的漏洞CVE-2024-37288、CVE-2024-37285。

根據CVSS風險評分,較為危險的是CVE-2024-37288,這項漏洞發生的原因,在於Kibana的Amazon Bedrock Connector元件當中,存在「解序列化(deserialization)」的弱點,當Kibana嘗試處理含有惡意酬載的YAML檔案,就有可能觸發,使得攻擊者能夠執行任意程式碼,CVSS風險評為9.9分(滿分為10分),影響8.15.0版Kibana。

另一個漏洞CVE-2024-37285也與解序列化有關,攻擊者同樣可藉由特製的YAML檔案觸發,並執行任意程式碼,但利用這項漏洞,攻擊者必須事先得到具備指定權限的惡意使用者帳號,並結合特定的Elasticsearch、Kibana權限,此漏洞的CVSS風險評分為9.1,影響8.10.0至8.15.0版Kibana。

其他資安產業動態

◆Progress針對應用程式交付系統LoadMaster重大漏洞發布緊急修補程式

近期資安日報

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10