最近與臺灣最為相關的資安事故,莫過於資安業者趨勢科技、Acronis先後揭露鎖定無人機製造商的攻擊行動,但昨天有3家上市公司發布重大訊息,表明他們網站遭到DDoS攻擊的情況,尤其是過往鮮少有企業因DDoS攻擊發布重訊,這樣的資安事故相當值得關注。

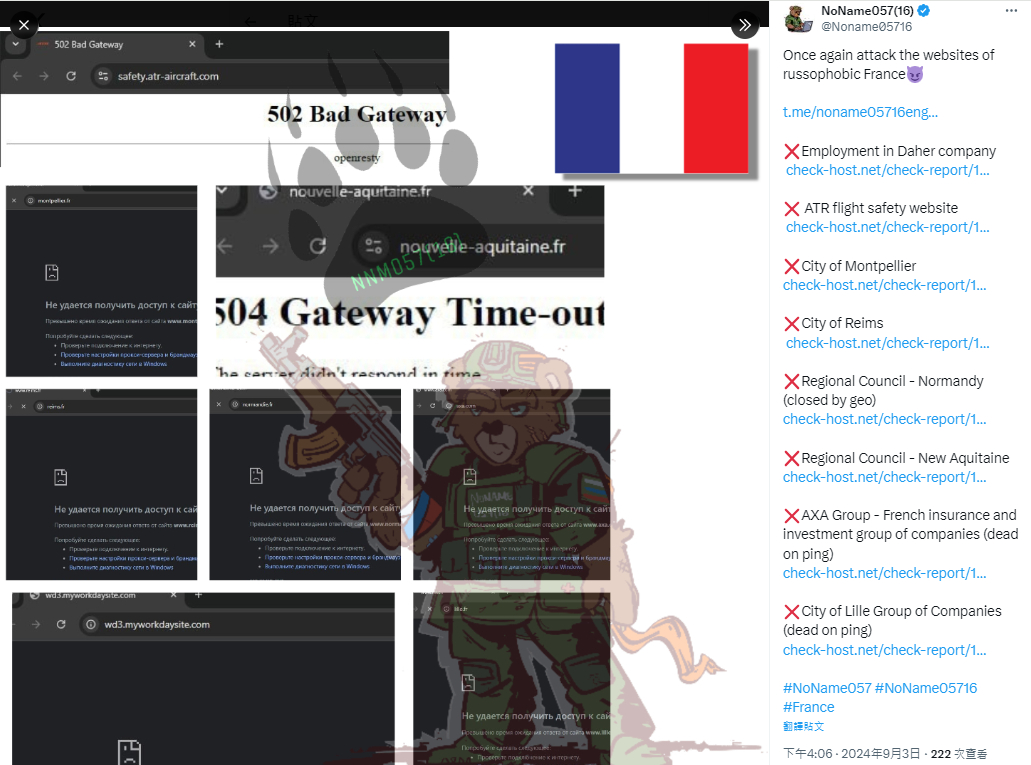

值得留意的是,宣稱犯案的駭客組織,是最近2年專門針對協助烏克蘭的歐美國家下手的俄羅斯駭客NoName057,以近半個月而言,該組織在針對捷克、法國、烏克蘭政府機關發動攻擊之外,也鎖定臺灣發動攻擊。

【攻擊與威脅】

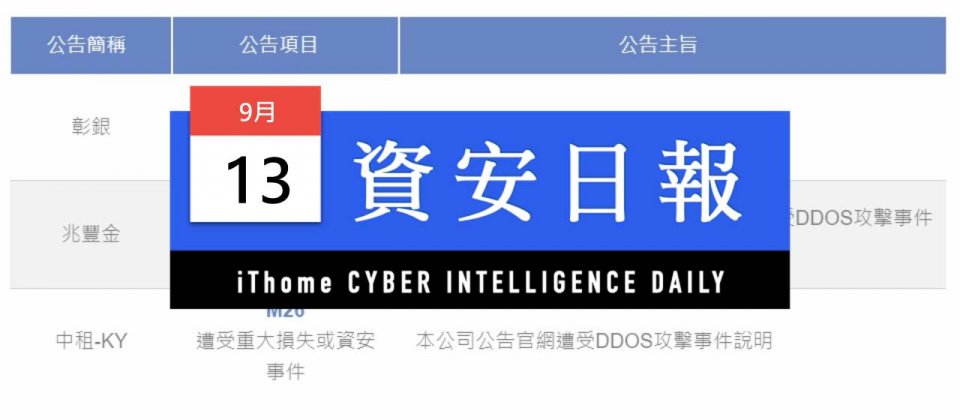

中租、兆豐、彰銀接連發布重訊揭露遭DDoS攻擊,還有臺灣多個政府機關也是目標

在9月12日,國內有3家上市公司接連發布重訊說明網站遭遇DDoS攻擊。我們先是注意到上市租賃業中租控股在12日早上6時55分發布重大訊息,說明偵測到網站遭受DDoS攻擊,並且有服務中斷的情形,不過該公司表示,事發當下資訊部門已啟動相關防禦機制與復原作業,網站已經恢復正常運作。

在9月12日,國內有3家上市公司接連發布重訊說明網站遭遇DDoS攻擊。我們先是注意到上市租賃業中租控股在12日早上6時55分發布重大訊息,說明偵測到網站遭受DDoS攻擊,並且有服務中斷的情形,不過該公司表示,事發當下資訊部門已啟動相關防禦機制與復原作業,網站已經恢復正常運作。

到了晚間,國內兩家上市金融業也因為遭遇DDoS攻擊,緊急發布相關資安重訊。先是兆豐金控在晚間6時52分發布重大訊息,說明遭遇大規模DDoS攻擊,包括兆豐集團的金控、證券、票券及投信公司網站都受影響,再來是彰化銀行在晚間11時49分也發布重大訊息,說明他們的銀行官網遭受網路DDoS攻擊。所幸兩家金融業者都表示已於第一時間啟動相關防禦復原機制,立即啟動相關防禦機制,網站皆已恢復正常運作。

值得注意的是,已有駭客組織高調宣布犯案。根據自由時報報導指出,這是名為NoName057的親俄駭客組織所為。對於攻擊原因,報導中指出對方是因我國總統賴清德近日引用中俄領土爭議,來反駁中國收復臺灣的主張,但此說法目前僅是攻擊者發文的片面之詞,邏輯上自打嘴巴。

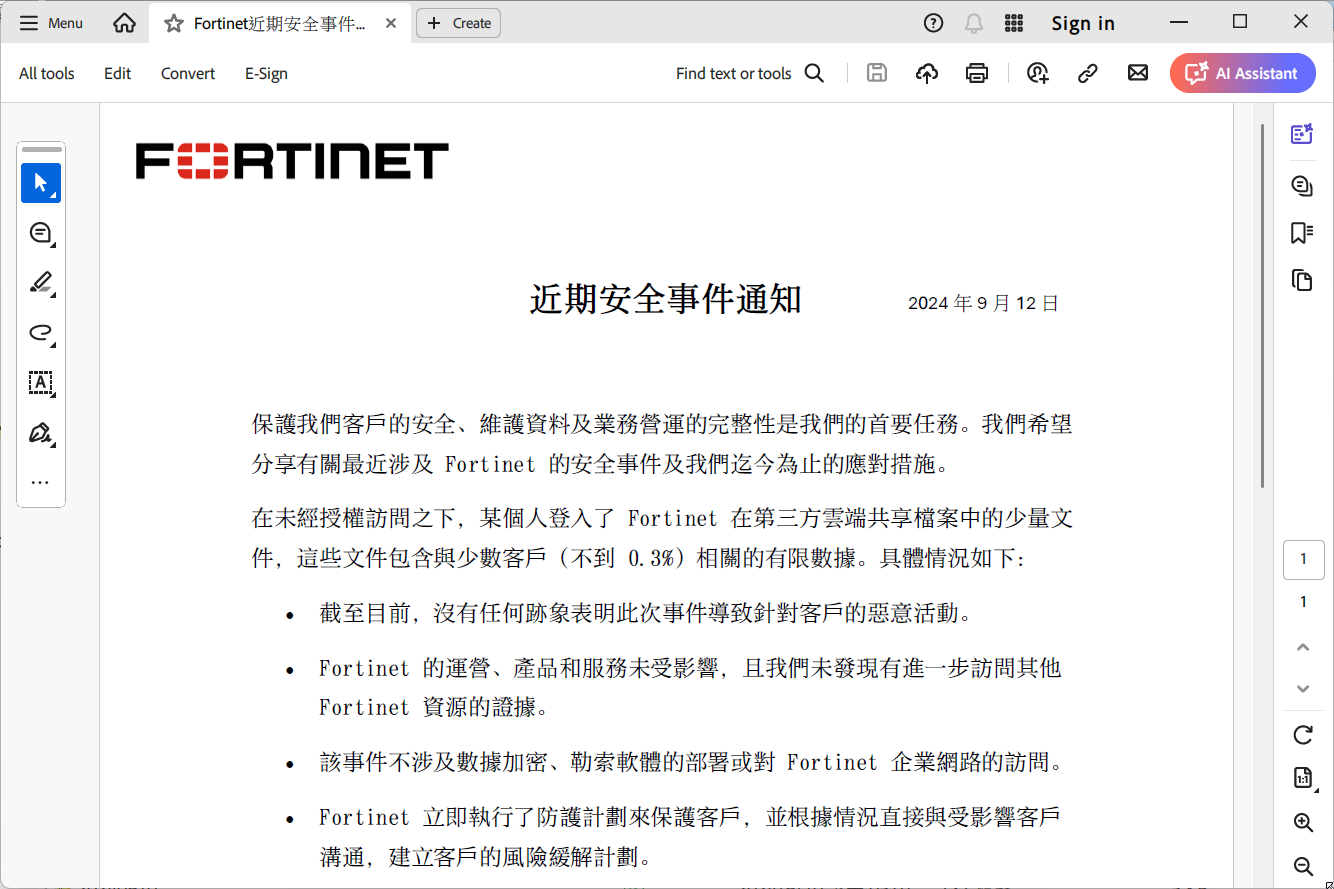

資安業者Fortinet驚傳外流440 GB資料,該公司證實遭駭

代號為Fortibitch的駭客周四(9月12日)於Breach Forum駭客論壇聲稱,成功入侵資安業者Fortinet的Azure SharePoint帳號,竊得440 GB資料,Fortinet在24小時內便出面證實此事,但強調遭到入侵的共享雲端硬碟中,其實只存放不到0.3%客戶的部分資料。

代號為Fortibitch的駭客周四(9月12日)於Breach Forum駭客論壇聲稱,成功入侵資安業者Fortinet的Azure SharePoint帳號,竊得440 GB資料,Fortinet在24小時內便出面證實此事,但強調遭到入侵的共享雲端硬碟中,其實只存放不到0.3%客戶的部分資料。

對此事件,Fortinet表示,未經授權的不明人士存取該公司位於第三方雲端共享硬碟中的部分檔案,目前並未發現影響客戶的惡意活動,該公司的產品及服務都沒有受到影響,駭客也沒能存取Fortinet其他資源,該公司的企業網路並未遭到存取,或被植入勒索軟體。值得一提的是這名駭客企圖向Fortinet勒索,但Fortinet執行長Ken Xie表明不會付錢。

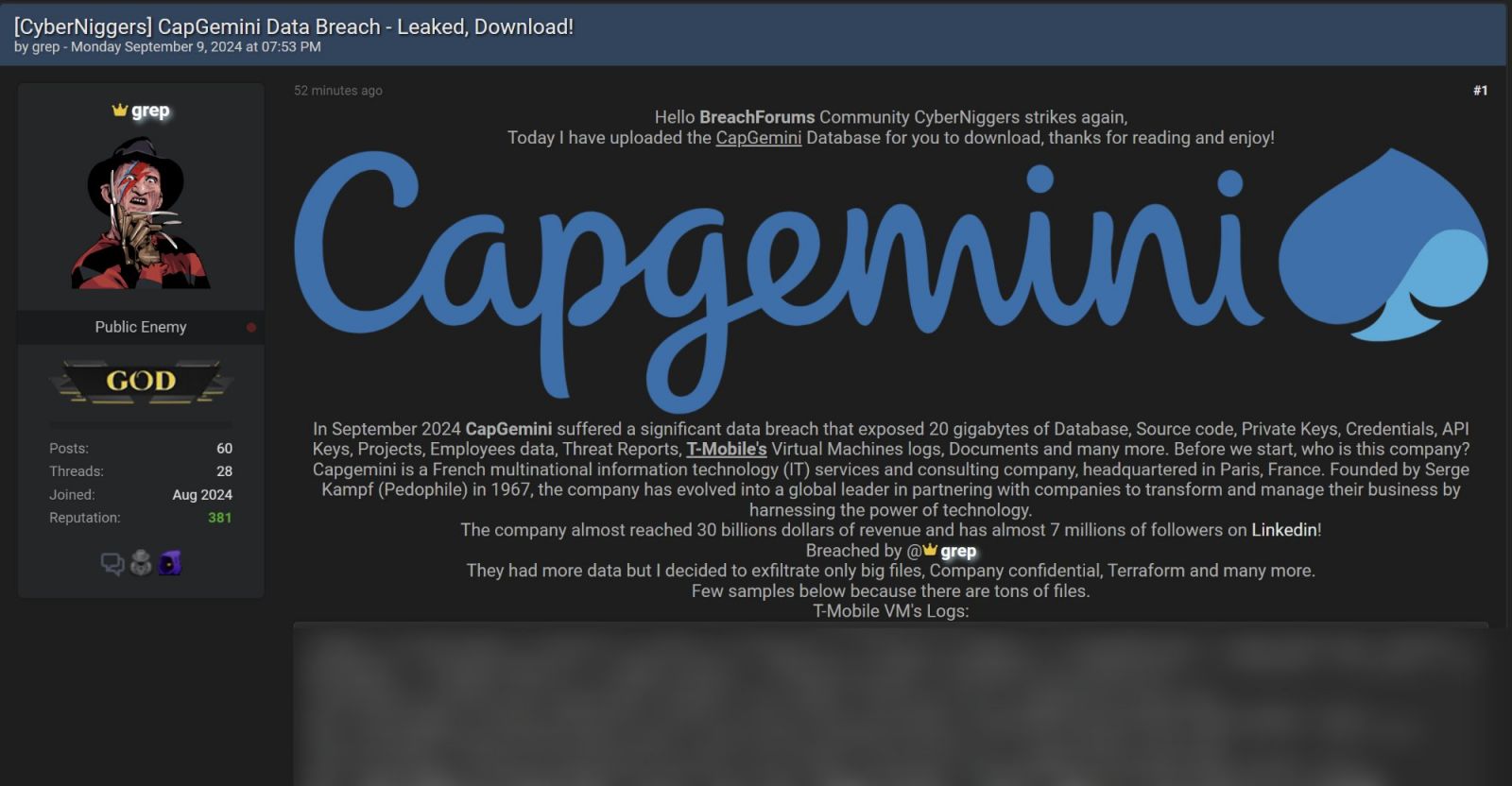

有人公布法國IT顧問業者Capgemini公司檔案、程式碼、客戶資料

代號為grep的用戶在駭客論壇上貼文宣稱,9月初法國IT顧問業者Capgemini的資安事故是他們所為。這名人士表示,他們從Capgemini數個資料庫竊走資料,包括程式原始碼、憑證、API金鑰、專案文件、員工資料、網路威脅報告,以及客戶T-Mobile的虛擬機器(VM)事件記錄等。這名人士指出,由於資料太多,他們最後決定只竊取公司機密資料及大型檔案,檔案大小總計20 GB。

代號為grep的用戶在駭客論壇上貼文宣稱,9月初法國IT顧問業者Capgemini的資安事故是他們所為。這名人士表示,他們從Capgemini數個資料庫竊走資料,包括程式原始碼、憑證、API金鑰、專案文件、員工資料、網路威脅報告,以及客戶T-Mobile的虛擬機器(VM)事件記錄等。這名人士指出,由於資料太多,他們最後決定只竊取公司機密資料及大型檔案,檔案大小總計20 GB。

新聞網站The Register取得駭客掌握的Capgemini公司員工資料,包括姓名、郵件信箱、用戶名稱和密碼雜湊資料。其他還有備份檔、該公司客戶的內部系統及組態設定檔等。

The Register報導,Capgemini被駭一事近日已在業界傳開,但該公司始終沒有出面說明。這次Capgemini也未回覆媒體問題或評論此事。

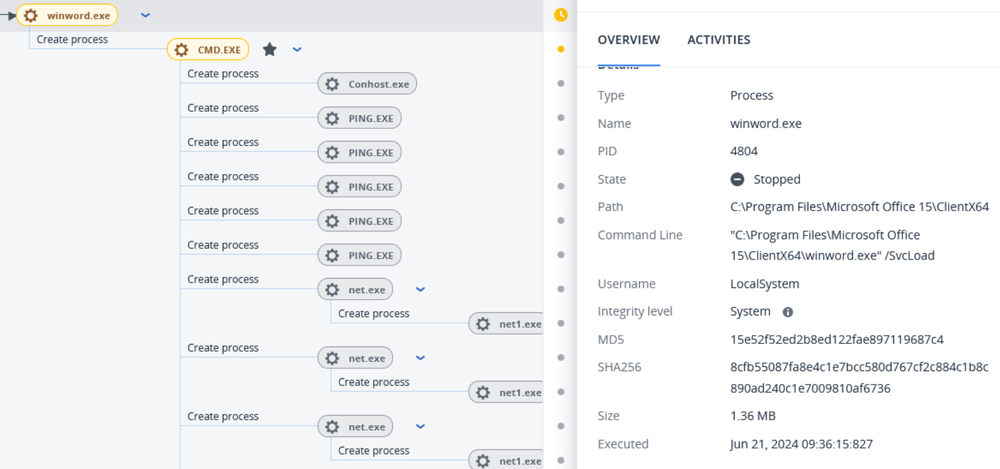

駭客鎖定臺灣無人機製造商發起Operation WordDrone攻擊行動

繼資安業者趨勢科技發現偏好攻擊臺灣無人機製造商的中國駭客組織TIDrone,有其他資安業者也公布相關資安事故的調查結果。本週資安業者Acronis指出,今年4月至7月,他們看到駭客利用舊版Word 2010主程式,針對臺灣無人機製造商發起攻擊行動Operation WordDrone。

繼資安業者趨勢科技發現偏好攻擊臺灣無人機製造商的中國駭客組織TIDrone,有其他資安業者也公布相關資安事故的調查結果。本週資安業者Acronis指出,今年4月至7月,他們看到駭客利用舊版Word 2010主程式,針對臺灣無人機製造商發起攻擊行動Operation WordDrone。

究竟駭客如何入侵受害組織,研究人員表示他們無法找到明確證據,但他們提及,首度看到相關的惡意軟體,是出現在鼎新電腦(Digiwin)ERP軟體的程式資料夾,駭客竄改其更新程式Update.exe,置換成用於攻擊的Word主程式檔案(WinWord.exe)。對於相關發現,再加上此ERP系統部分元件存在CVE-2024-40521等已知漏洞,研究人員推測攻擊者很有可能利用該ERP軟體從事供應鏈攻擊。

研究人員指出,有鑑於駭客濫用具有長效期的臺灣企業數位憑證,所有的C2伺服器也全部位於臺灣,因此他們認定這是極具針對性的攻擊行動,並向台灣電腦網路危機處理暨協調中心(TWCERT/CC)通報此事。

今年8月中旬Progress針對網管軟體WhatsUp Gold發布資安公告,指出該系統存在SQL注入漏洞CVE-2024-6670、CVE-2024-6671、CVE-2024-6672,CVSS風險評分介於8.8至9.8分,其中被列為重大層級的CVE-2024-6670與CVE-2024-6671,攻擊者更是無須通過身分驗證就能利用。如今有研究人員指出,已出現實際攻擊行動。

資安業者趨勢科技發現,在8月30日通報漏洞的研究團隊Summoning Team公布概念性驗證(PoC)程式碼之後,5個小時內開始出現漏洞攻擊,駭客利用的漏洞,就是重大層級的CVE-2024-6670與CVE-2024-6671。

由於鎖定Progress旗下產品漏洞的攻擊行動頻傳,近期該公司公布的另一項CVSS風險度達到滿分(10分)的漏洞,也相當值得留意。9月5日Progress針對旗下應用程式交付控制系統LoadMaster發布資安公告,指出該系統存在CVE-2024-7591,此為輸入驗證不當的弱點,未經身分驗證的攻擊者可透過特製的HTTP請求,遠端存取管理介面,從而執行任何系統層級的命令。

其他攻擊與威脅

其他漏洞與修補

◆Palo Alto Networks針對旗下產品發布更新,修補防火牆作業系統高風險漏洞

◆Google發布Chrome 128更新,修補Skia元件高風險漏洞

【資安產業動態】

萬事達卡宣布以26.5億美元買下資安業者Recorded Future

萬事達卡(Mastercard)在9月12日宣布,將以26.5億美元從私募股權基金Insight Partners買下威脅情報供應商Recorded Future,強化該公司用來保護數位經濟的洞察力與情報,涵蓋支付生態體系及其他廣泛領域。此交易預計明年第一季完成。

萬事達卡表示,Recorded Future的技術能分析廣泛的資料並提供見解,即時揭露潛在威脅,若再輔以AI與其他技術,將可強化萬事達卡在身分辨識、欺詐預防、即時決策與網路安全服務上的能力,也替其金融機構網路帶來更多的威脅情報能力。

雙方都透過AI來分析全球數十億個資料點來辨識潛在威脅,萬事達卡說,結合這些團隊、技術與專業知識,將能帶來更強大的實踐,並在網路安全與智慧上發揮更大的協同應處。

強化軟體供應鏈安全,JFrog推出Runtime即時安全監控解決方案

DevOps工具廠商JFrog宣布推出JFrog Runtime安全解決方案,來因應日益嚴重的軟體供應鏈攻擊。JFrog Runtime重點在於執行時的即時威脅偵測和修復,在應用程式運作的時候持續監控可能出現的安全威脅,縮短曝露風險的時間,補充了開發階段靜態安全偵測的不足。

JFrog Runtime專門針對應用程式的執行,透過持續監控Kubernetes叢集的行為、資料流和執行環境,即時發現威脅並採取行動。與傳統的靜態安全偵測不同,JFrog Runtime在應用程式實際執行時進行安全監控,辨識未經授權的行動、權限升級和系統異常等潛在威脅。這種動態監控方式特別適用於當前雲端和容器化應用,降低企業受動態環境中安全漏洞的影響。

近期資安日報

【9月12日】CosmicBeetle駭客針對中小企業發動勒索軟體攻擊

熱門新聞

2026-02-09

2026-02-06

2026-02-10

2026-02-09

2026-02-09

2026-02-10

2026-02-10