Open Analysis Labs

Open Analysis Labs(OALabs)最近揭露,知名惡意程式Amadey最近採取了一個用來竊取憑證的新招術,就是以Kiosk模式啟動瀏覽器,並連至特定服務的首頁,通常是Google,迫使使用者輸入憑證,再將憑證盜走。

Amadey現身於2018年,它能夠接收駭客的命令以竊取敏感資訊並安裝其它惡意程式,於地下論壇上的售價為500美元。

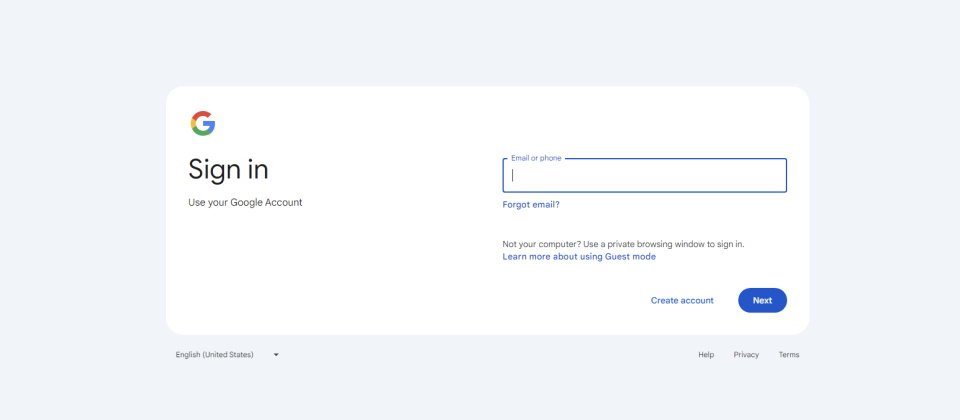

然而,OALabs在8月時發現受害裝置在感染Amadey之後,Amadey除了自駭客控制的遠端伺服器下載憑證竊取程式StealC之外,也會部署憑證刷新工具(Credential Flusher),此一工具是個AutoIt腳本程式,它會先檢查受害裝置上所安裝的瀏覽器,選擇瀏覽器(優先順序是Edge,Chrome及Brave),再以Kiosk模式啟動該瀏覽器,並將瀏覽器導至Google登入頁面。

Kiosk模式也可稱為自助終端模式,主要用於公共場所的資訊展示,因此它通常是全螢幕的,隱藏了網址列,禁用ESC或Alt+F4等退出視窗的快捷鍵,而且如果使用者關閉了瀏覽器,重啟後也可能再度進入Kiosk模式。包括Chrome、Edge、Firefox與Safari等瀏覽器都有類似的功能。

於是,當使用者被迫留在Kiosk模式的Google登入頁面時,陷入了進退兩難的困境,有可能會輸入Google憑證企圖脫身,然後就被瀏覽器存下來,接著遭StealC盜走。

此一新的手法結合了傳統的惡意程式與新的社交工程技術,以提高攻擊的成功率。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-09