濫用Docker、Kubernetes等環境從事挖礦攻擊的情況一直都存在,本週有研究人員揭露新一波大規模行動。

雲端監控服務業者Datadog旗下的資安實驗室發現,有人針對Docker引擎的API從事挖礦攻擊,並橫向移動到Docker Swarm、Kubernetes,以及其他能透過SSH存取的伺服器。駭客將受害主機加入他們控制的Docker Swarm叢集,並濫用Docker Swarm的編排(orchestration)功能進行C2通訊。

除此之外,這些駭客也濫用Docker Hub,並上傳大量惡意映像檔。根據有效酬載當中寫死的檔案系統路徑,研究人員推測,對方還運用雲端IDE環境GitHub Codespaces的運算基礎架構。

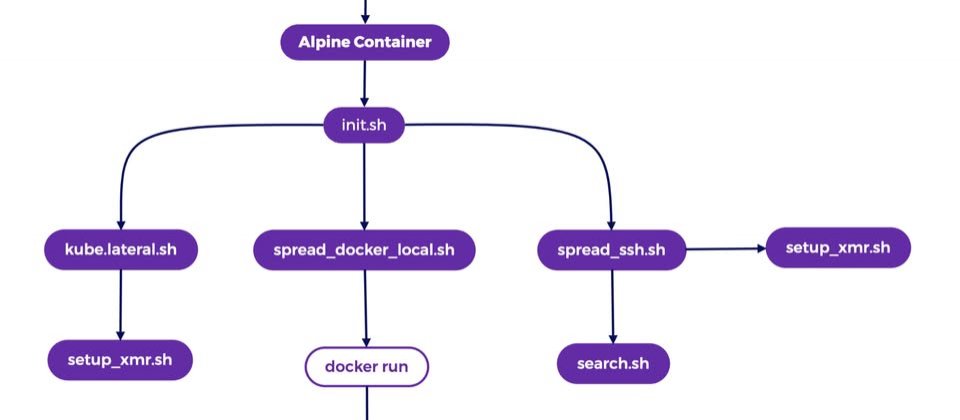

攻擊者起初鎖定曝露在網際網路上的Docker API端點,在未經身分驗證的情況下執行惡意命令,過程中,也透過已經受害的節點執行masscan、zgrab等網路掃描工具來尋找目標,隨後濫用Docker的API植入Alpine容器,執行後續的攻擊流程。

惡意軟體會先檢查目前環境是否具備特定的資料傳輸工具,以及執行的權限是否為root,完成後就會從GitHub取得挖礦軟體XMRig安裝指令碼,並搭配特定使用者字串進行部署。

值得留意的是,攻擊者為了隱匿相關處理程序,從C2下載Linux物件共享檔案的處理程序隱藏工具,並藉由動態連結器挾持手法,將其設置為符合特定條件才動作的模式,例如,只要有執行檔啟動,就會觸發這項工具運作。

上述攻擊行動完成後,駭客還會進一步橫向移動。他們運用kube.lateral.sh、spread_docker_local.sh、spread_ssh.sh等三種指令碼來進行,這些分別針對Kubernetes、Docker端點,以及SSH伺服器而來。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10