為了讓攻擊行動帶來更大的危害,不少駭客將範圍從受害組織的內部網路環境,延伸到雲端環境。最近微軟揭露駭客組織Storm-0501的攻擊行動,就是典型的例子。

研究人員特別提及這些駭客作案手法與過往最大的不同之處,在於他們對雲端身分管理服務Entra ID、Entra Connect等元件進行滲透,得逞後於雲端環境植入後門程式,以便存取受害組織的內部網路環境。

【攻擊與威脅】

駭客組織Storm-0501偷走憑證攻入Entra ID,橫向移動範圍從內部跨至雲端

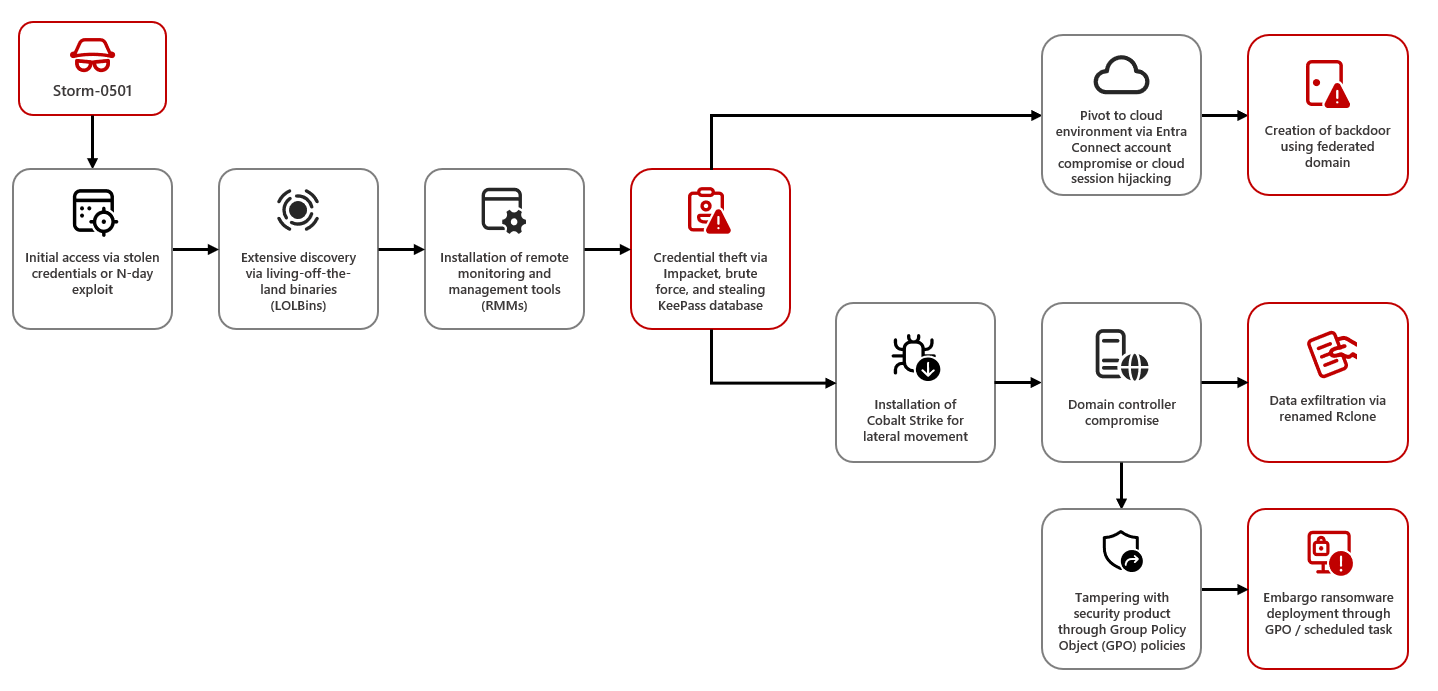

微軟揭露駭客組織Storm-0501最新一波的攻擊行動,這些駭客鎖定美國政府機關、製造業、交通運輸、執法部門發動多階段攻擊,破壞混合雲環境的安全,並從本地橫向移動到雲端,從而外洩受害組織資料、竊取帳密資料、部署後門程式及勒索軟體。

研究人員特別提及,這些駭客利用薄弱的憑證及權限過高的帳號,而能從受害組織的內部環境轉移到雲端環境。駭客先是竊得憑證用來控制內部網路環境,最終在雲端環境設置能持續運作的後門程式,並將勒索軟體植入組織內部。

值得留意的是,駭客在近期的活動裡,透過Entra ID(原Azure AD)橫向移動到雲端環境,並藉由後門持續存取,其中他們濫用Entra Connect(原Azure AD Connect)的同步元件,而能同時挖掘本機與雲端同步帳號的帳密資料,在部分攻擊行動裡,攻擊者會停用多因素驗證(MFA)的網域管理員,挾持雲端連線階段(Session)以達到目的。

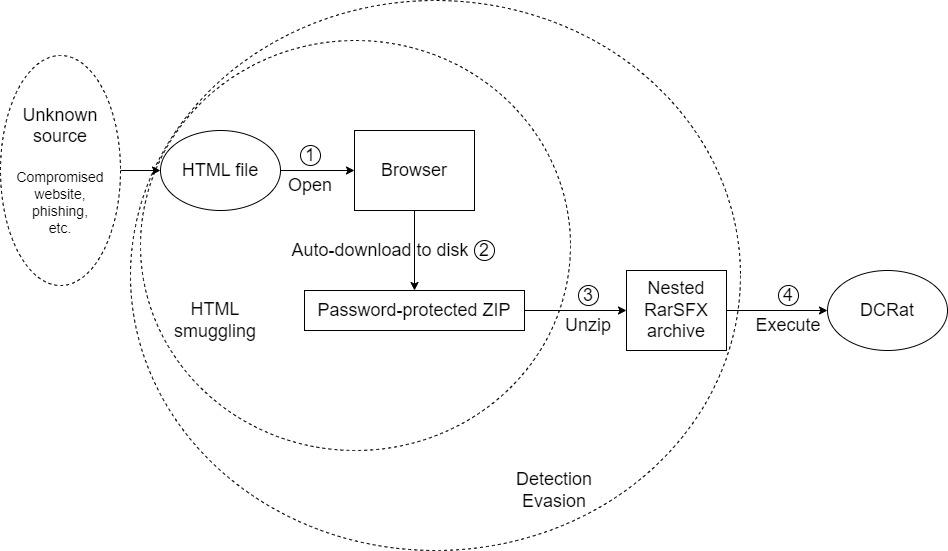

自2018年出現的RAT木馬程式Dark Crystal RAT(簡稱DCRat),具備竊取機密資訊、執行Shell命令、側錄鍵盤輸入的內容等功能,開發者以租用型式(Malware as a Service,MaaS)提供駭客運用,如今在最新一波攻擊行動裡,駭客結合了HTML偷渡(HTML Smuggling)手法來進行散布。

資安業者Netskope揭露鎖定俄語使用者的DCRat攻擊行動,駭客設置冒牌的HTML網頁,假借提供TrueConf和VK Messenger等應用程式的名義,引誘使用者上當。但究竟駭客如何讓受害者接觸這些冒牌網頁?研究人員表示不清楚。

值得留意的是,一旦使用者存取這些網頁,瀏覽器就會逕自下載受到密碼保護的ZIP壓縮檔。駭客也在網頁列出密碼,若是使用者依照指示解開壓縮檔,電腦有可能會因此感染DCRat。

根據The Register報導,雲端運算平臺Rackspace內部使用的IT監控軟體存在零時差漏洞,讓駭客藉以駭入公司系統,並存取了該公司管理憑證及企業客戶資料。

Rackspace說明,9月24日該公司發現,第三方IT管理應用程式存在遠端程式碼執行(RCE)零時差漏洞。駭客藉此漏洞,存取了該公司3臺內部監控用的網頁伺服器,以及「部分監控資訊」。

這第三方應用程式來自臺灣的飛立德(ScienceLogic),該公司提供AIOps及IT基礎架構監控平臺,為Rackspace用以監控內部系統營運。Rackspace說接獲飛立德通知漏洞消息,該公司也立即採取行動,隔離受影響的機器,並且通知客戶。

9月30日第一金融控股(第一金)於股市公開觀測站發布重大訊息,指出旗下子公司第一銀行的網路銀行網站「第e個網」遭遇網路DDoS攻擊,他們在察覺此事後立即啟動相關防禦機制,網站服務未受影響。

而對於此事可能造成的損失或是影響,該公司表示,目前評估對銀行日常營運尚無重大影響。

其他攻擊與威脅

◆駭客組織Patchwork鎖定中國企業組織,散布後門程式Nexe

◆巴基斯坦駭客Transparent Tribe鎖定印度Linux電腦而來

◆駭客組織8220散布惡意軟體Hadooken及K4Spreader挾持雲端環境

◆樂天信用卡遭駭客攻擊未緊急應變,金管會列6大缺失、罰250萬

【漏洞與修補】

資安業者WatchGuard發布資安公告,指出身分驗證系統Authentication Gateway的單一簽入(SSO)元件,存在弱點CVE-2024-6592、CVE-2024-6593、CVE-2024-6594,CVSS風險評分介於7.5至9.1。對此,他們已發布12.10.2版Authentication Gateway(又稱為Single Sign-On Agent),以及Windows、macOS用戶端程式Single Sign-On Client新版12.7、12.5.4予以修補。

根據CVSS風險評分高低,較值得留意的是被列為重大層級的CVE-2024-6592、CVE-2024-6593,兩者之所以被認定為漏洞,是因為Authentication Gateway與Single Sign-On Client之間,出現不正確授權的情況,其中CVE-2024-6592影響Windows及macOS用戶端,另一個漏洞僅有Windows用戶端受到波及。

購物網站外掛TI WooCommerce Wishlist存在重大漏洞,恐影響10萬網站

資安業者Patchstack指出,WordPress外掛程式TI WooCommerce Wishlist存在重大層級的漏洞CVE-2024-43917,此漏洞允許任意使用者在WordPress網站資料庫執行不受限制的SQL查詢,而且,攻擊者可在無須取得特殊權限的狀況下,利用這項弱點,CVSS風險評為9.3分(後來NVD認為有9.8分)。值得留意的是,目前這項漏洞尚未得到修補,因此研究人員呼籲,網站管理員最好儘速停用並刪除此外掛程式。

此重大層級漏洞發生的原因,在於SQL命令對於特殊元素的使用,發生不當處理的狀況所致,導致攻擊者能在未經身分驗證的情況下觸發漏洞,研究人員也公布2種漏洞利用的概念性驗證程式碼。

Kia網站漏洞可讓攻擊者駭入並控制車子,2013年以後車款受影響

資安研究人員Sam Curry所組成的研究團隊於今年6月發現韓國汽車大廠起亞(Kia)網站的數項漏洞,其中包含客戶網站owners.kia.com的漏洞,能讓攻擊者建立特製的App,而能在大約30秒內駭入車輛並遠端控制主要功能。攻擊者還能暗中取得車主個資,包括:姓名、電話、電子郵件與地址,甚至有機會利用這些資訊在車主不知情下,取得車輛控制權。值得留意的是,該公司從2013年到2025年生產的數十款車型都受到影響,幾乎所有車輛都能遠端定位、開車門、發動引擎、開啟方向燈,部分甚至能遠端啟動攝影機。

研究人員在Kia經銷商網站冒充登錄新經銷商,驗證新帳號,取得有效存取令牌後,以此新令牌呼叫後臺API,從回傳的HTTP回應取得必要參數,存取Kia經銷商上的所有經銷商端點。研究人員還可利用電郵和取得的必要參數,降級受害車主等級,加入自己的電子郵件信箱,綁定並設為車子的主要用戶。

近期資安日報

【9月30日】Unix與Linux普遍內建的列印系統CUPS存在重大漏洞

【9月26日】macOS版ChatGPT軟體存在可被竊密的漏洞SpAIware

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-09

2026-02-10