Palo Alto Networks

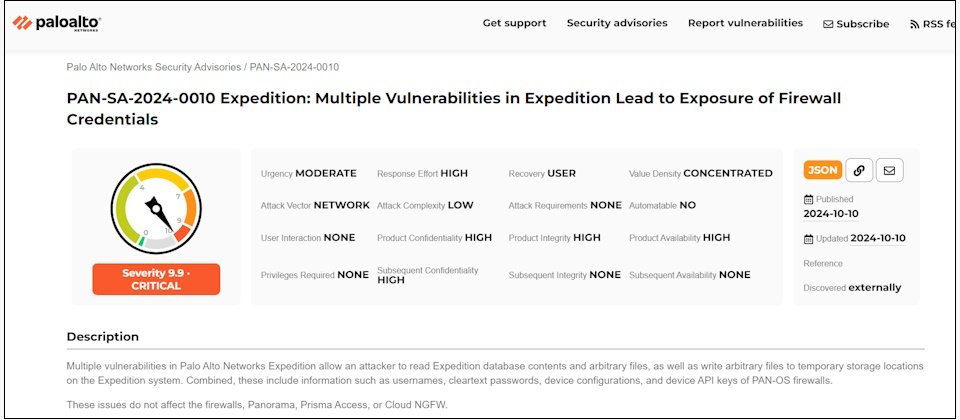

防火牆業者Palo Alto Networks本周發布安全公告,並修補平臺轉移工具Palo Alto Networks Expedition的多項重大風險漏洞,避免程式碼執行、密碼外洩與釣魚攻擊等威脅。

這批修補的漏洞包括編號CVE-2024-9463到CVE-2024-9467,有7個漏洞,皆是與Palo Alto用於將防火牆設備由其他品牌轉移的軟體工具Expedition有關。首先CVE-2024-9463及CVE-2024-9464為OS指令注入漏洞,以根權限執行任意OS指令,濫用兩個漏洞,皆能導致PAN-OS防火牆的使用者名稱、明文儲存的密碼、裝置配置和裝置API洩露,其中CVE-2024-9463 CVSS風險值達9.9,CVE-2024-9464則為9.4。

CVE-2024-9465為SQL注入漏洞,濫用的結果可導致未經授權的攻擊者外洩Expedition資料庫內容,像是密碼雜湊、用戶名稱、裝置配置和裝置API,攻擊者還可利用這些資訊在Expedition系統讀取和新增任意檔案。該漏洞風險值為9.2分。CVE-2024-9466則是明碼儲存的敏感資訊漏洞,讓獲得授權的攻擊者洩露防火牆用戶名稱、密碼及利用這些產生的API金鑰,風險值為8.2分。

最後一項CVE-2024-9467是Expedition的反射跨站指令碼(Cross-Site Scripting,XSS)攻擊,可讓攻擊者傳送惡意連結發動釣魚攻擊,導致Expedition瀏覽器會話劫持,而在授權的用戶瀏覽器上執行惡意JavaScript。

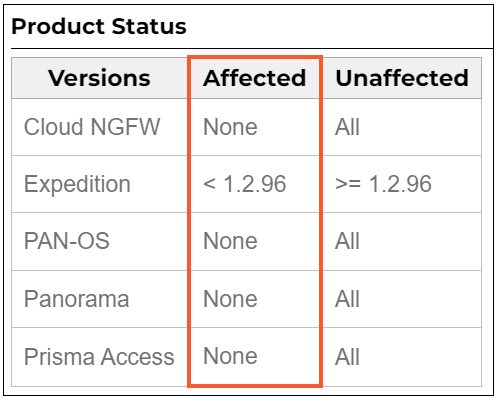

Palo Alto表示,這批漏洞不影響Palo Alto防火牆產品、中央管理平臺Panorama、遠端辦公室安全存取閘道Prisma Access或雲端防火牆Cloud NGFW。

圖片來源/Palo Alto Networks

Palo Alto已發布Expedition 1.2.96修補所有漏洞,其中CVE-2024-9466在更新後會自動移除。廠商尚未發現上述漏洞有被惡意濫用的情形,但是複製攻擊的手法已經公開,因此Palo Alto呼籲,在更新軟體後,所有Expedition用戶名、密碼和API金鑰,或是經Expedition處理的防火牆用戶名、密碼和API金鑰都應輪換。

未能立即安裝最新版本的用戶則應將Expedition授權用戶或主機、網路限縮,若Expedition沒有使用,則應予以關閉。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10