上週末有數起攻擊行動引起資安圈高度關注,其中一起就是伊朗駭客OilRig對於阿拉伯聯合大公國(UAE)及周邊海灣地區攻擊升溫,而其中一種提升權限的方法,就是利用今年6月微軟公告的已知漏洞CVE-2024-30088。

值得留意的是,這些駭客向來針對石油及天然氣相關的關鍵基礎設施下手,一旦得逞,很有可能左右這些能源的供應。

【攻擊與威脅】

Windows核心漏洞遭伊朗駭客OilRig用於提升權限,便於後續植入後門程式

微軟今年6月修補高風險權限提升漏洞CVE-2024-30088,該漏洞存在於Windows作業系統核心,CVSS風險評為7.0分,當時該公司就表示很有可能已經被利用,如今有研究人員證實,駭客確實將其用於攻擊行動。

微軟今年6月修補高風險權限提升漏洞CVE-2024-30088,該漏洞存在於Windows作業系統核心,CVSS風險評為7.0分,當時該公司就表示很有可能已經被利用,如今有研究人員證實,駭客確實將其用於攻擊行動。

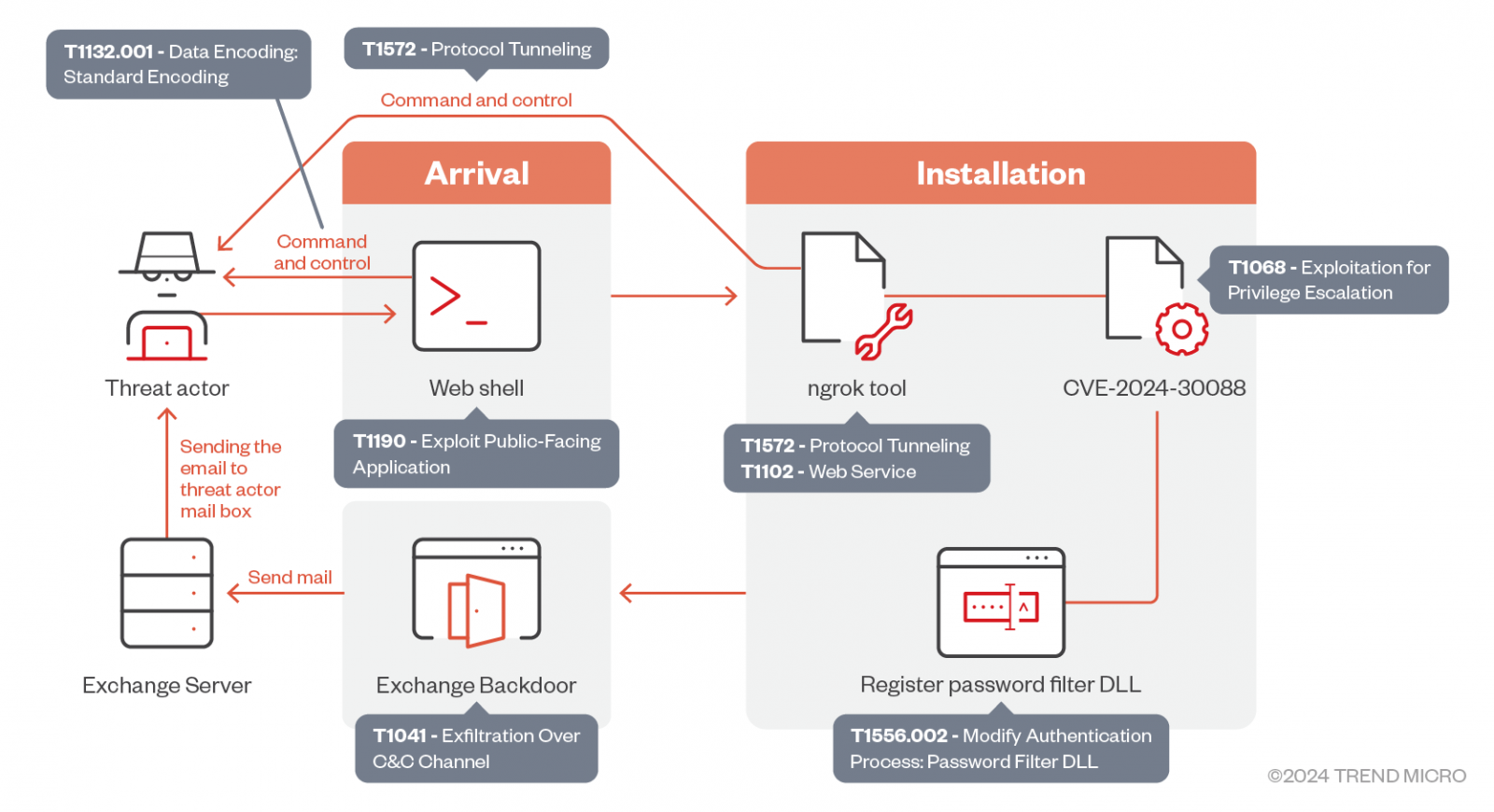

資安業者趨勢科技揭露匿稱為APT34、Europium、Helix Kitten的伊朗駭客組織OilRig近期的攻擊行動,這些駭客主要的攻擊目標是能源產業,尤其是與石油及天然氣相關的關鍵基礎設施,研究人員發現,最近幾個月以來,該組織針對阿拉伯聯合大公國(UAE)及周邊海灣地區政府部門的攻擊行動,出現顯著增加的現象,過程裡駭客運用架構複雜的後門程式,企圖挖掘受害Exchange伺服器的帳密資料,並在作案工具加入CVE-2024-30088,以便於受害環境當中提升權限。

一旦他們成功進入受害組織的網路環境,就會下載遠端管理工具ngrok進行橫向移動,從而存取網域控制器(DC)。過程中駭客使用公開工具RunPE-In-Memory將二進位程式載入記憶體內運作,從而觸發CVE-2024-30088提升權限。

日本電子大廠卡西歐(Casio)證實遭勒索軟體攻擊,造成公司多個系統無法使用,以及數量尚未確定的員工資料及部分客戶個資外洩。附帶一提的是,發動攻擊的駭客組織曾對臺灣廠商下手。

日本電子大廠卡西歐(Casio)證實遭勒索軟體攻擊,造成公司多個系統無法使用,以及數量尚未確定的員工資料及部分客戶個資外洩。附帶一提的是,發動攻擊的駭客組織曾對臺灣廠商下手。

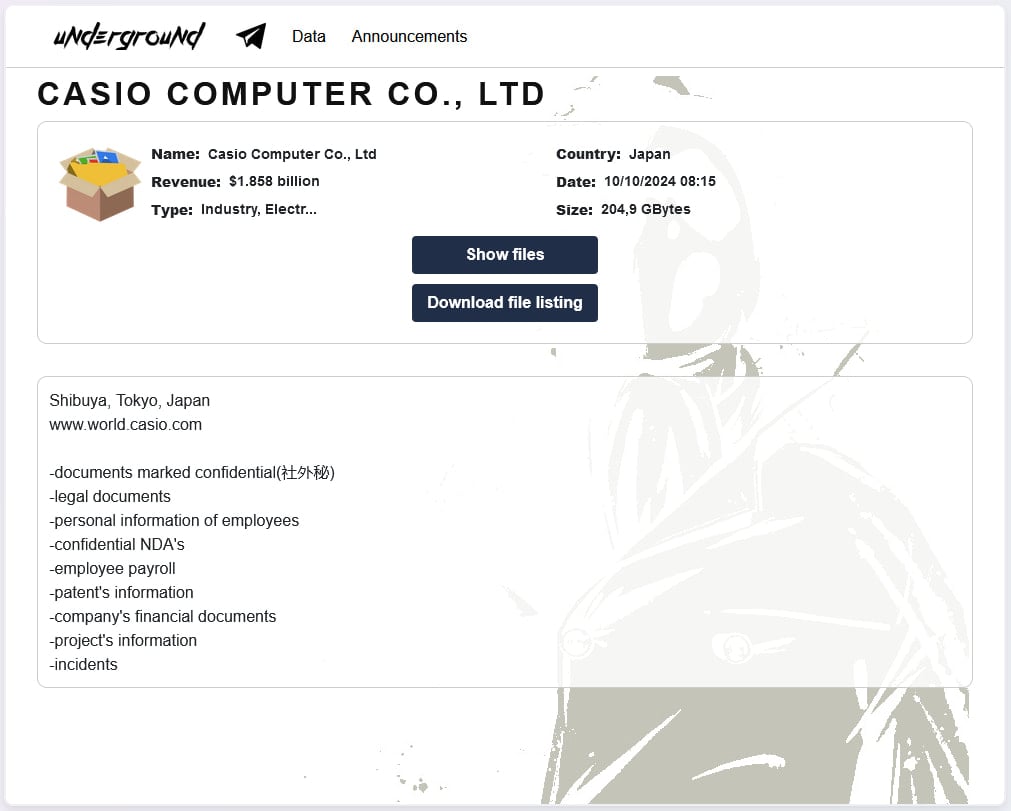

上周卡西歐透過官網公告,10月5日該公司確認遭網路攻擊,經過調查顯示,未經授權的存取,致使該公司部份伺服器故障,造成多個系統無法運作,並導致一些服務斷線迄今。10月11日卡西歐公布初步調查結果,該公司及其關聯公司部分個資和機密資訊已外洩。

而對於攻擊者的身分,根據資安新聞網站Bleeping Computer的報導,很有可能是專門使用勒索軟體Underground從事攻擊行動的俄羅斯駭客組織RomCom(Storm-0978)。根據8月資安業者Fortinet公布調查該組織的結果,指出其中有臺灣的工廠於7月18日受害。

9月俄羅斯防毒軟體業者Dr.Web遇網攻,有烏克蘭駭客聲稱是他們所為

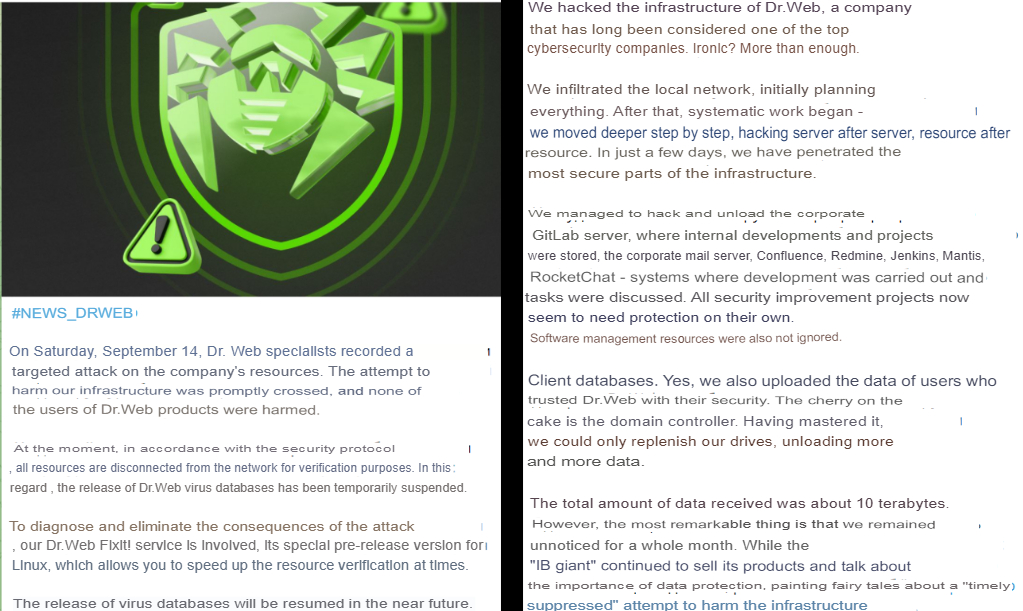

9月17日俄羅斯防毒業者Dr.Web發布公告,指出14日遭遇目標式攻擊,駭客企圖破壞他們的基礎設施,但並未成功。當時該公司將所有的資源切斷網路連線,並進行檢查,他們一度暫停更新病毒特徵碼資料庫。事隔近1個月,這起事故有了新的發展。

9月17日俄羅斯防毒業者Dr.Web發布公告,指出14日遭遇目標式攻擊,駭客企圖破壞他們的基礎設施,但並未成功。當時該公司將所有的資源切斷網路連線,並進行檢查,他們一度暫停更新病毒特徵碼資料庫。事隔近1個月,這起事故有了新的發展。

根據資安新聞網站HackRaed的報導,10月8日有人在支持烏克蘭的駭客論壇DumpForums宣稱,這起事故是他們所為,該組人馬已成功入侵該防毒業者的基礎設施,並在短短幾天內存取伺服器及資源,總共竊得超過10 TB內部資料。

對此Dr.Web在10月9日發布聲明,表示他們知悉有人在Telegram頻道宣稱成功攻擊基礎設施的情況,並強調這些描述大多都是假的,該公司開發環境及客戶資料並未受到這起資安事故影響,他們的軟體元件及病毒資料庫也不會對用戶造成威脅。

OpenAI近日公布非法使用整頓報告,揭露駭客以其AI工具撰寫惡意程式及生成內容,散布到X、Meta等社群平臺發動認知作戰的趨勢。

過去3個月OpenAI偵測並阻止5起使用其模型協助欺騙性行動的隱匿式影響力作戰,其中2起和俄羅斯有關,中國和伊朗相關活動各1起,以及與以色列商業公司有關的活動。其中俄羅斯利用其模型設計X、Telegram、臉書、9GAG等社群平臺的政治宣傳訊息,或開發貼文及按讚機器人,用於對烏克蘭、波羅的海地區用戶認知作戰。疑似與中國公安部有關的駭客組織Spamouflage,利用Meta散布批評異議人士如蔡霞的內容。

伊朗組織國際虛擬媒體聯盟(IUVM)以AI優化網站主題及內容,散布反美、反以色列的內容。以色列則是由民間公司STOIC發動Zero Zeno活動,在社群平臺、YouTube釋放反哈瑪斯、支持占領加薩走廊、反印度執政黨BJP訊息。

其他攻擊與威脅

◆駭客濫用GitHub儲存庫評論埋藏惡意軟體Remcos RAT

◆F5 BIG-IP設備被攻擊者用於偵察、映射網路環境的伺服器

【漏洞與修補】

SAP發布10月例行更新,呼籲用戶儘速修補BusinessObjects重大漏洞

SAP發布10月份例行安全更新,總共包含6則新的資安公告,並更新6則已經發布的公告。根據CVSS風險評分的高低,最嚴重的是在8月已經修補的商業智慧平臺BusinessObjects漏洞CVE-2024-41730。

這項漏洞發生的原因是缺乏身分驗證的檢核,導致在啟用單一簽入(SSO)的企業環境中,攻擊者有機會在未經授權的情況下,竊得登入系統的憑證(Token),CVSS風險達到9.8分。資安業者Onapsis指出,該公司本月更新公告內容,主要是為SBOP BI Platform Servers 4.2 SP009提供對應的修補程式。

Apache Avro軟體開發套件存在高風險漏洞,攻擊者有機會遠端於Java應用程式執行任意程式碼

10月3日Apache基金會發布公告,表明旗下的資料序列化框架Avro存在資安漏洞CVE-2024-47561,該漏洞發生在Java軟體開發套件(SDK),CVSS風險評分達到7.3,影響1.11.3之前的版本,該基金會發布1.11.4及1.12.0修補。

開發團隊表示,問題出在舊版Avro的Java SDK處理Schema過程中,攻擊者有機會觸發漏洞並執行任意程式碼,呼籲用戶儘速套用新版程式,後續他們回答提問時提到:假如使用者能夠提供自己的Schema,任何應用程式都有可能受到影響。

其他漏洞與修補

【資安產業動態】

零信任架構的提出者、也是現任Illumio傳道士John Kindervag表示,零信任的實施可以分成五個步驟,這些步驟目的在於在簡化安全流程,確保系統的每個保護面得到充分保護。

導入零信任的第一步是:明確定義需要保護的核心資產、最具有價值的保護標的為何,就是「保護面」(Protect Surface)。第二步,企業組織必須全面了解系統的交易流,因為只有在理解這些流動的基礎上,才能準確地設計出合適的安全策略,以保護每個保護面。

近期資安日報

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05