今年5月、6月資安業者Sekoia、Proofpoint針對社交工程攻擊行動ClickFix提出警告,指出相關攻擊最早在3月就出現,駭客組織TA571藉由偽造錯誤訊息視窗,引誘使用者上當,執行PowerShell指令碼,並在電腦植入Matanbuchus、DarkGate、NetSupport RAT等惡意軟體,如今Sekoia再度提出警告,又有駭客加入ClickFix攻擊的行列,他們利用冒牌Google Meet視訊會議網站,對於Windows和macOS使用者散布竊資軟體。

研究人員在這波ClickFix攻擊行動,觀察到駭客使用多種誘餌,包含要求更新Chrome、修正PDF轉檔網站PDF Simpli錯誤、要求加入臉書社群、通過reCAPTCHA圖靈驗證等,但最引起他們注意的事故,是利用冒牌Google Meet網頁發動的攻擊行動。

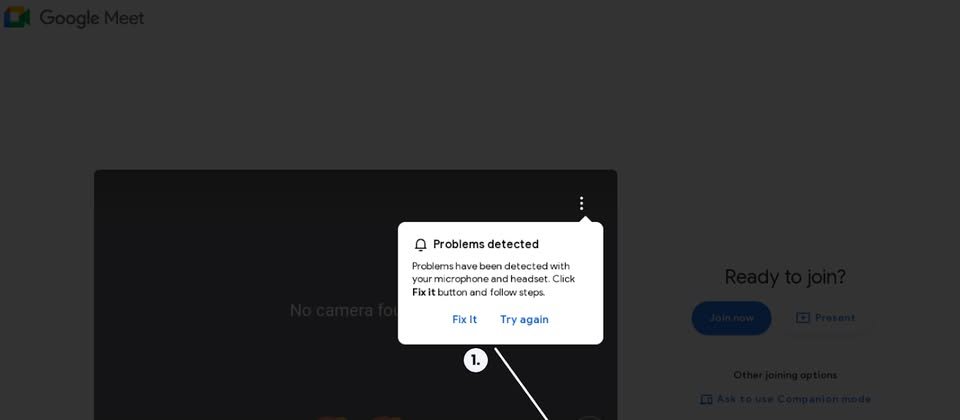

駭客在這些視訊會議網頁上,佯稱麥克風或是耳機出現異常,引誘使用者按下Fix it或Try Fix,然而使用者若是依照指示操作,對方就會在Windows電腦植入竊資軟體StealC、Rhadamanthys,macOS用戶也無法倖免,因為駭客會趁機散布另一款竊資軟體AMOS Stealer。

對於攻擊者的身分,研究人員指出是名為Slavic Nation Empire(又名Slavice Nation Land)、Scamquerteo的團體,而這兩組人馬隸屬加密貨幣詐騙集團Marko Polo、CryptoLove。值得一提的是,這些駭客似乎採用相同的ClickFix範本打造冒牌Google Meet網站,這代表兩個團體很有可能共享相關資源,若從攻擊者使用的基礎設施及網域的管理角度而言,研究人員推測很有可能由另一組人馬經營。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-11

2026-02-10

2026-02-09

2026-02-10