資安業者AhnLab指出,他們與韓國國家網路安全中心(NCSC)聯手,揭露利用零時差漏洞CVE-2024-38178的攻擊行動Operation Code on Toast,這項漏洞存在於IE瀏覽器,CVSS風險為7.5分,微軟獲報後在今年8月修補。

研究人員指出,這起攻擊行動背後的主謀,是外號為TA-RedAnt、RedEyes、APT37的北韓駭客ScarCruft,這些駭客的主要目標包含脫北者,以及參與北韓事務的人士。而在這次攻擊行動裡,他們針對IE的JavaScript引擎元件jscript9.dll下手,危害名為Toast的廣告程式系統。

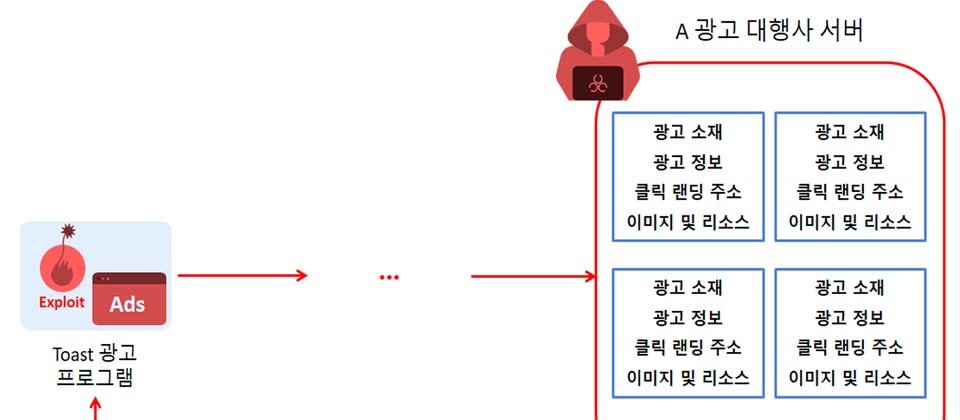

一旦駭客得逞,就會將漏洞利用程式碼注入伺服器的廣告指令碼,當程式下載並呈現廣告內容,就會觸發這項漏洞,而且,過程中無須使用者進行互動。

這項漏洞之所以發生,起因是IE的JavaScript引擎在最佳化過程裡,會將其中一種類型的資料誤以為另一種資料,從而導致類型混淆。

為了利用這項漏洞,攻擊者引誘使用者在安裝Toast廣告程式的電腦下載惡意軟體,等到成功感染系統之後,攻擊者就能執行各種惡意行為。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10

Advertisement