中國駭客組織Evasive Panda最近動作頻頻,先是使用後門程式Macma攻擊臺灣及美國的macOS用戶,後來對網際網路服務供應商(ISP)發動DNS中毒攻擊,再對不安全的軟體更新機制下手,最近有研究人員指出,這些駭客最近2年開發了惡意軟體工具包,專門偷取企業組織的雲端資料。

值得留意的是,這款工具包在駭客從事攻擊行動2年後才被發現、揭露,且有部分元件用途仍不明朗,代表相關行蹤可能相當不易察覺。

【攻擊與威脅】

中國駭客開發專偷雲端資料的惡意軟體工具包,前兩年臺灣有政府機關與宗教組織遇害

駭客鎖定雲端服務來進行偵察、收集資料的情況,近期有不少研究人員對這樣的現象提出警告,如今有資安業者發現,他們看到駭客專門打造一組工具包,用來從雲端服務存取、搜尋企業組織的機敏資料。

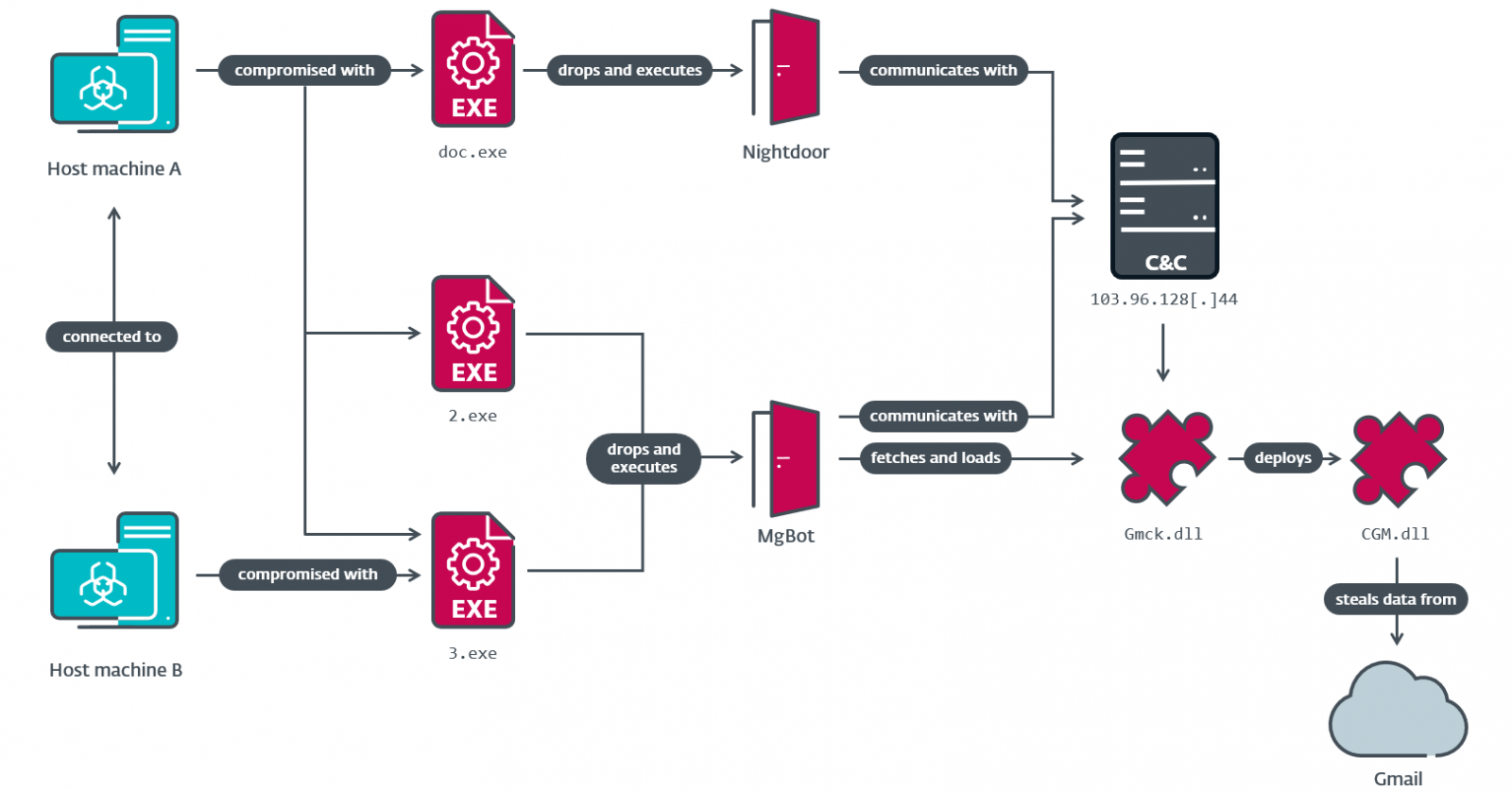

資安業者ESET指出,中國駭客組織Evasive Panda於2022年至2023年攻擊臺灣政府機關和宗教團體,過程中利用名為CloudScout的工具包,攔截連線階段(Session)及Cookie,而能從多種雲端服務挖掘資料。此外,該工具包還能透過外掛程式擴充功能,並與該組織慣用的另一款惡意軟體框架MgBot緊密協作。

研究人員發現這起攻擊的緣由,在於他們偵測到該組織於臺灣某個政府機關部署3個過往未被揭露的.NET模組CGD、CGM、COL,而這些元件的主要功能,就是藉由挾持網路的連線階段內容,而能存取Google Drive、Gmail、Outlook等公有雲服務。研究人員提及,駭客主要透過瀏覽器組態竊得Cookie,然後在特定的網路連線請求當中利用,從而得到雲端服務的存取權限。

華爾街日報先後於9月底至10月初報導,中國駭客Salt Typhoon已成功入侵美國多家網際網路服務供應商(ISP),目的是滲透美國政府的竊聽系統並收集情報,駭客潛入的業者包含AT&T、Verizon、Lumen,如今美國政府也發布公告,證實中國資助的駭客非法存取他們的電信基礎設施。

10月25日美國聯邦調查局(FBI)與網路安全暨基礎設施安全局(CISA)發布聯合聲明,表示他們正在調查中國駭客未經授權存取電信業者基礎設施的行為。

究竟攻擊者的身分為何?這份公告並未透露,也沒具體交代資安事故發生的經過。但此公告一出,外界不禁懷疑可能與Salt Typhoon的網路間諜活動有關。值得留意的是,中國駭客的攻擊行動不光針對美國,相鄰的加拿大也是目標。

根據資安新聞網站SecurityAffairs、Bleeping Computer的報導,上週末有人在駭客論壇BreachForums兜售法國大型網路服務供應商(ISP)Free的內部資料,他們聲稱握有19,192,948筆客戶帳號資料,以及511萬筆國際銀行帳戶號碼(IBAN)。對此,10月26日Free向法新社透露證實資料外洩的情況,表示他們因管理工具遭到鎖定而遇害,導致部分個資遭到未經授權存取。

而對於外洩的資料,Free強調不含密碼、無銀行卡片,也沒有電子郵件、簡訊、語音訊息等通訊內容。該公司表示,他們的服務及營運並未受到這起資料外洩事故影響。該公司已向法國國家資訊科技和公民自由委員會(CNIL)、國家資訊系統安全局(ANSSI)通報此事,並採取法律行動。

其他攻擊與威脅

◆俄羅斯駭客UNC5812偽裝成與烏克蘭友好組織,意圖透過Telegram散布惡意程式

◆俄羅斯駭客APT29利用惡意RDP組態檔案入侵組織網路環境

◆勒索軟體Fog鎖定SonicWall防火牆的VPN功能而來,意圖入侵企業網路環境

◆後門程式Rekoobe鎖定交易社群網站TradingView用戶而來

其他漏洞與修補

【資安防禦措施】

10月24日美國總統拜登(Joe Biden)發布首個與人工智慧(Artificial Intelligence,AI)有關的國家安全備忘錄(National Security Memorandum,NSM),其三大重點為確保美國引領全球的AI發展,利用尖端的AI技術推動美國國家安全,以及推動AI的國際治理。

上述三大重點支柱的細項包括:拜登簽署《晶片法案》(CHIPS Act)以投資開發AI系統所需的大量高階晶片;將競爭對手針對美國AI產業的間諜行動的情報列為最高優先等級;指定AI安全研究所(AI Safety Institute)作為美國AI產業的主要聯繫窗口;加強對National AI Research Resource的支持,以讓大學、民間與小企業的研究人員可進行有意義的AI研究,而非只仰賴大企業。

為了讓美國國防工業產業(DIB)的供應鏈業者,有足夠的時間準備、理解和實施CMMC規則(CMMC Rule)的各種要求,以及解決任何CMMC評估、啟動過程中遭遇到的各種問題,並提供培訓所需的評估人員時間,美國國防部(DoD)為CMMC規則制定了三年、四階段的推動計畫。

美國國防部會分成四個階段推動CMMC規則(CMMC Rule),第一階段也就是初步實施階段(Initial Implementation),自《48 CFR規則》(48 CFR Rule)生效日期開始;在適用的情況下,招標將要求CMMC認證等級第一級(Level 1)或第二級(Level 2)認證的自我評估(Self - Assessment)。

第二階段在第一階段開始後的12個月啟動,在適用的情況下,美國國防部會在相關的國防採購招標案中,要求相關的業者必須取得CMMC認證等級第二級的第三方認證(C3PAO)。

近期資安日報

【10月28日】上周四勒索軟體RansomHub聲稱攻擊臺灣被動元件製造廠

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06