惡意程式朝向模組化設計的現象,可說是越來越普遍,因為攻擊者藉此能夠彈性搭配不同的外掛模組,從事各式活動,本週資安業者Fortinet揭露的Winos 4.0,就是典型的例子。

研究人員特別提到,Winos 4.0已從一般的後門程式發展成惡意程式框架,功能與滲透測試工具Cobalt Strike、Silver相當,攻擊者能藉此控制受害電腦並執行多種惡意行為。

【攻擊與威脅】

中國遊戲玩家遭到鎖定,駭客利用惡意框架Winos 4.0從事攻擊行動

今年6月資安業者趨勢科技揭露駭客組織Void Arachne的攻擊行動,他們鎖定簡體中文用戶,聲稱提供中國常見的應用程式,以及人工智慧工具,意圖在受害電腦部署惡意程式Winos 4.0,如今攻擊手法出現變化。

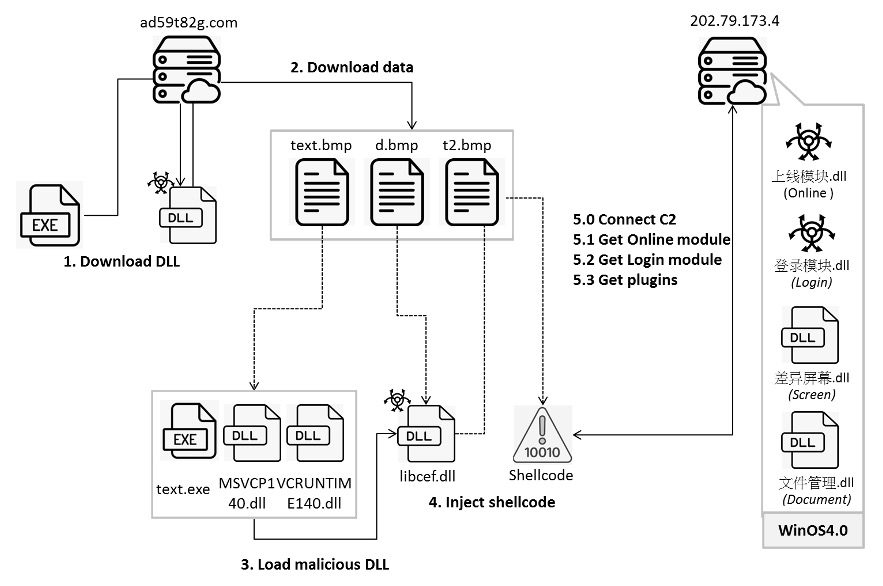

資安業者Fortinet指出,他們看到最新一波的Winos 4.0攻擊行動,攻擊者聲稱提供遊戲安裝程式與最佳化工具,一旦使用者執行安裝,電腦就會從特定的網域搜尋BMP圖檔,並使用XOR演算法解碼,取得名為you.dll的程式庫檔案,進行一連串的攻擊行動。

針對這項惡意程式的發展,研究人員指出Winos 4.0已從原本趨勢科技找到的後門程式,發展成能夠搭配多種外掛的惡意程式框架,功能已與滲透測試工具Cobalt Strike、Silver相當,能被用於控制受害電腦並具備多種功能。

駭客鎖定Windows電腦散播惡意捷徑檔,若不慎點選,會執行內含後門的虛擬機器

利用虛擬機器(VM)從事攻擊行動的事故,約莫5至10年前曾出現數起,當時駭客使用搭配舊版視窗作業系統(如Windows XP)的VM,意圖繞過受害電腦的資安防護機制,進行惡意活動,如今類似的攻擊行動再度出現。

資安業者Securonix揭露名為Cron#Trap的資安事故,他們在調查利用惡意捷徑檔案(LNK)的攻擊行動當中,發現該檔案一旦執行,就會載入並啟動以QEMU打造的Linux環境,而且,這些VM已經事先設置了後門程式,啟動後會自動與C2進行連線。

研究人員指出,由於在開發環境或是研究經常會使用QEMU,攻擊者運用這樣的做法,能夠在受害電腦維持隱形的狀態,並進行後續的惡意活動,且難以被防毒軟體察覺。研究人員提到,這是他們首度看到有攻擊者將QEMU用於挖礦以外的攻擊行動。

其他攻擊與威脅

◆惡意軟體SteelFox利用自帶驅動程式手法竊取信用卡資料、挖掘加密貨幣

◆攻擊行動VEILDrive濫用微軟旗下服務,意圖發動網釣攻擊、散布惡意軟體

◆駭客組織Anonymous Sudan近2年發動逾3.5萬次DDoS攻擊

【漏洞與修補】

11月6日思科發布資安公告,指出旗下工業級無線路由器Ultra-Reliable Wireless Backhaul(URWB)搭配的軟體系統當中,網頁管理介面存在重大層級漏洞CVE-2024-20418,攻擊者可在未經授權的情況下,遠端使用root權限,在作業系統底層執行命令注入攻擊,CVSS風險達到10分(滿分10分)。

這項漏洞影響執行URWB作業模式的部分機種,包含:Catalyst IW9165D Heavy Duty Access Points、Catalyst IW9165E Rugged Access Points and Wireless Clients,以及Catalyst IW9167E Heavy Duty Access Points。

對此,該公司已發布軟體更新,並強調這項漏洞沒有其他緩解措施能夠因應,呼籲IT人員應儘速採取行動。截至目前為止,該公司尚未察覺此漏洞遭到惡意利用的情況。

其他漏洞與修補

◆ServiceNow修補重大層級的沙箱逃逸漏洞CVE-2024-8923

【資安產業動態】

CrowdStrike買下SaaS安全控管業者Adaptive Shield

今年造成全球數百萬Windows電腦當機的主要EDR資安廠商CrowdStrike,周三(11月6日)宣布同意買下專精SaaS安全領域的以色列資安業者Adaptive Shield,CrowdStrike宣稱,在買下Adaptive Shield之後,他們成為唯一能為整個現代雲端生態體系統,提供全面性端對端保護,來協助客戶對抗身分驗證相關攻擊的資安業者。

CrowdStrike認為,買下Adaptive Shield將讓該公司得以提供從本地端、雲端到SaaS一致的端對端保護,在整個雲端生態體系中防範與身分驗證相關的攻擊行動。

雙方並未公布交易金額,僅說預計於CrowdStrike的第四財季完成。CrowdStrike的2025財年第四季指的是今年11月至明年1月,而外傳該交易價值3億美元。

Google周二(11月5日)宣布,明年起將強制Google Cloud用戶採用多因素身分驗證(MFA)。根據該公司統計,目前仍有30%用戶尚未部署。有鑑於網路釣魚及被竊憑證依然是駭客的首要攻擊媒介,使得Google決定強制用戶全面採用。

此政策將分階段展開,第一階段屬於推廣鼓勵時期,即日起Google Cloud用戶就會在控制臺中看到有關MFA的資訊與各種資源,協助用戶規畫與測試MFA的部署;明年初進入第二階段,將要求以密碼登入的所有Google Cloud用戶採用MFA,包括Google Cloud主控臺、Firebase主控臺、gCloud等,若要繼續使用便必須註冊MFA。

第三階段則是鎖定採用聯合身分驗證的用戶,預計於明年底實施。屆時使用者在造訪Google Cloud之前,必須向主要的身分提供者啟用MFA,或者是直接於Google帳戶中新增MFA。

近期資安日報

【11月6日】國際警方破獲2.2萬個用於網釣及勒索軟體攻擊的惡意IP位址

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10