駭客先對合法網站下手,再對瀏覽網站的使用者發動攻擊的情況,過往陸續傳出這類事故,但類似的攻擊出現新的手法:攻擊者先在合法網站植入惡意程式,從而影響搜尋引擎的結果,將上網搜尋的使用者導向駭客的惡意網站。資安業者趨勢科技指出,這樣的威脅有越來越嚴重的趨勢,截至目前為止,他們已看到6組人馬從事相關攻擊,甚至有共用部分基礎設施的情況。

【攻擊與威脅】

冒牌電子商務網站透過SEO下毒散布,攻擊者先攻擊合法網站左右搜尋引擎結果,引誘受害者上門

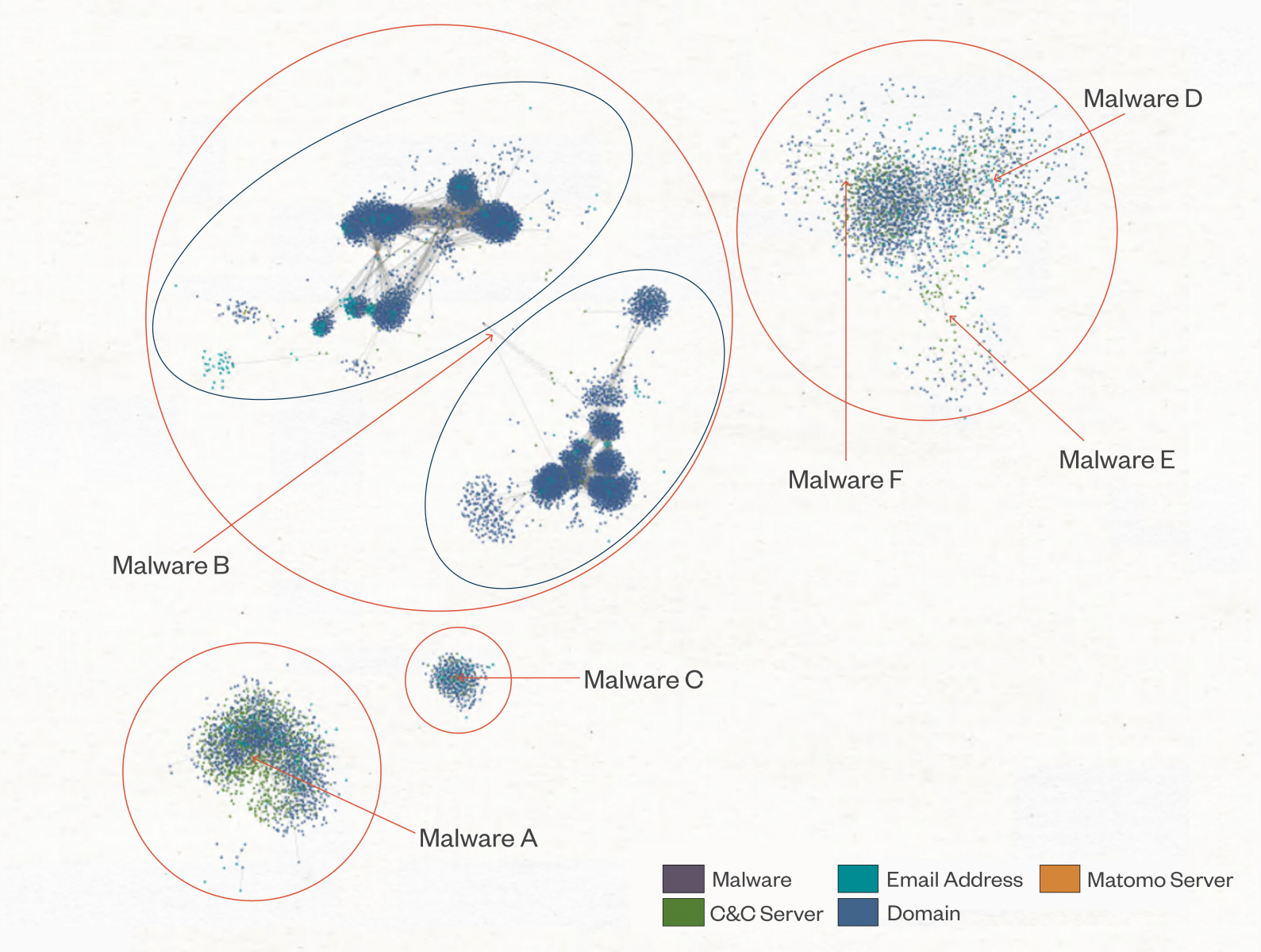

資安業者趨勢科技與日本警界、學界、資安學界聯手調查,他們要緝捕透過搜尋引擎最佳化(SEO)散布的惡意軟體家族,此次公私協防對象涵蓋香川大學、神奈川縣警察總部、千葉縣警察總部、日本網路犯罪控制中心(JC3)等多個組織,並指出駭客疑似彼此共用基礎設施,從而儘可能提高搜尋引擎最佳化下毒(SEO Poisoning)攻擊的成功機率。

根據上述機構的觀察,最近幾年冒牌電子商務網站數量暴增,2023年JC3獲報的網站數量有47,278個,相較於2022年的28,818個,多出超過六成。攻擊者先對合法網站下手,植入SEO惡意軟體,而這些軟體會影響搜尋引擎的查詢結果,導致使用者搜尋會看到駭客廣告的內容,並被引導到冒牌電子商務網站。

他們後續總共找出6個SEO惡意軟體家族進行調查,分析227,828個假電子商務網站、1,242個C2伺服器,結果發現,其中有3組人馬僅使用單一、專屬的惡意軟體犯案,但有1組人馬相當不同,因為他們同時運用多種惡意軟體家族,從事攻擊行動。

在散布惡意軟體的手法當中,搜尋引擎最佳化下毒(SEO Poisoning)可說是相當常見,通常攻擊者會假借提供常見的應用程式及遊戲,或是破解軟體、盜版軟體的名義,引誘Google搜尋的使用者上當,但如今,有人專門針對喜好特定動物的人士而來。

在散布惡意軟體的手法當中,搜尋引擎最佳化下毒(SEO Poisoning)可說是相當常見,通常攻擊者會假借提供常見的應用程式及遊戲,或是破解軟體、盜版軟體的名義,引誘Google搜尋的使用者上當,但如今,有人專門針對喜好特定動物的人士而來。

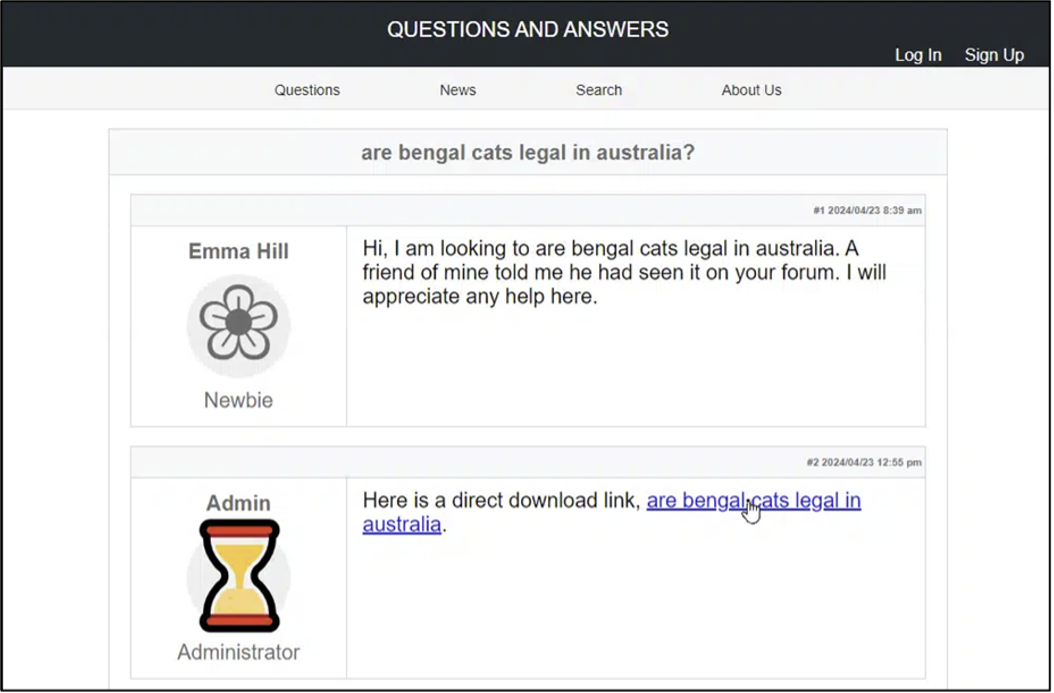

資安業者Sophos揭露最新一波惡意程式GootLoader的攻擊行動,本來攻擊者就會透過搜尋引擎最佳化中毒的手法,來取得受害電腦的初始入侵管道,這次也不例外,但這波攻擊有所不同,駭客鎖定的對象,竟是詢問在澳洲養孟加拉貓是否合法的使用者。這種專門針對特定地區愛貓人士的情況,其實並不常見。

根據研究人員的調查,3月底他們在MDR用戶環境當中,察覺新的GootLoader變種開始積極活動的跡象,循線調查發現,攻擊者透過搜尋引擎最佳化中毒手法,藉由Google搜尋將使用者導向特定網路論壇,而使用者詢問的問題,是有關在澳洲養孟加拉貓是否需要執照(Do you need a license to own a Bengal cat in Australia),一旦他們執行搜尋,檢索結果列出的第一項網址,就是駭客放置的惡意廣告。

下載GitHub電腦版請小心!攻擊者透過多個管道散播假冒此工具的惡意軟體Fickle Stealer

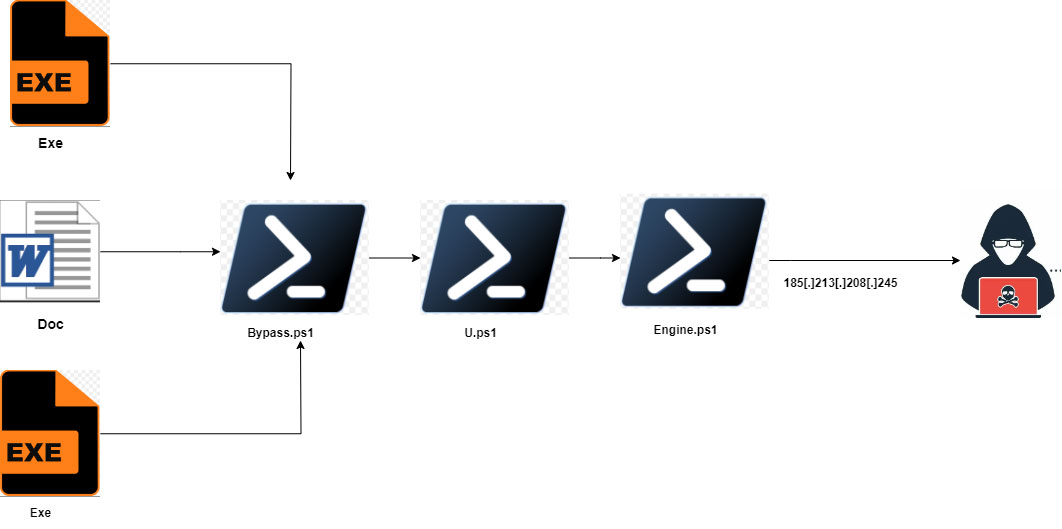

近期新的竊資軟體(Infostealer)不斷出現,並採取多階段攻擊的手段,而能夠繞過視窗作業系統及端點防護軟體的偵測,並挖掘各式機敏資料,傳送給攻擊者。

例如,今年5月資安業者Trellix發現的Fickle Stealer,就是典型的例子。這款惡意程式以Rust打造而成,攻擊者透過多種媒介進行散布,從而在瀏覽器及多種應用程式收集帳密資料、上網記錄、信用卡資料等個資,特別的是,該惡意軟體透過PowerShell指令碼繞過使用者帳戶控制(UAC),並具備能迴避防毒軟體偵測的機制,甚至能在東窗事發後顯示錯誤訊息掩飾,並自我刪除。

值得一提的是,駭客將其偽裝成Windows版GitHub應用程式,並帶有無效簽章。他們使用GitHub, Inc的名義進行簽章,而第二簽章則是署名為Microsoft Public RSA Time Stamping Authority,攻擊者這麼做的目的,顯然是企圖讓此惡意程式的來源看起來合法。

道高一尺,魔高一丈,攻擊者持續使用新的手段逃避資安防護,引起研究人員關注。資安公司Perception Point警示,近期興起的ZIP檔案串接手法(ZIP Concatenation)正在被攻擊者積極利用,用於規避安全檢測。資安研究人員揭露近期利用該技術的攻擊事件,釣魚郵件中附有名為SHIPPING_INV_PL_BL_pdf.rar的壓縮檔案,誘導受害者下載並開啟。

這種攻擊手法將多個ZIP檔案串接成單一檔案,使惡意軟體得以隱藏在檔案結構中增加隱蔽性,由於不同解壓縮工具的顯示差異,使部分惡意內容不易被察覺,而對使用者構成更大的威脅。

以上述的壓縮檔案為例,使用者若以7-Zip開啟會看到無害的PDF檔案,但如果使用WinRAR或是Windows檔案總管開啟,駭客刻意隱匿的惡意檔案就會現身。

其他攻擊與威脅

◆因第三方供應商遭受MOVEit事故波及,Amazon證實資料外洩

◆惡意NPM套件鎖定Roblox開發者而來,意圖進行供應鏈攻擊

◆勒索軟體Ymir夥同竊資軟體RustyStealer,攻擊受害組織

◆中國駭客Earth Estries濫用視窗作業系統內建防毒元件,持續於受害環境活動

◆安卓惡意軟體SpyNote假冒防毒軟體,暗中在後臺取得多項權限

【漏洞與修補】

趨勢科技漏洞懸賞專案ZDI的研究人員發現,日本車廠馬自達(Mazda)的車載系統Connect Connectivity Master Unit(CMU)有多項漏洞,可讓駭客執行程式碼,最嚴重者可影響車輛安全,受影響車款包括最受歡迎的Mazda 3,涵蓋2014至2021年式的車款。

研究人員發現到的6項漏洞,多半源自處理輸入指令時「消毒」(sanitization)不夠充分,讓接近裝置的攻擊者可以連上USB裝置,像是將iPod或外接硬碟連接CMU展開攻擊。成功濫用這些漏洞可讓攻擊者以root的權限執行任意程式,造成阻斷服務攻擊,或讓系統無法作用,甚至影響行車安全。

值得注意的是,ZDI指出,這些漏洞目前尚未修補,他們也沒有公布通報的過程,以及業者回應經過。

近期資安日報

【11月11日】6.1萬臺D-Link網路儲存設備存在重大層級命令注入漏洞

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13