今年10月兆勤(Zyxel Networks)針對旗下USG Flex、ATP系列防火牆用戶提出警告,他們在歐洲、中東、非洲地區(EMEA)偵測到鎖定該廠牌設備的攻擊行動,這幾天有其他資安業者發布相關報告,指出此類威脅很可能與勒索軟體攻擊有關。針對上述情況我們也向兆勤進行確認,在截稿之前尚未得到回應。

19日資安業者Sekoia針對近期出現的勒索軟體Helldown提出警告,他們發現這些駭客最早從8月5日開始活動,截至11月7日,攻擊者聲稱有31家企業組織受害,而且大部分是中小企業、位於美國,部分受害企業組織位於歐洲。值得留意的是,這群駭客也將兆勤的歐洲分公司(Zyxel Europe)列於受害者名單。

原本的攻擊活動主要是針對Windows電腦而來,但到了10月底,駭客進一步打造Linux版變種,用於攻擊VMware ESXi虛擬化平臺,使得該勒索軟體破壞範圍更為廣泛。

研究人員對於勒索軟體程式進行分析,指出Windows版勒索軟體是以外流的LockBit 3.0建置工具開發而成,能在執行檔案前進行一系列作業,以便加密工作順利執行。

其中包括透過指令碼終止特定處理程序,並刪除磁碟區陰影複製(Shadow Copy)的備份資料,並檢查是否取得特殊權限,以便後續將檔案加密並留下勒索訊息,最終清理作案痕跡,將指令碼及勒索軟體刪除,然後將電腦關機。

至於Linux版變種,研究人員指出,駭客並未如同Windows版採用高度混淆處理,以及防除錯等反分析的機制。再加上這種針對虛擬化平臺的勒索軟體當中,通常會具備的終止虛擬機器(VM)功能,並未實際提供,因此他們推測,Linux版勒索軟體仍在開發的階段。

針對攻擊者鎖定兆勤防火牆做為入侵受害組織的管道,研究人員提出他們掌握的線索。首先,他們在11月4日確認至少有8家企業受害,其中一家在8月受害的企業,當時利用該廠牌防火牆架設IPSec VPN,另有2家企業在遇害後,換成其他品牌的防火牆。

他們也提及9月下旬兆勤論壇有許多防火牆用戶通報,搭配5.38版韌體的防火牆遭到入侵,駭客植入名為zzz1.conf的檔案,並建立名為OKSDW82A的帳號。研究人員針對上述CONF檔案進行分析,指出他們經過Base64編碼解密,取得針對MIPS架構系統打造的ELF執行檔,研究人員推測,此檔案可能與兆勤歐洲分公司遭入侵有關。

再加上10月9日兆勤發布的資安公告當中,提及有駭客針對該廠牌防火牆發動攻擊,藉由特定弱點建立SUPPOR87、SUPPOR817,或是VPN的使用者帳號,根據上述資訊,研究人員認為勒索軟體Helldown入侵受害組織網路環境的管道,就是利用兆勤防火牆的弱點而得逞。

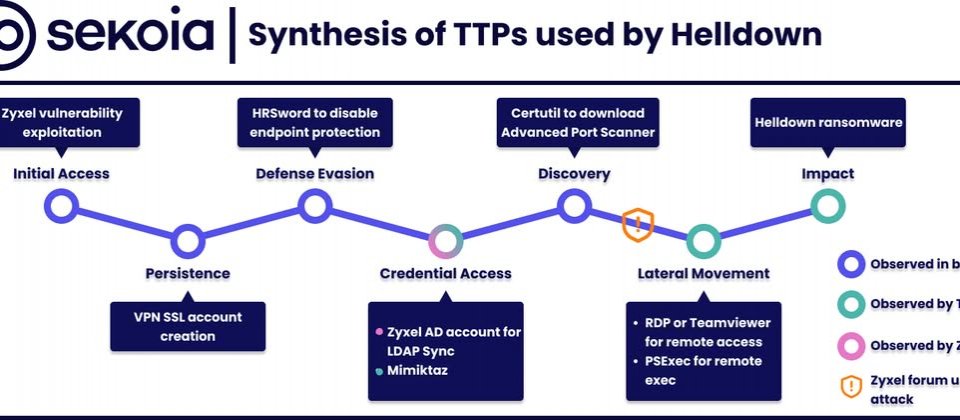

他們提及另一家資安業者Truesec經手的勒索軟體Helldown攻擊事件回應,駭客利用兆勤防火牆漏洞入侵,並指出其戰術、手法、流程(TTP),與他們從兆勤論壇用戶得知的一致。攻擊者利用SSL VPN存取名為OKSDW82A的帳號,濫用網域控制器的LDAP同步機制取得相關帳密,並進一步偵察,直到遭到EDR系統攔截才被中斷。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05