隨著國際政治局勢日益緊張,在國防產業占有重要地位的航太領域,這兩年也成為攻擊目標,而這些駭客多半是鎖定美國而來,但如今,有駭客廣泛針對多個國家攻擊航太產業。

例如,近期伊朗駭客組織APT35的攻擊行動,就是典型的例子,這些駭客針對航太及半導體產業,架設冒牌徵才網站來引誘特定人士上當,從而於受害電腦植入惡意程式。

【攻擊與威脅】

伊朗駭客APT35鎖定航太及半導體產業,利用假徵才網站發動攻擊

擁有Charming Kitten、Mint Sandstorm等外號的伊朗駭客組織APT35,自2014年出沒以來,主要的攻擊範圍在中東及美國,針對能源、政府機關、科技服務單位下手,但在最近一起攻擊行動裡,這些駭客因為擴大活動的範圍,而引起資安研究人員的注意。

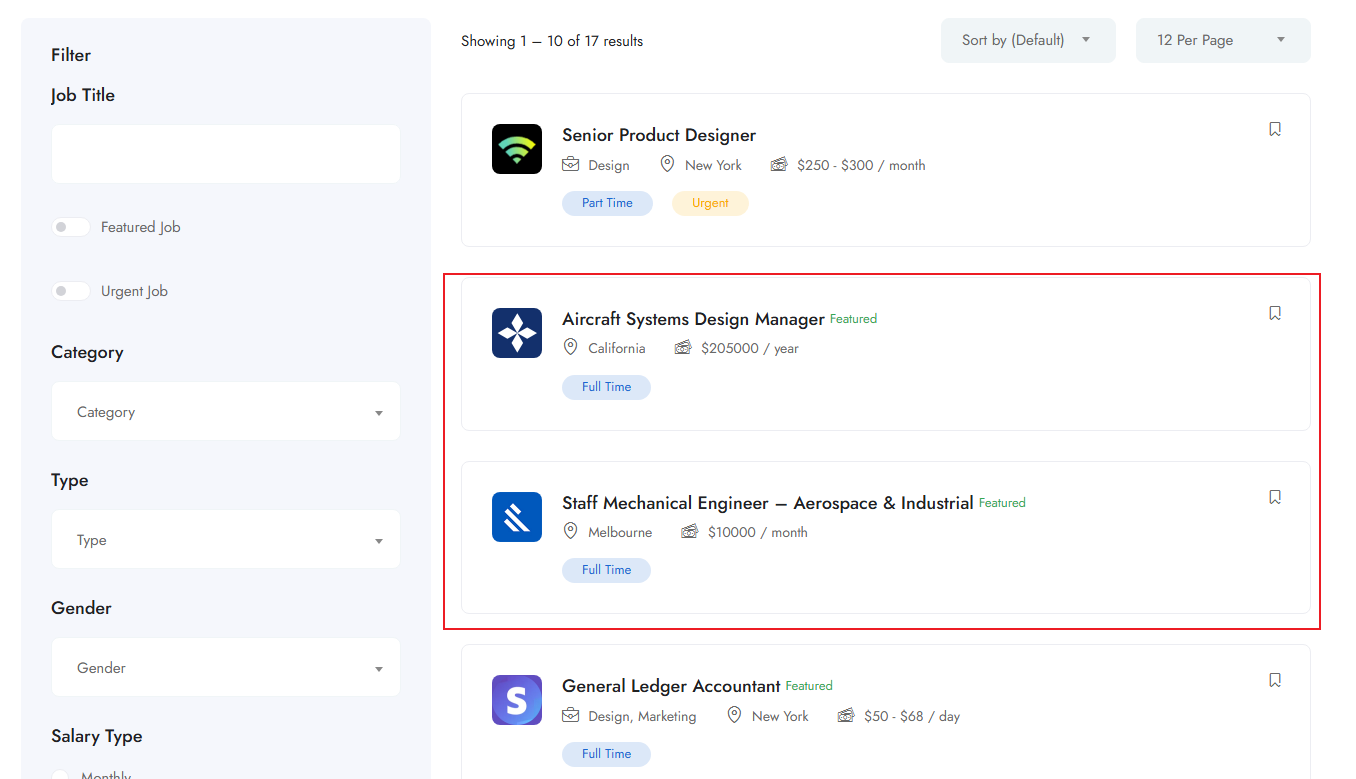

威脅情報業者ThreatBook指出,他們發現APT35最新一波攻擊,鎖定航太及半導體產業而來,攻擊範圍橫跨美國、泰國、阿拉伯聯合大公國(UAE)、以色列。駭客運用假造的徵才網站及公司網站,並要求使用者必須透過VPN存取為由,誘騙他們下載惡意程式並執行。過程中對方濫用合法雲端服務,例如:OneDrive、Google Cloud、GitHub,從而隱匿行蹤。

針對這起資安事故的發現,研究人員表示是發現專門針對航太產業的冒牌徵才網站,該網站提供授權存取的應用程式,當中摻入了黑、白兩種惡意軟體元件(研究人員對於APT35使用的惡意軟體歸納為兩種型態,但並未說明相關定義),主要的攻擊目標,他們推測是泰國專精無人機設計的專家。經過一系列的分析,研究人員確認攻擊者的身分就是APT35。

11月12日美國網路安全暨基礎設施安全局(CISA)發布漏洞濫用的產品資安警示,其中一個是關於思科ASA防火牆設備,他們確認跨網站指令碼(XSS)漏洞CVE-2014-2120已被用於攻擊行動,並將其加入已遭利用漏洞列表(KEV),要求聯邦機構必須在12月3日完成修補,如今思科也證實這項漏洞遭到利用的現象。

思科12月2日更新公告內容,表示他們的產品事件回應團隊(PSIRT)於11月得知情報,確認有人嘗試在實際攻擊利用這項漏洞,因此呼籲用戶應升級軟體,以緩解這項弱點。

12月3日上市餐飲集團新天地於股市公開觀測站發布重大訊息,公告他們遭受DDoS攻擊的情況。事發當下,該公司立即啟動相關防禦機制因應。

對於這起事故可能會造成的影響,新天地指出,目前評估未有個資或內部文件資料外洩的情況,對於公司的營運,沒有重大影響。他們將持續提升網路及資訊基礎架構的安全管控,以確保資訊安全。

其他攻擊與威脅

◆配置錯誤的Docker API成目標,攻擊者企圖部署惡意軟體Gafgyt,並發動DDoS攻擊

◆Cloudflare Pages、Workers服務遭到駭客濫用的情況大幅增加

【漏洞與修補】

Veeam發布新版備份集中管理工具,修補遠端執行程式碼重大漏洞

備份與資料保護軟體廠商Veeam,於12月3日發布Veeam Service Provider Console(VSPC)遠端管理控制臺的2個漏洞,這些漏洞會影響8.1.0.21377版以前,以及更早8.x與7.x版的VSPC,該公司釋出修補版本8.1.0.21999。

首先,是嚴重性高達9.9分的重大漏洞CVE-2024-42448,當VSPC管理代理程式在Veeam管理伺服器上獲得執行的授權時,將能在伺服器遠端任意執行各種程式碼。

其次,是嚴重性7.1分的低風險漏洞CVE-2024-42449,當VSPC管理代理程式在伺服主機上獲得授權時,有可能導致洩漏VSPC伺服器主機服務帳戶的NTLM雜湊,並刪除伺服器上的檔案。

Progress於9月修補的WhatsUp Gold重大層級漏洞,發現問題的資安研究人員公布細節

今年9月軟體業者Progress發布24.0.1版網管軟體WhatsUp Gold,修補6項漏洞,其中有2項CVE-2024-8785、CVE-2024-46909為重大層級,但當時該公司僅有列出CVE編號、通報者,以及漏洞的風險評分,並未對漏洞進一步說明,如今通報漏洞的研究人員透露CVE-2024-8785的細節。

CVE-2024-8785是由資安業者Tenable通報,他們在12月2日公開這個嚴重程度為9.8分的漏洞,發生在名為NmAPI.exe的元件,為能夠竄改Windows機碼的遠端程式碼執行(RCE)漏洞,未經授權的攻擊者有機會利用這項弱點,於目標系統遠端執行任意程式碼。對於漏洞濫用的概念性驗證作法,研究人員也提出說明,幫助大家理解這項漏洞的嚴重性。

其他漏洞與修補

◆Trellix公告資安管理平臺ESM重大漏洞,用戶若不處理攻擊者可執行RCE攻擊

【資安防禦措施】

韓國警方逮捕執行長及5名員工,起因是在生產的衛星接收器埋入DDoS攻擊功能

為他人打造網路攻擊工具,很有可能會吃上官司。11月28日韓國國家警察局宣布,他們逮捕1名執行長及5名員工,原因是這些人涉嫌製造含有DDoS攻擊能力的衛星接收器,而被買家用於攻擊競爭對手。

這些人所屬的公司自2017年與買家往來,向他們銷售衛星接收器,到了2018年11月,買家要求設備必須含有DDoS攻擊能力,該製造商從2019年1月至2024年9月向他們賣出24萬臺衛星接收器,其中9.8萬臺預載DDoS攻擊模組,其餘則是透過韌體更新引入相關功能。

上述6人被控違反《促進資訊和通訊網路利用暨資訊保護法》,法院批准沒收該公司資產,並沒收銷售這批設備的不法所得610億韓元(相當於約435萬美元)。韓國警方將尋求國際合作,追蹤並逮捕購買設備的廣播公司。

近期資安日報

【12月3日】惡意軟體SmokeLoader假借報價名義攻擊臺灣多個領域的企業

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09