隨著有許多網頁應用程式以Linux作業系統打造,針對這類系統的惡意程式,今年出現顯著增加的情況,而且,攻擊者採用的手段越來越複雜,使得防禦方更難察覺相關蹤跡。

資料搜尋分析解決方案業者Elastic旗下的資安實驗室表示,他們從惡意軟體分析平臺VirusTotal當中,發現針對Linux打造的rootkit惡意程式Pumakit,攻擊者利用Linux內部功能追蹤器ftrace掛勾18種系統呼叫功能,以及數種核心功能,從而操弄主要系統的行為。

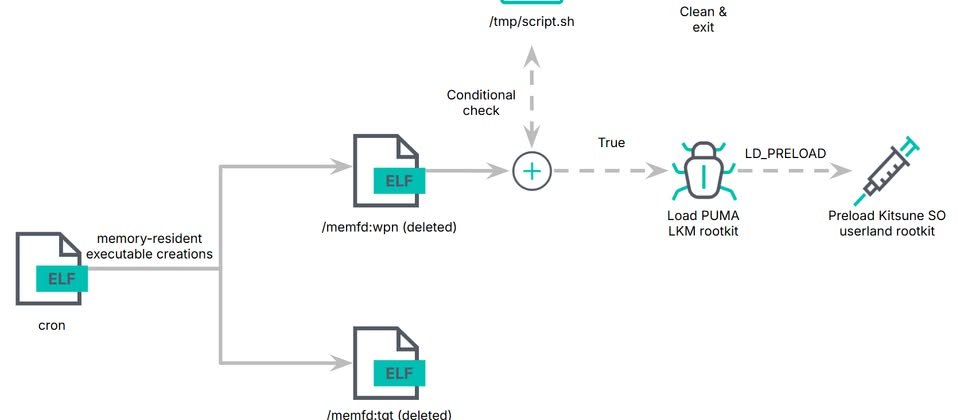

研究人員分析該惡意程式,並指出當中包含多種元件,包含惡意程式載入工具(Dropper)、兩種常駐於記憶體的可執行檔、載入核心模組(Loadable Kernel Module,LKM)型態的rootkit元件,以及共享程式庫(Shared library,SO)格式的userland rootkit。

此惡意程式的主要功能,涵蓋了提升權限、隱藏檔案及資料夾、利用系統工具藏匿自身蹤跡、反除錯功能,此外,攻擊者也能藉由C2通訊,對其下達命令。

值得一提的是,雖然此惡意程式仍在開發階段,但研究人員發現,其中的LKM rootkit若要進入啟動狀態,需在具備安全開機(Secure Boot)檢查、核心符號工具可用等特定環境,這些狀態是掃描Linux核心得知,並代表攻擊者所有的工具已隨著惡意程式載入工具一併嵌入ELF執行檔當中。

究竟此惡意軟體如何運作?攻擊者先是散播一個故意與系統排程執行程式cron同名的可疑雙位元檔,於受害主機的記憶體執行兩個嵌入的有效酬載,分別是良性的cron二進位檔案/memfd:tgt,以及用來載入LKM rootkit的/memfd:wpn。此rootkit本身還包含另1個名為Kitsune的SO檔案,用途是透過使用者名稱(username)與另一個userland rootkit互動。

研究人員指出,這種結構化的設計,使得Pumakit僅在滿足指定條件時,才會執行有效酬載,目的是為了維持其隱藏狀態而不被發現,並減少遭到資安系統偵測的機會。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10