隨著國際局勢日益緊張,鎖定會左右國家運作狀態的關鍵基礎設施(CI)而來的攻擊行動不時傳出,有駭客打造出能專門針對這類環境的惡意程式,引起研究人員高度關注。

專精工控安全的資安業者Claroty指出,伊朗駭客打造了名為Iocontrol的惡意程式,其主要目標就是以色列及美國的操作科技(OT)及物聯網(IoT)裝置,並被用於攻擊多種型態的連網裝置,包含IP攝影機、路由器、可程式化邏輯控制器(PLC)、人機介面(HMI)、防火牆,而且,遭到攻擊的設備廠牌也相當廣泛,涵蓋Baicells、D-Link、海康威視(Hikvision)、Red Lion、Orpak、菲尼克斯電氣(Phoenix Contact)、Teltonika、Unitronics等工控設備品牌。

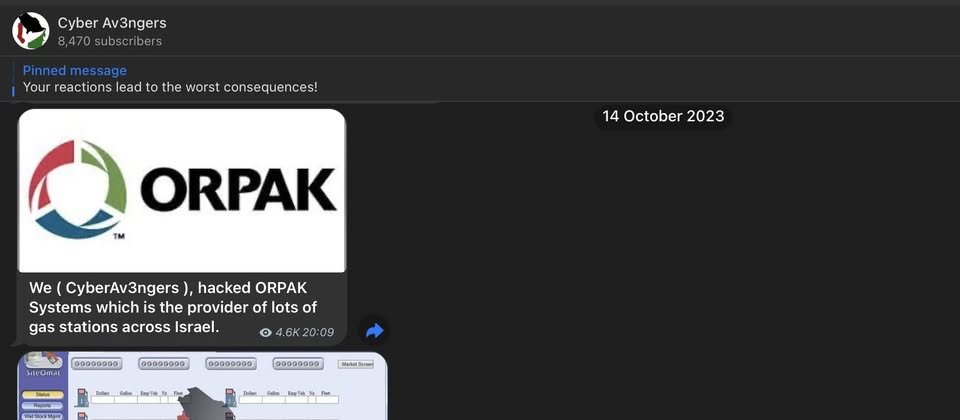

針對利用此惡意程式的駭客,研究人員推測與名為Cyber Av3ngers的伊朗駭客組織有關,這些駭客曾在一年前,針對使用以色列自動化控制業者Unitronics的美國水利單位下手,值得留意的是,OpenAI在今年10月指出,這些駭客試圖濫用ChatGPT破解PLC,並開發用於攻擊的Bash及Python指令碼。

研究人員從Gasboy公司的加油管理系統當中,取得這支惡意程式,並指出該系統與Orpak的裝置緊密整合、運作。究竟攻擊者如何部署惡意程式,他們表示不清楚。

由於加油管理系統涵蓋多個子系統,例如付款終端機、列印收據的印表機、泵浦及噴嘴控制器等設備,他們是在Gasboy公司的收款機設備OrPT當中找到檔案,攻擊者主要是針對Orpak加油管理系統管理裝置而來。這很可能源自去年10月CyberAv3ngers宣稱,他們突襲以色列、美國200個加油站,專門針對Orpak設備而來。值得留意的是,截至今年9月,VirusTotal所有的防毒引擎都將此惡意軟體視為無害(12月10日增為21個)。

事隔超過一年,為何防毒軟體如今才將該惡意程式視為有害?很有可能與駭客使用的連線機制有關。研究人員發現,此惡意程式使用MQTT通訊協定及8883埠與C2伺服器器連線,而這是物聯網裝置常用的通訊協定。再者,攻擊者也導入了DNS over HTTPS(DoH)來解析C2網域名稱,並以AES-256-CBC演算法處理Iocontrol的組態內容。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10