攻擊者濫用廣告散布惡意程式的情況不斷有事故傳出,但如今手法也變得越來越刁鑽,有駭客利用廣告追蹤服務來掩蓋意圖,導致相關資安防護機制難以察覺異狀。

資安業者Guardio揭露大規模的冒牌Captcha圖靈驗證攻擊行動DeceptionAds,駭客藉此散布竊資軟體Lumma Stealer,從而繞過安全瀏覽(Safe Browsing)等常見的資安防護機制。而這起攻擊行動駭客接觸受害者的管道,主要是經由單一的廣告網路來進行,此網路每天散布超過100萬次廣告,並透過逾3千個內容網站引誘使用者上當。

研究人員與另一家資安業者Infoblox合作,分析重新導向鏈、經混淆處理的指令碼,以及攻擊者使用的流量分配系統(Traffic Distribution Systems,TDS),得知攻擊者濫用BeMob等廣告追蹤系統來埋藏攻擊意圖,此手法針對廣告生態圈分散的情況而來,而使得攻擊者能夠發展成大規模攻擊行動。

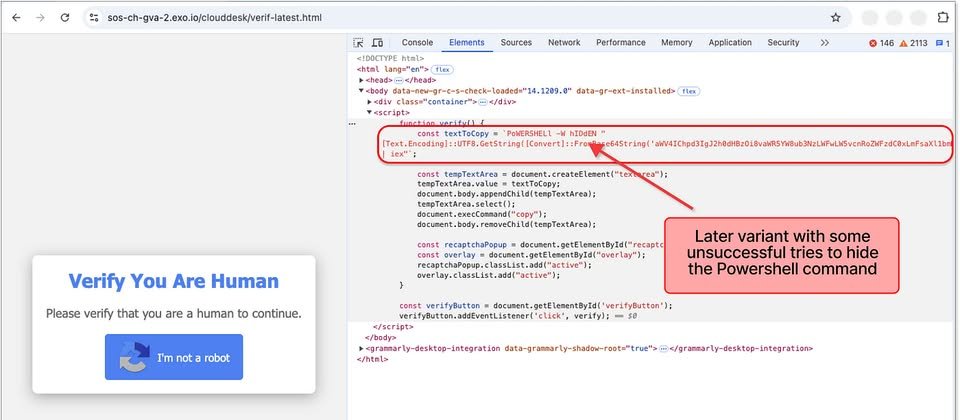

針對這波攻擊的規程,研究人員提及攻擊者透過看似Captcha的圖靈驗證網頁來引誘使用者上當,從而在受害電腦植入竊資軟體。當使用者瀏覽特定的內容網站時,這類驗證網頁便會突然出現,要求使用者依照指示來驗證自己是人類,一旦他們依照歹徒的指示操作,就會將攻擊者的PowerShell指令複製並貼上執行視窗,電腦就會被部署Lumma Stealer。

研究人員特別提到,根據他們的研究,所有導向冒牌Captcha網頁的流量,都來自點擊廣告的使用者。而這些廣告的大量散播,都是透過賽普勒斯廣告業者PropellerAds旗下的子公司Monetag的網路服務。

另一個他們發現的重要線索,則是這些Monetag廣告的流量分配系統網域,將會把使用者重新導向具有指定特徵的URL,而這些URL涉及另一家廣告追蹤服務的BeMob流量分配系統。最終,流量才從BeMob導向冒牌的Captcha網頁,而這些網頁建置於Oracle Clud、Scaleway、Bunny CDN、EXOScale、Cloudflare等合法雲端服務上。

雖然廣告主利用追蹤服務了解投放的廣告成效是常態,但研究人員提及,攻擊者真正的目的其實是掩護惡意活動,他們利用BeMob合法服務,導致Monetag審核工作變得複雜。

對此,研究人員向Monetag及BeMob通報,後續這兩家公司都著手清理門戶,其中Monetag於11月28日開始,耗費8天刪除超過200個與攻擊者有關的帳號;BeMob則是使用4天的時間刪除有關帳號。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05