烏克蘭戰爭持續至今接近3年,為提升部隊呈交報告的效率,今年8月烏克蘭國防部發布名為Army+的行動應用程式,標榜能讓軍人使用安卓及蘋果的行動裝置快速呈交11種類型的報告,減輕他們在文書作業上的負擔,然而敵對陣營的駭客也趁機散布惡意程式。

12月18日烏克蘭電腦網路危機處理暨協調中心(CERT-UA)提出警告,他們掌握駭客組織UAC-0125架設許多仿冒Army+應用程式的網站,濫用無伺服器運算服務Cloudflare Workers,意圖對烏克蘭軍人散布惡意程式。

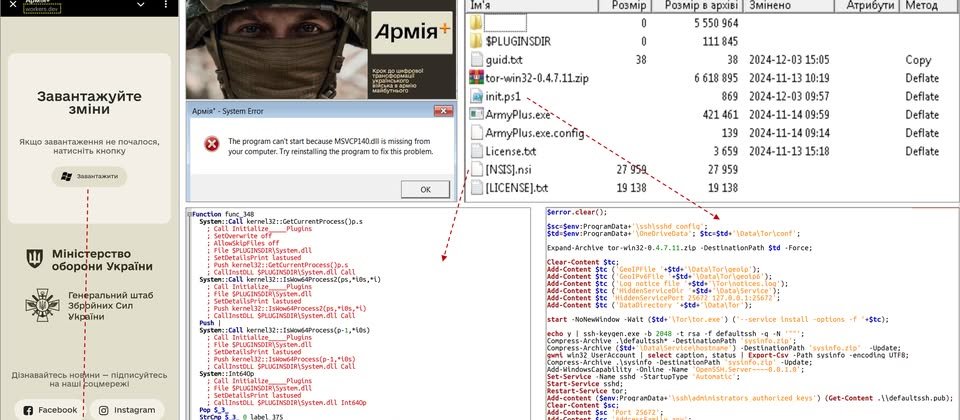

若是軍人存取這些網站,他們將會下載名為ArmyPlusInstaller-v.0.10.23722.exe的檔案。經過CERT-UA的分析,他們研判此檔案是透過安裝系統NSIS(Nullsoft Scriptable Install System)打包而成,假若受害者執行,電腦就會顯示誘餌檔案,並執行PowerShell指令碼,攻擊者這麼做的目的是目的是部署OpenSSH元件並產生RSA金鑰,然後透過Tor網路與駭客控制的伺服器連線,最終讓攻擊者能遠端控制受害電腦。

若是找到感興趣的目標,這些駭客將會利用受害電腦做為跳板,進一步向組織的資訊系統展開攻擊。

究竟駭客如何引誘烏克蘭軍人上門?目前仍不清楚,但CERT-UA指出,發起這波攻擊的駭客組織UAC-0125,與他們稱為UAC-0002的俄羅斯駭客組織Sandworm(也稱為APT44、Voodoo Bear)之間,存在某種關聯。CERT-UA提及,這些駭客於今年上半,就曾假借提供微軟Office軟體安裝檔案發動攻擊。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06