1月8日資安業者Ivanti發布資安公告,他們旗下的SSL VPN系統Connect Secure、NAC系統Policy Secure,以及Neurons for ZTA閘道存在記憶體緩衝區溢位漏洞CVE-2025-0282、CVE-2025-0283,CVSS風險分別為9.0、7.0,一旦遭到利用,攻擊者就有機會遠端執行任意程式碼,或是在本機提升權限。

值得留意的是,當時該公司透露,他們已經掌握有部分Connect Secure系統遭到CVE-2025-0282攻擊的情況,不過,Policy Secure及Neurons for ZTA閘道用戶並未傳出類似事故。Ivanti已為Connect Secure用戶發布22.7R2.5版修補上述漏洞,但另外兩款產品的部分,該公司預計在1月21日才會提供相關更新。

對此,美國網路安全暨基礎設施安全局(CISA)也將CVE-2025-0282納入已遭利用的漏洞(KEV)列表,並要求聯邦機構必須於15日前完成修補。

針對這起事故,協助調查的資安業者Mandiant指出,他們確認CVE-2025-0282在12月中旬就有人當做零時差漏洞用於實際攻擊,其中一組人馬的身分是與UNC5221有關的中國駭客組織UNC5337,他們於受害系統部署一系列的惡意程式,其中包含了惡意程式部署工具Spawnant、隧道工具Spawnmole、SSH後門程式Spawnsnail。

此外,研究人員發現過往未曾公布的惡意程式Dryhook、Phasejam,但無法確認背後的攻擊者身分。究竟有多少駭客鎖定這項漏洞下手,他們也尚未取得足夠的資料而不能確定。

一旦駭客找到存在漏洞的Connect Secure,便會停用SELinux、防止系統事件記錄發送,然後重新掛載磁碟取得讀寫權限、寫入指令碼並執行、植入Web Shell,最終下達sed命令移除特定的事件記錄資料,然後再重新啟用SELinux並重新掛載磁碟。

值得一提的是,研究人員特別提及後門程式Phasejam會竄改Connect Secure的元件,在特定CGI檔案植入Web Shell,並竄改指定檔案封鎖正常的系統更新管道。但在此同時,攻擊者也提供假的系統更新了愚弄管理員,使得相關作案工具及後門程式能持續留在受害系統。

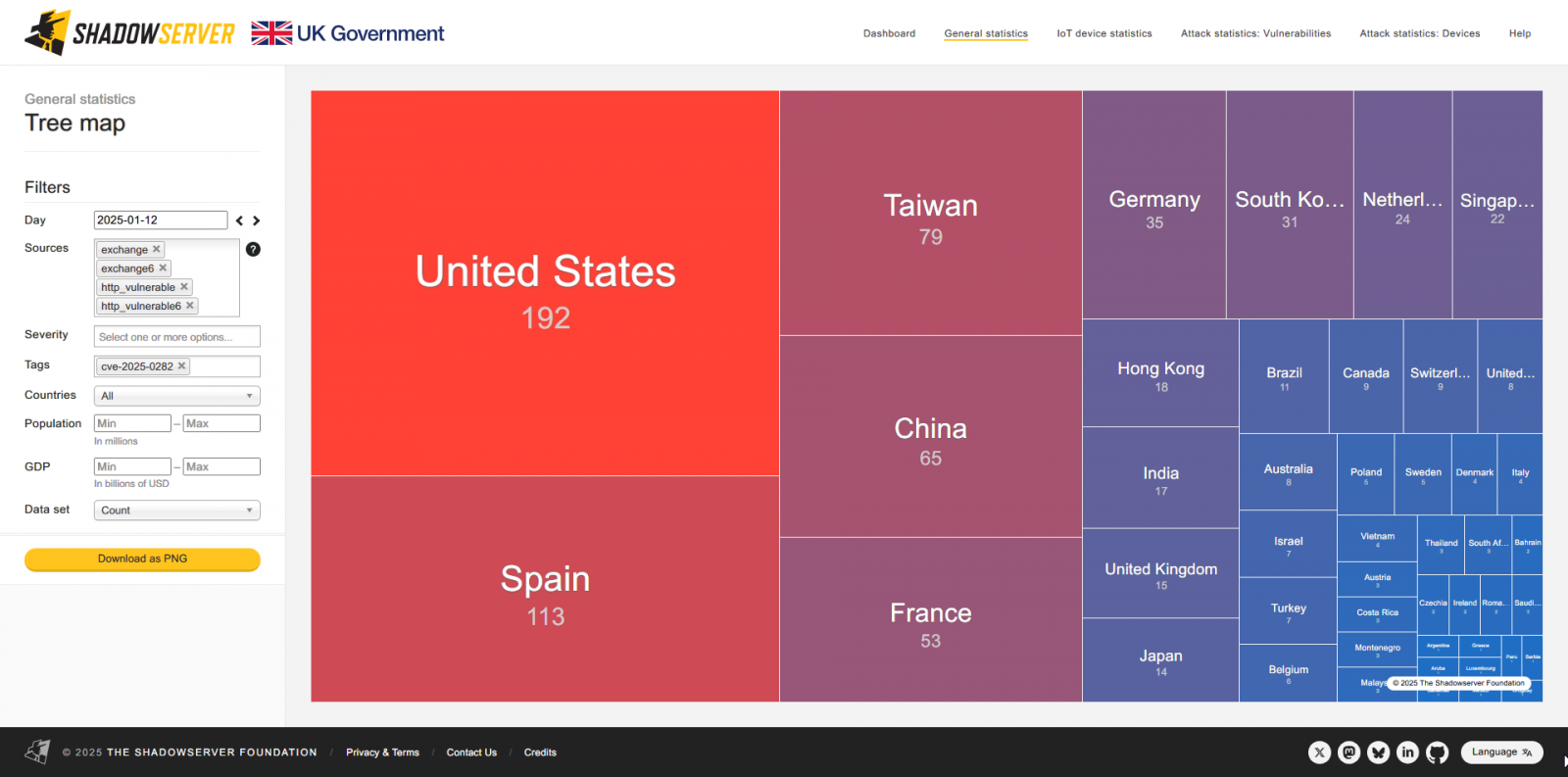

究竟有多少Connect Secure曝險?根據Shadowserver基金會的掃描,他們在9日看到約有2048臺伺服器存在漏洞,其中最多的是美國、法國、西班牙、英國,值得留意的是,臺灣有84臺,曝險數量全球排名第五。

該基金會後續再度掃描,12日指出尚未修補的伺服器數量已大幅減少,剩下約800臺未修補漏洞。但值得留意的是,此時臺灣仍有79臺尚未修補,數量為全球第三,僅次於美國和西班牙的192、113臺。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10