新的一年零時差漏洞攻擊事故接連傳出,先是Ivanti上週公布VPN系統Connect Secure的重大漏洞CVE-2025-0282出現攻擊行動,協助調查此事的資安業者Mandiant透露攻擊行動的相關細節;接著在1月10日,資安業者Arctic Wolf揭露Fortinet防火牆大規模攻擊事故,本週也引起高度關注,今天Fortinet終於證實攻擊者使用的零時差漏洞確實存在,並登記為CVE-2024-55591。

【攻擊與威脅】

Fortinet防火牆傳出遭到零時差漏洞攻擊,多組人馬透過能從網際網路存取的管理介面入侵防火牆

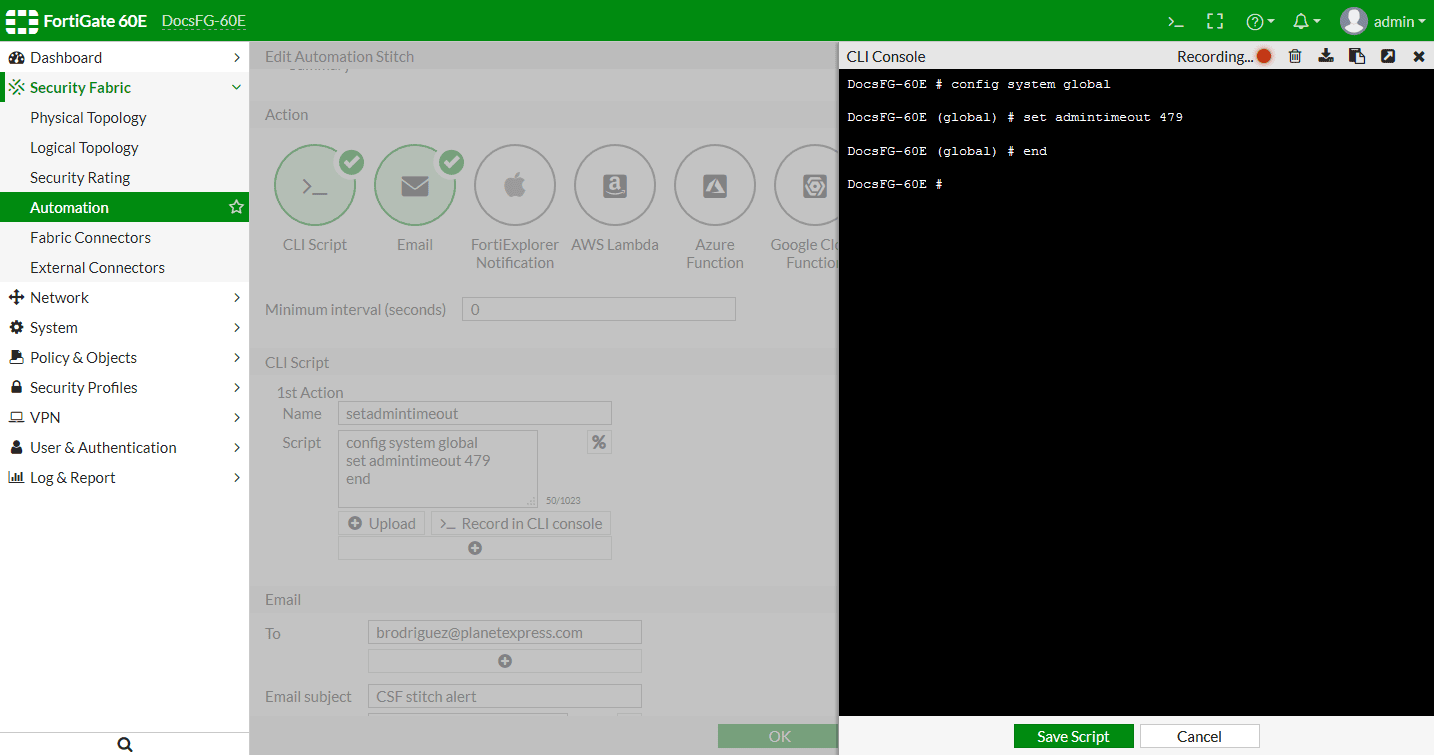

1月10日資安業者Arctic Wolf提出警告,他們察覺專門針對Fortinet防火牆設備FortiGate的攻擊行動Console Chaos,攻擊者鎖定能公開存取的管理介面下手,過程中很有可能利用零時差漏洞來進行,呼籲企業組織盡速關閉能公開存取防火牆管理介面的管道。

1月10日資安業者Arctic Wolf提出警告,他們察覺專門針對Fortinet防火牆設備FortiGate的攻擊行動Console Chaos,攻擊者鎖定能公開存取的管理介面下手,過程中很有可能利用零時差漏洞來進行,呼籲企業組織盡速關閉能公開存取防火牆管理介面的管道。

究竟這起事故是否為零時差漏洞攻擊?我們昨天下午透過公關公司與Fortinet確認,但得到的回應相當有限。不過,根據資安新聞網站Bleeping Computer、The Hacker News、Dark Reading、SecurityAffairs的報導,攻擊者在上述事故利用的零時差漏洞,後來資安業者Fortinet證實的確存在,並發布資安公告,揭露重大層級身分驗證繞過漏洞CVE-2024-55591。

值得留意的是,Fortinet在公告裡表明此漏洞已被用於實際攻擊行動,但並未進一步說明細節,也沒有提及通報者的身分,因此我們無法以此確認本次公告的漏洞與Arctic Wolf稍早揭露事故的關聯。

駭客透過YouTube等影音共享平臺散布竊資軟體,假借提供軟體安裝教學、利用影片說明或回應隱匿攻擊意圖

為了迴避資安系統的偵測,駭客散布惡意程式的做法也變得越來越複雜,其中一種方法就是濫用合法服務來埋藏行蹤,而這樣的情況越來越氾濫,也使得資安業者不斷呼籲使用者提高警覺。

例如,最近資安業者趨勢科技公布的攻擊行動,就是典型的例子。他們發現有人利用YouTube及其他社群網站分享檔案下載連結,目的是向使用者假借提供盜版軟體安裝程式、商業軟體破解工具的名義,散布惡意軟體Lumma Stealer、Private Loader、Mars Stealer、Amadey、Penguish、Vidar。

究竟攻擊者如何引誘受害者上當?趨勢科技研究人員Ryan Maglaque、Jay Nebre、Allixon Kristoffer Francisco表示,歹徒通常會透過YouTube或同類型的影音共享平臺,假借教學如何使用盜版軟體為誘餌,然後在安裝過程「提醒」受害者點選影片說明或是留言裡的惡意連結。

受到玩家期待的《流亡黯道2》(Path of Exile 2,PoE 2)近期在搶先體驗的階段,爆發嚴重的資安事件。開發商Grinding Gear Games(GGG)確認,其管理者帳號遭駭客攻破,導致至少66個玩家帳號被未經授權存取,玩家損失高價值的遊戲資產與貨幣,引發社群熱烈討論。

PoE 2遊戲總監Jonathan Rogers在接受Youtube頻道GhazzyTV採訪時坦承,事件發生後才補充的安全措施本應該早就到位,並表示他們完全搞砸了。

根據Jonathan Rogers解釋,駭客透過取得與管理者帳號相連的舊Steam帳號,成功修改玩家帳號密碼並繞過雙因素驗證(2FA),進而登入玩家帳號竊取遊戲內資產。

其他攻擊與威脅

◆俄羅斯駭客APT28鎖定哈薩克,散布惡意軟體Hatvibe

◆美國對中國後門程式PlugX進行執法行動,清除逾4千臺受害電腦的惡意軟體

【漏洞與修補】

微軟發布1月例行更新,修補8項零時差漏洞,其中3項Hyper-V漏洞已被用於攻擊

1月14日微軟發布本月份例行更新,總共修補了159個漏洞,數量相較於上個月的72個多出一倍,也是繼去年4月修補147個漏洞之後,公布更多漏洞數量的一次。這些漏洞有40個涉及權限提升、14個涉及安全功能繞過、58個可被用於遠端執行任意程式碼(RCE)、24個資訊洩漏漏洞、20個阻斷服務(DoS)漏洞,以及5個能用於欺騙的漏洞。從漏洞的危險程度來看,有11個被列為重大層級,其餘148個評為高風險層級。

值得留意的是,這次的零時差漏洞多達8個,僅次於去年8月的10個。

在微軟公布的漏洞當中,有3個CVE-2025-21333、CVE-2025-21334、CVE-2025-21335已被用於實際攻擊,這些皆為權限提升漏洞,存在Windows Hyper-V NT Kernel Integration VSP的元件當中,CVSS風險評為7.8分。它們之間的差別在於弱點的類型,CVE-2025-21333是記憶體緩衝區溢位,CVE-2025-21334、CVE-2025-21335則是記憶體釋放後再存取使用(Use After Free)。

Google OAuth身分驗證機制存在弱點,攻擊者有機會存取已停用的帳號

資安業者Truffle Security在Google提供的OAuth身分驗證機制(以Google帳號登入)發現弱點,假如使用者曾在新創公司任職,而且該公司已結束營運的狀態,那麼他們的資料就有可能遭到洩露。

Truffle Security執行長兼聯合創辦人Dylan Ayrey指出,,他起初曾藉此成功登入不屬於自己的帳號,以便向Google展示弱點,但得到的回應竟是這些行為「如預期運作(working as intended)」。

之所以存在此項弱點,在於Google對於OAuth身分驗證機制的管制不當,一旦有人試圖買下結束營業的公司網域,並用來重新建立員工的電子郵件帳號,就有機會利用這些帳號登入該公司曾經使用的SaaS服務。

其他漏洞與修補

◆SAP修補兩項重大層級漏洞,影響NetWeaver AS for ABAP、ABAP平臺

近期資安日報

【1月14日】Ivanti旗下VPN系統再傳零時差漏洞,臺灣曝險伺服器數量全球第三

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10