這兩個禮拜,針對Ivanti Connect Secure、Fortinet防火牆的零時差漏洞攻擊事故相當受到各界關注,其中又以Fortinet防火牆的事故較引起注意,如今有人公布一批資料防火牆組態的資料,使得該廠牌用戶恐面臨更嚴峻的資安威脅。

值得留意的是,雖然這批資料駭客疑似2年多前搜括而得,但由於內含詳細的防火牆政策、組態資料,甚至是VPN帳密資料,很有可能被人用於從事攻擊。

【攻擊與威脅】

駭客公布1.5萬臺Fortinet防火牆VPN帳密資料,疑為透過2022年零時差漏洞取得

上週資安業者Arctic Wolf揭露針對Fortinet防火牆設備的大規模攻擊行動,本週Fortinet證實身分驗證繞過漏洞CVE-2024-55591被用於其中,這幾天又有駭客公布幾年前竊得的Fortinet防火牆組態資料及登入SSL VPN的帳密,再度引發關切。

上週資安業者Arctic Wolf揭露針對Fortinet防火牆設備的大規模攻擊行動,本週Fortinet證實身分驗證繞過漏洞CVE-2024-55591被用於其中,這幾天又有駭客公布幾年前竊得的Fortinet防火牆組態資料及登入SSL VPN的帳密,再度引發關切。

根據1月15日德國新聞新聞網站Heise online的報導,名為Belsen Group的新興駭客組織於暗網的地下論壇公布一批資料,內含超過1.5萬筆記錄,並聲稱他們是透過Fortinet防火牆設備的弱點到手。

另一位資安專家Kevin Beaumont也投入調查行列,他分析這批資料並比對物聯網搜尋引擎找到的資料,確認資料的真實性。他表示,外洩的資安產品組態資料不僅依照國家排序,也公開每臺防火牆完整的組態資料config.conf,以及VPN使用者帳密的明文資料vpn-users.txt。究竟駭客如何竊得這批資料?Kevin Beaumont認為,攻擊者透過2022年10月公布的零時差漏洞CVE-2022-40684(CVSS風險評分9.8)而得逞。

攻擊者偽造Google Ads官方廣告,釣魚攻擊廣告主竊取預算

Malwarebytes Labs資安研究人員揭露近期一場針對Google Ads廣告主的大規模釣魚攻擊,攻擊者藉由惡意假冒Google Ads的廣告,成功竊取多個廣告帳戶的登入憑證,並利用被盜帳戶挪用廣告預算,進一步擴大其惡意活動範圍。

根據資安研究人員的調查,這些惡意廣告偽裝為Google Ads服務的官方廣告,出現在Google搜尋結果中的贊助廣告欄位,誘使用戶點擊並進入假登入頁面。假登入頁面大多託管於Google Sites,利用與Google官方網站類似的域名設計來誘騙受害者,進而繞過廣告顯示URL與最終URL域名必須相符的規定。

一旦受害者在假頁面中輸入帳戶憑證,攻擊者便可取得帳戶的完整控制權,進而更改帳戶設定,甚至將自己的電子郵件地址添加為帳戶管理員。

1月16日遠東新世紀(原遠東紡織)於股市公開觀測站發布重大訊息,表示他們接獲重要資通訊合作廠商的通報,這家資通訊廠商遭遇網路攻擊的情況,兩家公司合作相關的系統存在資料外洩的疑慮。

對此,遠東新世紀立即啟動緊急應變處理程序,並協同外部資安業者進行處置。對於這起事故可能會帶來的損失或是影響,遠東新世紀表示根據他們的初步評估,對營運及財務無重大影響。

其他攻擊與威脅

◆1.3萬臺MikroTik路由器被綁架組成殭屍網路,駭客搭配DNS弱點並透過2萬個網域散布惡意軟體

◆勒索軟體RansomHub透過Python後門持續存取受害環境

◆俄羅斯駭客Star Blizzard鎖定WhatsApp用戶而來

◆鍵盤側錄工具VIP Keylogger、竊資軟體0bj3ctivity透過惡意圖檔散布

【漏洞與修補】

SAP修補兩項重大層級漏洞,影響NetWeaver AS for ABAP、ABAP平臺

本週SAP發布一月份例行更新,總共修補14項漏洞,其中有2個漏洞CVE-2025-0066、CVE-2025-0070,被列為重大層級需特別留意。

這些重大漏洞出現在NetWeaver ABAP伺服器及ABAP平臺(ABAP全名為Advanced Business Application Programming,是一種專門用於SAP應用系統環境的程式語言),CVSS風險都達到9.9(滿分10分)。其中,CVE-2025-0066為資訊洩露漏洞,存在於網路通訊框架元件,在特定的環境下,攻擊者有機會藉由不夠充分的存取控制,存取受管制的資訊,而有可能影響應用程式的機密性、完整性,以及可用性。

另一個重大漏洞CVE-2025-0070則與權限提升有關,攻擊者在通過身分驗證的情況下,有機會利用驗證不當的弱點提升權限,一旦成功利用,就有可能高度影響機密性、完整性,以及可用性。

1月14日兆勤科技(Zyxel Networks)發布資安公告,指出旗下部分無線基地臺及資安路由器的網頁管理介面,存在不當權限控管漏洞CVE-2024-12398,呼籲用戶儘速安裝新版韌體因應。

這項漏洞最初是在無線基地臺WBE530、WBE660S發現,攻擊者一旦利用,就有可能在通過身分驗證的情況下將權限提升至管理員層級,並將設定檔傳送到存在弱點的設備,CVSS風險為8.8分。

兆勤經過清查,確認有22款無線基地臺受到影響,此外,資安路由器USG LITE 60AX也存在漏洞。

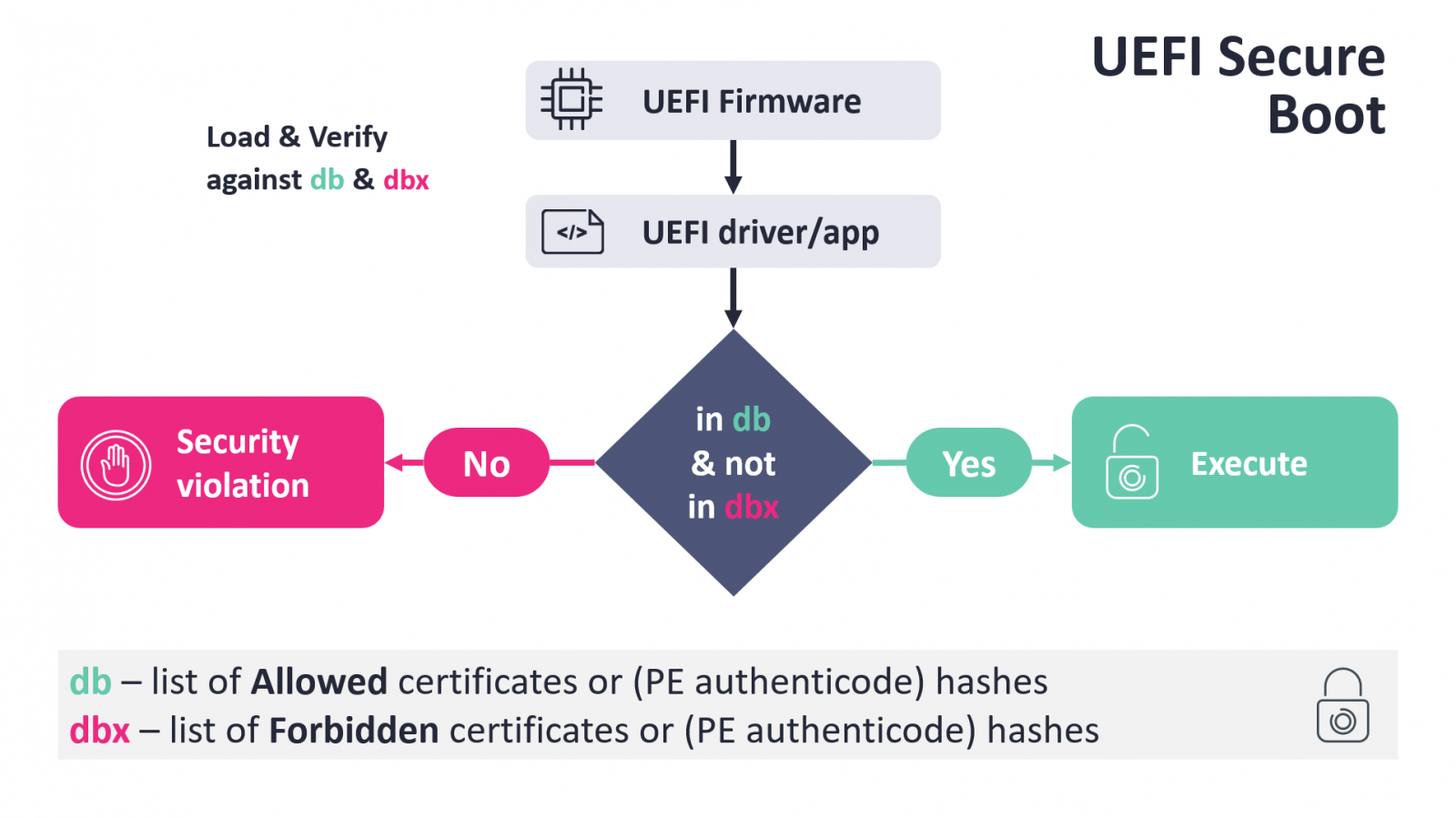

UEFI安全開機存在弱點,攻擊者有機會繞過防護機制部署開機工具

最近資安業者ESET找到能夠繞過UEFI安全開機的漏洞CVE-2024-7344,這項弱點是從UEFI應用程式找到,而這些檔案皆具備第三方提供的微軟憑證簽章。一旦攻擊者成功利用這項漏洞,就有機會在系統開機階段執行不受信任的程式碼,進而於受害電腦啟用UEFI安全開機的狀態下,部署惡意UEFI啟動工具(bootkit)。

最近資安業者ESET找到能夠繞過UEFI安全開機的漏洞CVE-2024-7344,這項弱點是從UEFI應用程式找到,而這些檔案皆具備第三方提供的微軟憑證簽章。一旦攻擊者成功利用這項漏洞,就有機會在系統開機階段執行不受信任的程式碼,進而於受害電腦啟用UEFI安全開機的狀態下,部署惡意UEFI啟動工具(bootkit)。

ESET惡意軟體研究員Martin Smolár表示,受到這項弱點影響的UEFI應用程式元件,存在於數款即時系統復原軟體套件,這些套件是CES NeoImpact、Greenware GreenGuard、Howyar SysReturn、Radix SmartRecovery、Sanfong EZ-back System、SignalComputer HDD King,以及Wasay eRecoveryRX。

關於上述問題,去年6月ESET向卡內基美隆大學所屬的電腦網路危機處理暨協調中心(CERT/CC)通報,並成功通知受影響的廠商進行修補,微軟也在今年1月例行更新(Patch Tuesday)註銷存在弱點的舊版軟體。

其他漏洞與修補

◆WordPress外掛W3 Total Cache存在SSRF漏洞,百萬網站曝險

近期資安日報

【1月16日】勒索軟體駭客將AWS S3儲存桶加密,並向受害者索討贖金

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09