去年底初始入侵管道掮客IntelBroker先後於10月、12月兩度公布思科的內部資料,而在今年初這些駭客又有動作,他們聲稱手上有伺服器大廠HPE的內部檔案。

值得留意的是,這些駭客並非首次表明竊得HPE內部的資料,去年2月,他們號稱從HPE開發環境取得內部資料。究竟這次駭客兜售的資料是否與之前有關?有待進一步釐清。

【攻擊與威脅】

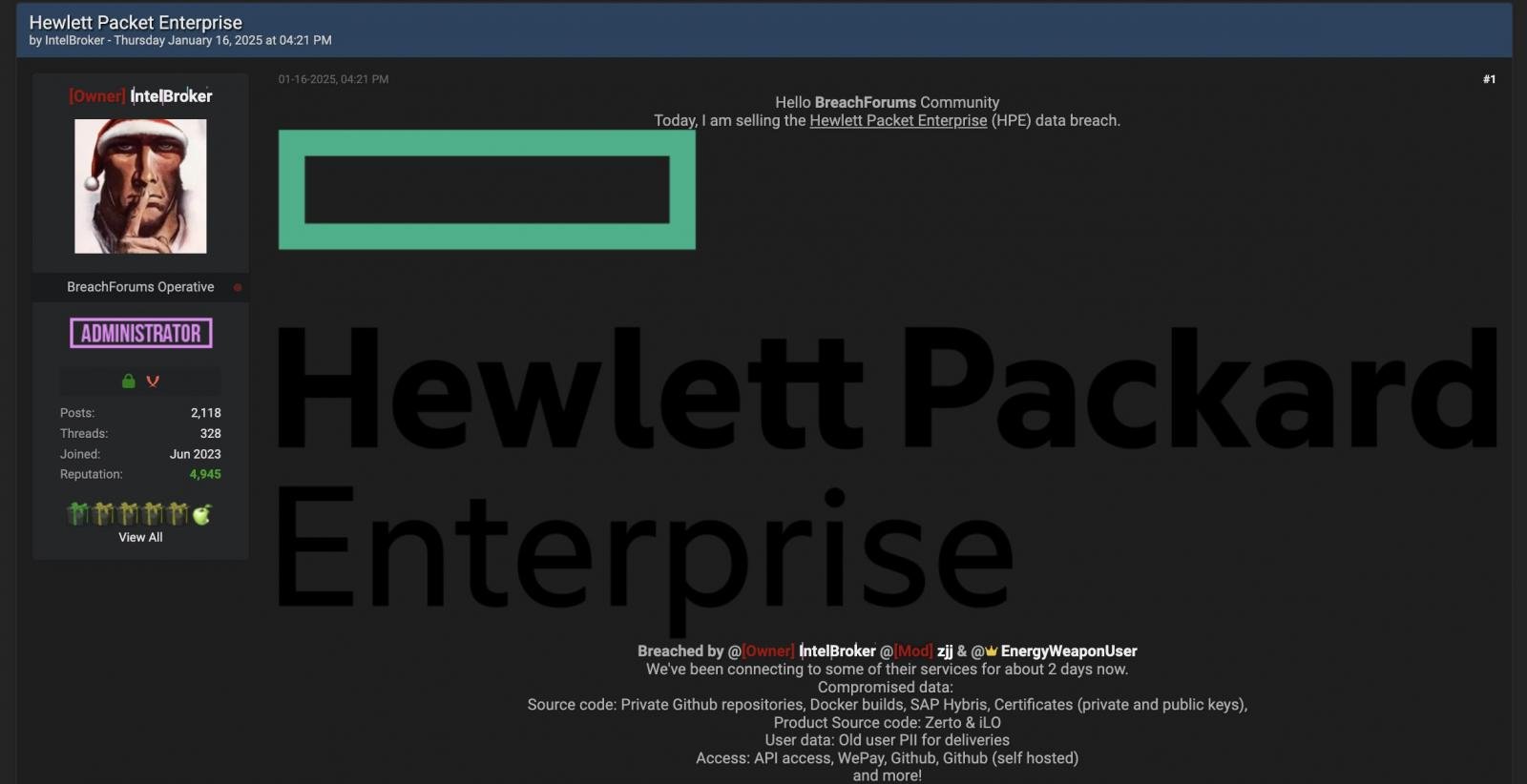

初始入侵管道掮客IntelBroker聲稱握有HPE帳密、存取憑證、產品原始碼,在駭客論壇兜售

曾經涉嫌駭入思科、AMD等大廠的駭客IntelBroker本月稍早在駭客論壇,兜售據稱是駭入伺服器大廠HPE的敏感資料,包括內部系統憑證、軟體產品程式碼以及部分人員個資。HPE已著手調查。

根據資安新聞網站Bleeping Computer報導,IntelBroker宣稱這批資料是竊自HPE公司網路,這群駭客存取該公司API、支付閘道WePay,以及公、私GitHub儲存庫,至少為期2天,得手了公私金鑰憑證、Zerto及iLO等軟體程式碼、一些軟體版本,以及部分舊客戶個資。

HPE對媒體表示已得知此事,該公司立即啟動網路回應作業、關閉相關憑證,並展開調查確認駭客宣稱真確性。HPE說此事目前未影響該公司營運,也沒有客戶資訊受影響的證據。

惡意程式PNGPlug、ValleyRAT鎖定臺灣、香港、中國地區而來

臺海局勢緊張,中國駭客針對臺灣發動攻擊的情況不時傳出,但也有駭客組織同時對兩岸使用者下手的情況。

資安業者Intezer揭露專門針對臺灣、香港、中國等使用中文的國家而來的攻擊行動,駭客組織Silver Fox先是利用釣魚網頁,佯稱提供應用程式的名義散布惡意的MSI安裝程式。

一旦使用者依照指示安裝,電腦在安裝應用程式的過程裡,也會一併載入內含惡意酬載的壓縮檔,該壓縮檔受到密碼保護。接下來攻擊者使用特定的密碼解開壓縮檔,當中包含惡意程式載入工具PNGPlug(libcef.dll),最終於受害電腦部署ValleyRAT。

其他攻擊與威脅

◆物聯網裝置遭綁架,被用於散布殭屍網路病毒Mirai和Bashlite變種

◆駭客組織DoNot Team鎖定安卓用戶,散布惡意軟體Tanzeem

◆駭客意圖透過惡意NPM套件竊取加密貨幣錢包,並濫用Gmail通訊協定藏匿行蹤

【漏洞與修補】

1月14日HPE Aruba Networking發布資安公告,指出他們旗下的網路設備作業系統ArubaOS(AOS)存在高風險漏洞CVE-2025-23051、CVE-2025-23052,一旦遭到利用,攻擊者有機會遠端執行任何程式碼(RCE)或命令、竄改任何檔案,或是未經授權的資料注入,影響Mobility Conductor、Mobility Controller,以及由HPE Aruba Networking Central雲端平臺管理的WLAN設備和SD-WAN閘道。

這兩個弱點分別可被遠端用於執行各種程式碼,或是發動命令注入攻擊,共同點是攻擊者都必須通過身分驗證才能利用,危險程度都被評為7.2分,影響執行AOS-10.4.1.4、AOS-8.12.0.2、AOS-8.10.0.14以下版本作業系統的網路設備,該公司已發布新版修補。

Veeam修補本地端與Azure備份軟體多個漏洞,包括提升權限的重大漏洞

備份與資料保護軟體廠商Veeam,自去年12月到今年1月中,接連發布旗下Veeam Backup & Replication備份軟體的9個漏洞,與Veeam Backup for Microsoft Azure備份軟體的1個漏洞,並釋出修補版本。

在Veeam Backup & Replication方面,包括影響備份伺服器的8個漏洞,其中最嚴重的是嚴重性評分均為8.8的4個漏洞:CVE-2024-40717、CVE-2024-42452、CVE-2024-42453與CVE-2024-42456,分別會導致攻擊者透過指令碼提升權限、藉由提升權限將檔案上傳ESXi主機,控制與修改虛擬化環境配置,以及提升權限獲得存取權與控制關鍵服務等問題,其餘4個漏洞則會導致存取憑證、刪除帳戶、外洩憑證NTLM 雜湊值等問題。

在Veeam Backup for Microsoft Azure方面,則是一個評分7.2分的漏洞,會導致攻擊者利用伺服器請求偽造(SSRF),從系統發出未授權的請求,從而發起進一步攻擊。

Moxa工業交換器存在重大層級漏洞,攻擊者有機會繞過身分驗證機制

1月15日臺灣工控設備製造商四零四科技(Moxa)發布資安公告,指出旗下的EDS-508A系列交換器存在重大漏洞CVE-2024-12297,這項弱點存在於3.11版之前的韌體,而有機會讓攻擊者繞過身分驗證機制,CVSS風險評為9.2,對此,該公司呼籲用戶儘速向他們的客服聯繫,取得相關修補程式。

這項弱點發生的原因,在於授權機制存在缺陷。該公司提及身分驗證的處理流程涉及用戶端及伺服器後臺,一旦攻擊者觸發這項漏洞,就有機會藉由暴力破解猜出有效的憑證,或是進行MD5資料碰撞攻擊,從而偽造身分驗證對應的雜湊資料,繞過驗證機制。

普萊德一款工業交換器存在重大漏洞,攻擊者有機會用來遠端執行任意程式碼

1月16日資安業者Claroty指出,他們在臺廠普萊德科技(Planet Technology)的工業交換器WGS-804HPT找到3項弱點,引起許多資安新聞網站報導,使得這些弱點很有可能接下來會有駭客嘗試利用,用戶應儘速處理。這些漏洞是:CVE-2024-48871、CVE-2024-52320、CVE-2024-52558,一旦遭到利用,攻擊者有機會遠端執行各式程式碼,根據漏洞的類型,有兩項涉及記憶體緩衝區溢位,另一項則是作業系統命令注入弱點。

針對這些漏洞的處理過程,我們也向普萊德進一步了解,該公司表示在去年11月發布1.305b241111版韌體修補並於公司網站公開,同時也通知美國網路安全暨基礎設施安全局(CISA)已修補完成,CISA也在12月發布資安公告。

其他漏洞與修補

◆Oracle發布2025年第一季例行更新,修補320個資安弱點

◆針對威聯通9月修補的NAS漏洞,研究人員公布概念驗證程式碼

近期資安日報

【1月20日】駭客綁架MikroTik路由器從事網釣攻擊,意圖散布惡意軟體

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09